目次

SI EMソリューションは、セキュリティ・イベントの統合ビューを提供し、サイバーセキュリティにとって不可欠な要素となっています。この記事は、SIEMセキュリティ・ソリューションがどのように機能し、なぜサイバーセキュリティの重要な要素であるのかを十分に理解していないすべての人に関連するものです。SIEM システムを使用する主な利点と、SIEM ベンダーのトップ企業とその製品がユニークである理由について説明します。

このコンテンツは、SIEMツールに関するシリーズの一部です。

SIEMとは何か、どのように機能するのか?

SIEM(Security Information and Event Management:セキュリティ情報・イベント管理)とは、さまざまなソースから送られてくるセキュリティアラートを一元化して確認・対処し、コンプライアンスレポートを作成する脅威検知システムである。

SIEM ソリューションは、データ集約とデータ正規化を使用して、単一のプラットフォームですべてのセキュリティ・イベントの統合ビューを提供します。ユーザはリアルタイムで脅威を検出することができ、セキュリティ・アナリストは、さまざまな脅威ハンティング・モニタリング・コンポーネントによって生成されたすべての通知を探すために時間を浪費する必要がなくなります。

SIEMに加え、セキュリティ担当者はルールを使用して定期的なアクティビティと異常なアクティビティを定義することができます。次世代SIEMと呼ばれるより高度なソリューションは、機械学習とAIを提供し、ユーザーとエンティティの行動分析(UEBA)行動モデルを継続的に更新して誤検知を減らします。次世代SIEMでは、SIEMシステムによって収集されたデータは、定義されたルールと識別された行動パターンに関連して分析されます。異常なアクティビティが検出されると、レビューのために注目すべきイベントが生成されます。

SIEMソリューションは、所定のルール、セキュリティ・イベントの相関関係、機械学習に基づいてカスタマイズされたサイバーセキュリティ保護を提供します。また、ログデータを長期にわたって保存するため、履歴情報の検索やコンプライアンス・レポートの作成が容易になります。

SIEMソリューション・トップ10

SIEMはサイバーセキュリティの基本要素となっている。しかし、すべてのSIEMソリューションが同じように作られているわけではありません。どのSIEMを採用するかを決める際には、SIEMは孤立したソリューションではなく、より大きなセキュリティ戦略の一部であるべきだということを念頭に置くことが重要です。代表的なSIEMソリューションを以下に紹介する。

SIEMソリューションの機能と欠点に関する情報は、Gartner Peer Insightsやその他の一般に入手可能な情報源から入手した。

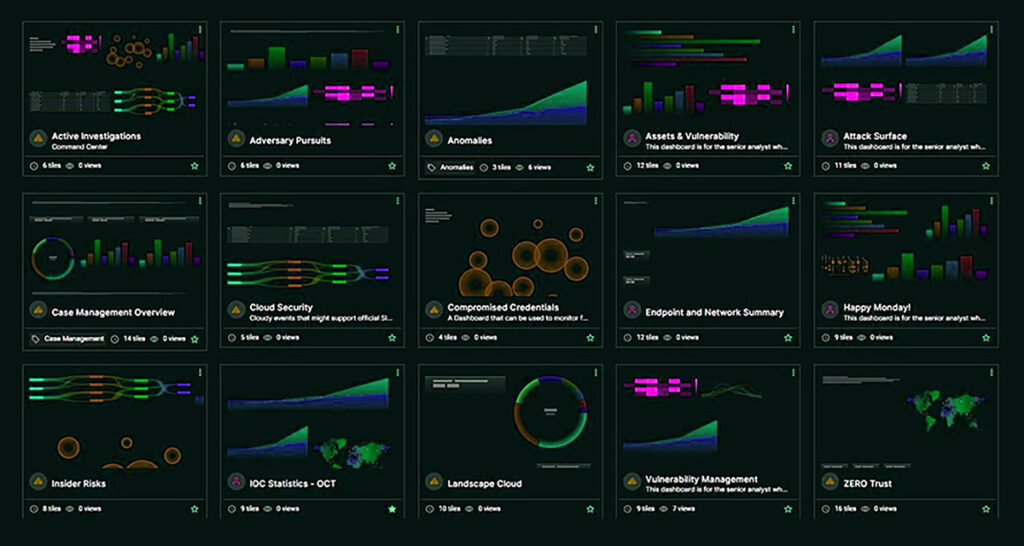

エクサビーム・フュージョン

次世代SIEMとして、Exabeam Fusionは、脅威検知、調査、レスポンス(TDIR)に行動ベースのアプローチを採用したクラウド提供ソリューションです。すべての関連イベントを集約し、不正なイベントを排除することで、Fusion SIEMはアナリストの生産性を向上させ、他のツールで見逃された脅威を検出します。これにより、検知率とレスポンスタイムが向上し、すべてのアラート(多くのアラートを生成する「ノイズの多い」システムからのアラートも含む)が考慮されるようになります。

さらに、Fusion SIEMは、次のような機能ともネイティブに統合されています。セキュリティ・オーケストレーション&オートメーション(SOAR)ソリューションは、自動化されたインシデントレスポンスを提供する。これにより、ほぼすべての脅威にリアルタイムで自動的(または必要に応じて半自動的)に対処することができます。処方的なワークフローとあらかじめパッケージ化されたユースケース(外部脅威、危険にさらされた内部者、悪意のある内部者)のコンテンツにより、SOCの成果と対応の自動化を成功に導きます。Fusion SIEMは、クラウドベースのログストレージ、迅速な検索、最新のSIEMに求められる包括的なコンプライアンスレポートも提供します。

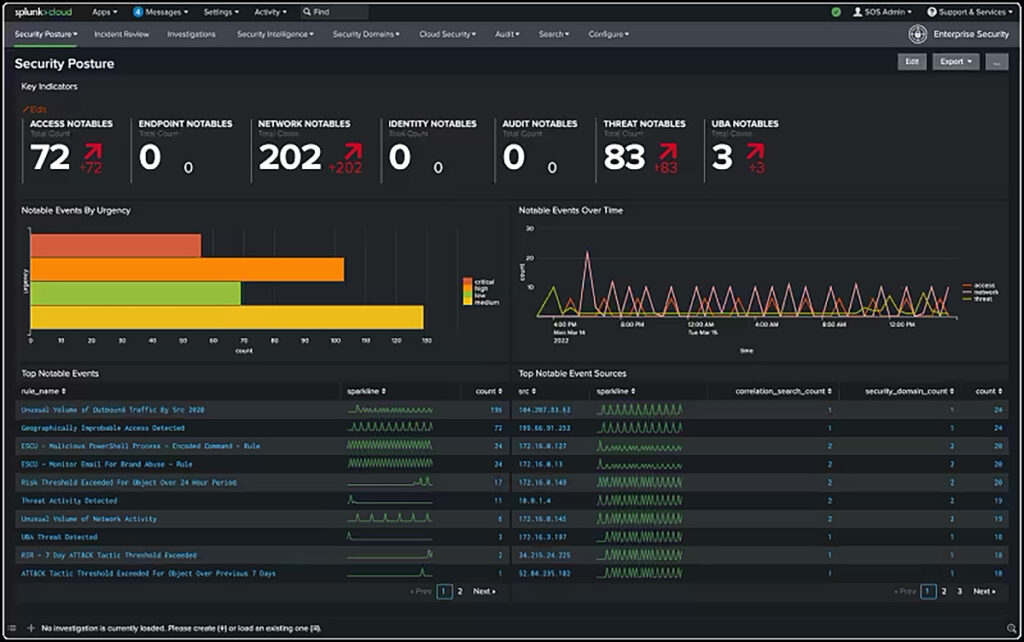

スプランク

Splunk は人気の高い SIEM ソリューションを提供している。他のベンダーと異なる点は、セキュリティだけでなく、アプリケーションやネットワーク監視のユースケースにも対応できることだ。そのため、セキュリティ担当者だけでなく、IT オペレーションのユーザーにも人気がある。多くのトップ SIEM ソリューションと同様に、Splunk の SIEM はリアルタイムで情報を提供し、ユーザーインターフェイスは比較的使いやすい。価格は、保護するワークロードに基づいている。

しかし、Splunk Enterprise Security は、統合された行動分析や自動化機能が限られているため、高度な脅威や横移動などのテクニックを検出することが困難です。このソリューションは、ほとんどの組織で効果を発揮するには大幅なカスタマイズが必要で、「そのまま」使用することはできません。横の動きを検出するためには、多くのカスタムクエリを専門のユーザが実行する必要があり、その結果、多数の誤検知が発生する可能性があります。ユーザーが報告するもう一つの課題は、製品間の統合の欠如である:Siem、Soar、Ueba。

ログリズム

LogRhythmはSIEMのパイオニアであり、確固たる評価を得ている。LogRhythmのソリューションには、多くの分析ツールやAI、ログの相関関係も組み込まれている。LogRhythmとの統合は比較的手間がかからないが、他のSIEMほどユーザーフレンドリーではないと考えられているため、学習曲線は急である。

さらに、LogRhythmのソリューションは、すべての横の動きの自動検出をサポートしていません。そのため、アナリストは手動で異なるタイムラインを組み合わせてアカウントの切り替えを検出する必要があります。攻撃者はしばしば貴重な情報や資産を探すためにネットワーク内の横の動きを利用するので、これは問題です。このソリューションの検知エンジンは、IOC(indicator of compromise:侵害の指標)に強く依存しており、高度な脅威を検知することが難しい。

さらに、最近のGartner Magic Quadrantレポートで指摘されているように、LogRhythm にはクラウドベースの SIEM サービスにいくつかの欠陥がある。

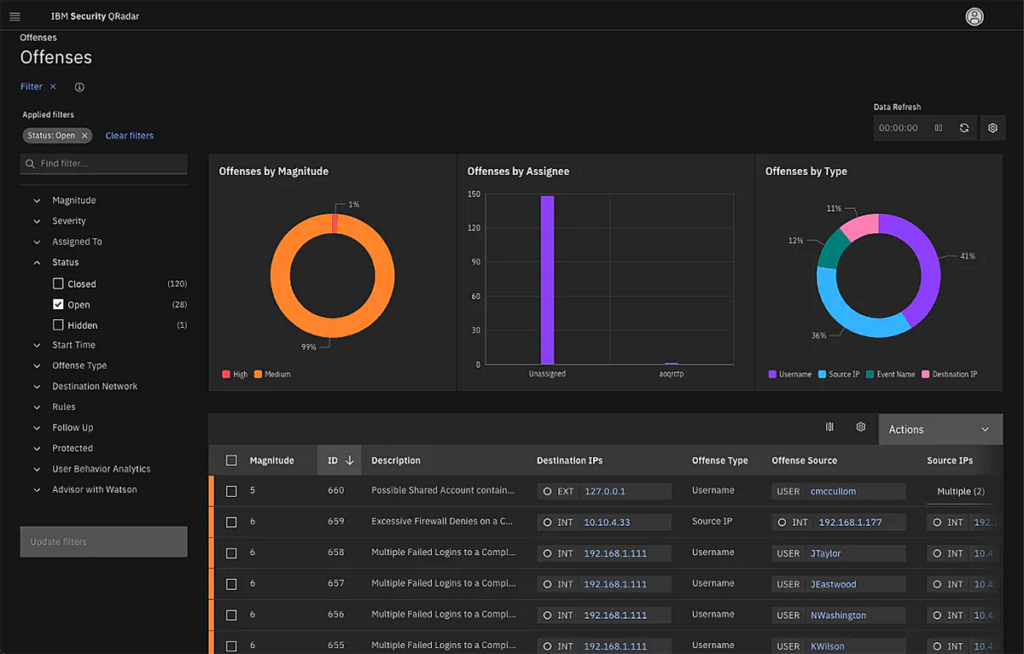

IBM QRadar SIEM

IBM QRadar SIEM を使用すると、IT インフラストラクチャをリアルタイムで確認できます。これは、脅威の検出と優先順位付けを容易にするモジュラー・アーキテクチャーです。複数のロギング・プロトコルをサポートし、ハイエンドのアナリティクスだけでなく、さまざまな設定サイドのオプションを提供します。このソリューションは、顧客がQRadarで使用するためのIBMやサードパーティの追加コンテンツをダウンロードできるアプリストアを提供しています。

しかし、IBM QRadarには、比較的高いコスト(と複雑な価格設定モデル)、チャットツールやアセット管理の改善などのコラボレーション機能の要件など、いくつかの欠点がある。さらに、QRadarは次世代SIEMの基本要素であるUEBA機能が弱い。

その他の欠点としては、分散環境ではアップグレードが複雑になり、多大な労力を必要とすることがある。製品のレポート機能は限られており、外部で開発したスクリプトで補う必要がある。

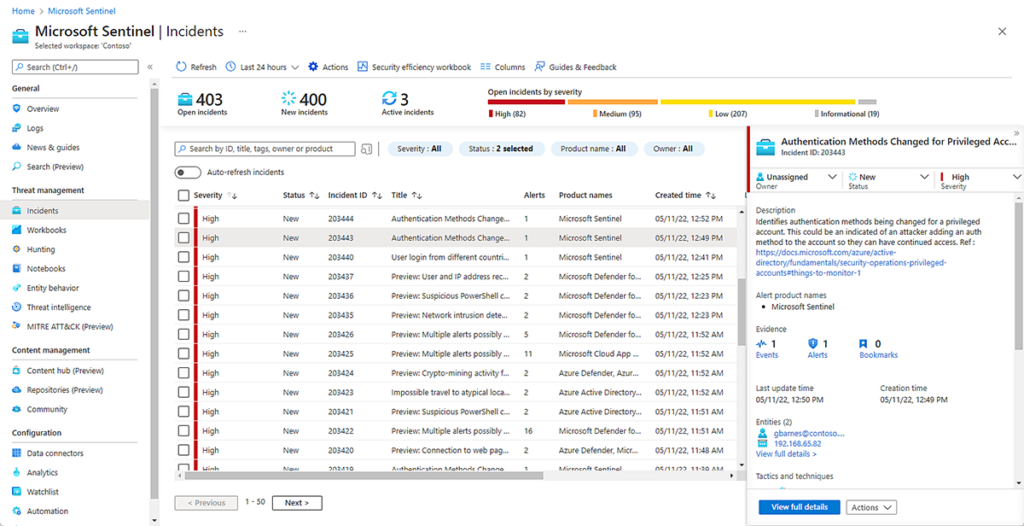

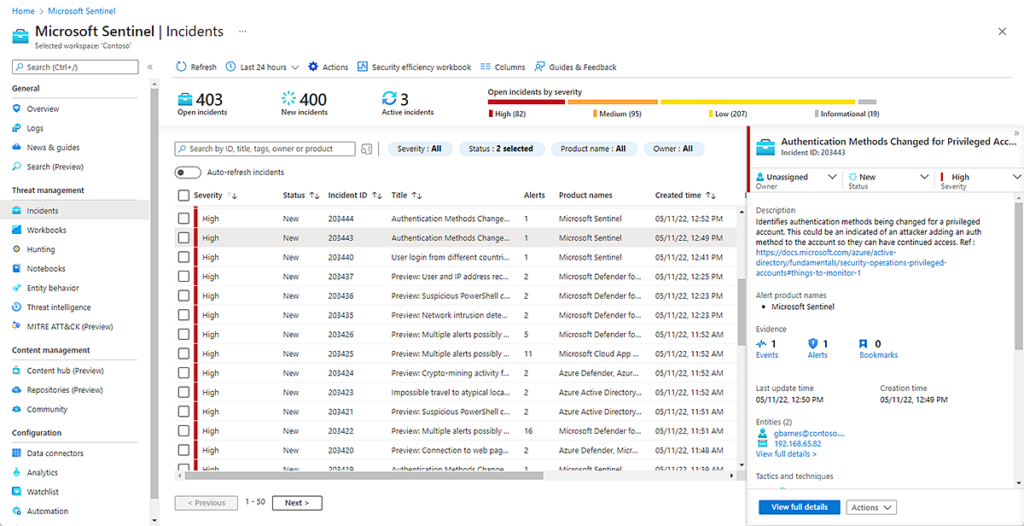

マイクロソフト Azure Sentinel

Azure Sentinelは、マイクロソフトが2019年後半にリリースした、比較的新しい強力なSIEMソリューションである。既存のマイクロソフトのセキュリティとITへの投資があり、それらを1つのガラスペインに統合したいと考えている顧客には非常に人気のある選択肢だ。また、独自の「従量課金」ライセンスモデルを提供しており、中小企業の予算要件を満たすだけでなく、大企業にもアピールすることができる。Azure Sentinelは、スムーズなデータオンボーディングプロセスでも知られている。

しかし、Azure Sentinelにはいくつかの顕著な欠点がある。セキュリティに対して非常にマイクロソフトファーストなアプローチを取っており、他の主要なSIEMのようにセキュリティベンダーとのサードパーティ統合がほとんどないのだ。そのため、マイクロソフト以外のセキュリティ製品を使用している組織にとっては、魅力的なソリューションではない。また、マイクロソフトのデータソースに不慣れなセキュリティ・アナリストにとっては、学習曲線が険しい。

セキュロニクス

Securonixは、アナリスト企業から高い評価を得ている強力なSIEMソリューションを持っています。同社のプラットフォームには、分析主導の UEBA エンジンを含む次世代 SIEM 機能が含まれている。また、AWS や Snowflake との導入パートナーシップも宣伝している。すぐに使えるルールやモデルに加え、Securonix は「Premium Apps」によって、不正行為や航空宇宙分析など、業種に特化したコンテンツを購入できる。

しかし、SecuronixにはネイティブのSOARエンジンがないことに注意する必要がある。過去にはCyberSponseのSOARエンジンをホワイトラベルしていた。Securonixは現在、SOARコンポーネントを宣伝しているが、他の主要SIEMベンダーが自社のセキュリティオーケストレーションと自動化プラットフォームに組み込んでいる機能の多くが欠けている。もう一つの欠点として、Securonix の標準ライセンスパッケージには、他の SIEM ベンダーよりも少ないホットストレージしか含まれていない。

マカフィー エンタープライズ セキュリティ マネージャー

McAfee Enterprise Security Manager を使用すると、高度な脅威検出、コンプライアンス関連のアクティビティ管理、リアルタイムのレポート作成が可能になります。ユーザーインターフェイスにより、新しいリソースでさまざまな緊急シナリオに対応できます。McAfee Enterprise Security Manager はクラウドまたはオンプレミスに導入でき、データ要件に応じて拡張できます。

McAfee Enterprise Security Manager は、複数のソースからログを収集することで機能しますが、その結果、ネットワークトラフィックが大幅に増加する可能性があります。報告されている欠点の 1 つはロギングです。システムはログを最も重要な要素のみに絞り込みますが、その結果、イベントの完全なコンテキストを確認するためにログを再度収集する必要が生じることがあります。

マカフィーユーザーの中には、パフォーマンスが遅いという報告もあります。頻繁なアップデートは継続性に影響を与え、システムプロンプトは定期的なポップアップウィンドウで中断されることがあります。

ログポイント

LogPointは、アプリケーション・イベント管理を容易にし、アプリケーション・セキュリティを強化するSIEMです。ほとんどのモニタリングとセキュリティのユースケースをカバーし、高い拡張性を備えています。ニーズに応じて、1台から数千台のサーバーまで(またはその逆)拡張できます。

LogPointは、開発、本番、テストなど、どのような環境にも導入できます。LogPointは、ログの保存、検索、フィルタリング、エラートレース、ログ分析に基づくレポート作成を容易にします。これにより、セキュリティ上の問題を検出し、迅速に調査することができます。

ユーザーの報告によると、LogPoint は直感的なユーザーインターフェイスを備えておらず、いくつかの機能は見つけにくい。例えば、アラート設定は、設定メニューのナレッジベースセクションに隠れているアラートルールからアクセスします。

また、ユーザーにとってもうひとつの欠点となりうるのは、クエリー言語である。クエリー言語は多機能だが、学習曲線が急で、扱いが難しい場合がある。必要な情報へのアクセスは必ずしも容易ではなく、UEBAのセットアップは複雑で時間がかかる。このため、高度な技術スタッフがいない組織にはあまり適さない選択肢となる。

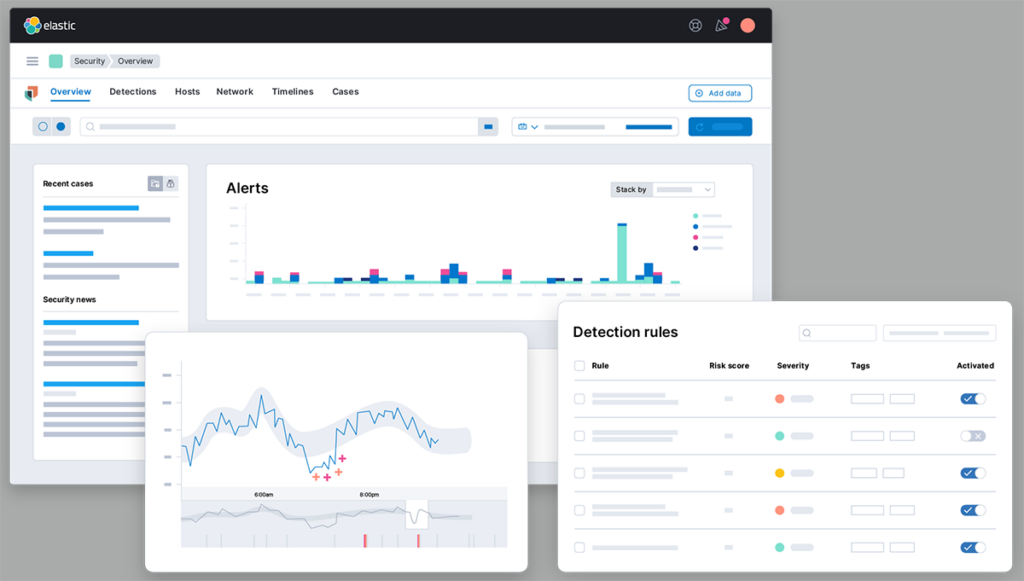

エラスティック・スタック

ELKスタックはElastic社が開発した監視・ログ管理ツールで、Elasticsearch、Logstash、Kibanaで動作する。Elasticsearchを使えば、必要に応じてログを検索したりフィルタリングしたりできる。Logstashは、ログの生成と収集をリアルタイムに一箇所で行うことを容易にします。Kibanaはグラフやチャートやグラフによる統計情報の可視化をサポートする。

これらのツールはオープンソースであり、効率的なアプリケーション管理とモニタリングを可能にする。ELKスタックを使用すると、アプリケーションのログを一元管理できるため、問題を迅速に特定して修正し、アプリケーションが正しく動作するようにすることができます。組織はこれを使用してITの問題を早期に検出し、セキュリティ・チームが即座に対処できるようにしています。

ELKの欠点には、インデックス・サイズが大きいクエリに対するメモリ不足の例外、(マルチプレックス・アーキテクチャによる)プロジェクトのセットアップと管理の複雑さ、サードパーティ製ツールの統合のサポート不足などがある。また、ELKはドキュメントが乏しく、デバッグが難しいことでも知られているため、使いこなすには多くの知識と試行錯誤が必要となる。

ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager は(少なくとも当初は)導入と保守が容易であることが知られており、必要なツールの開発に投資する意思があれば、多くの可能性を提供します。その強力な機能には、相関、アクショントリガー、正規化機能などがあります。

しかし、ArcSightは大規模環境の導入に時間がかかり、ログの取得に時間がかかることがある。また、複雑なバックエンドを持つため、適切なメンテナンスには熟練した SIEM エンジニアが必要になることもある。

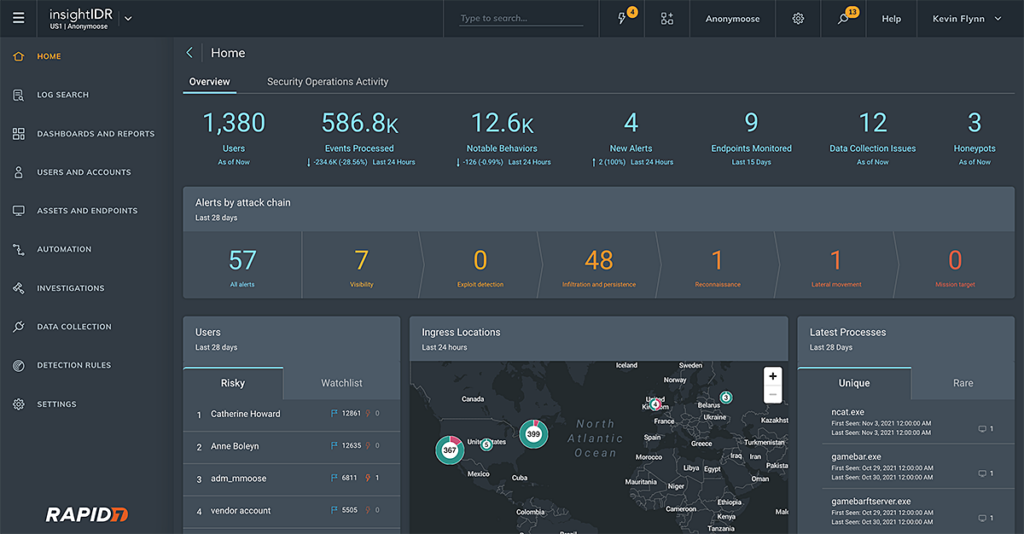

インサイトIDR

InsightIDRは、すぐに使える機能、あらかじめ組み込まれたアラートとトリガーを提供します。異種のデータソースを統合し、セキュリティアナリストがより効率的に作業できるようにする。クラウドフォワードアプローチを採用しているが、オンプレミスのログコレクターも提供している。

InsightIDRの大きな欠点は、生のログを検索するのに時間と手間がかかることだ。このため、チームは発見を迅速化するために、確立されたオンホスト・ログ・レビューに頼ることが多い。また、インシデント管理用のスムーズなユーザインタフェースがないため、セキュリティイベントに関するインコンテキストの詳細を収集するのが難しくなっている。

さらに、InsightIDR は統合が限られている。このソリューションは、他の Rapid7 ツールや厳選されたサードパーティベンダーと連携するが、SIEM の主な価値提案の 1 つである、組織内のすべてのセキュリティデータの中央リポジトリとなることには反する。

SIEMプロバイダーの選び方

上記で紹介したSIEMシステムは、いずれも幅広いユーザーベースを持つ堅牢なソリューションです。SIEM を選択する際には、ベンダーの実績と市場での地位を評価し、特に機能性に注目してください。

以下に、SIEM ソリューションを定義する中核機能と、SIEM を組織にとってより効果的なものにするためのインテリジェンスと自動化を追加する次世代機能を示します。最高のSIEMソリューションは、コア機能をカバーし、セキュリティのニーズに適した次世代機能を追加しています。

SIEMの中核機能

- 脅威検知 -SIEMは、ルールと行動分析によって正確な脅威検知を行います。また、脅威フィード、バックリスト、ジオロケーションを集約します。

- 脅威インテリジェンスとセキュリティアラート -多くのSIEMは、お客様のセキュリティシステムを脅威インテリジェンスフィードに接続します。これにより、最新のサイバー脅威を確実に把握することができます。SIEMはまた、セキュリティ・データを集約して正規化し、さまざまなソースをクロスチェックしてシステム・アクティビティを評価し、不審なイベントがあればいつでも警告を発します。

- コンプライアンスの評価と報告 -コンプライアンスはあらゆるビジネスにとって最大のハードルのひとつであり、その複雑さは増すばかりです。FFIEC、HIPAA、PCIなどの規制は、どのように、どのようなデータを保存する必要があるかを定義しています。規制要件を満たせない場合、ビジネスに致命的な結果をもたらす可能性があります。SIEM は、コンプライアンス・レポートを提供し、規制要件を満たすためのビジネスの有効性を確認するのに役立ちます。

- リアルタイムの通知 -セキュリティは一刻を争うため、SIEMはセキュリティ侵害をリアルタイムで通知します。これにより、潜在的な脅威に即座に対応することができます。

- データ集約-多くのソースからの情報を一元化し、すべてのネットワーク・アクティビティを明確に把握できるようにすることは、SIEMの最も重要な機能です。これがなければ、特にビジネスが成長するにつれて、ネットワークの暗部を見失いやすくなります。この可視性の欠如は、サイバー犯罪者に容易に悪用され、ネットワークが未検出の侵入に対して脆弱なままになってしまいます。

- データの正規化 -セキュリティシステムは、異なるソースからの膨大なデータで構成されています。セキュリティ・イベントの相関関係を特定するためには、これらすべてのデータが一貫したフォーマットになっている必要があります。SIEMは、すべてのセキュリティ・データを正規化することで、データの分析と意味のある結論の導出を容易にします。

次世代SIEMの機能

- データの収集と管理 - 次世代SIEMは、内蔵のコネクタによって統合が容易になり、利用可能なすべてのソースからデータを収集し、管理することができる。重要なデータソースの種類は、クラウドリソースとサービス、ネットワークデータとオンプレミスのログデータ、そしてスマートフォンなどの外部デバイスです。

- クラウド配信 - クラウドSIEMは、弾力性のあるクラウドストレージとデータレイクを活用する。これにより、大企業が生成する大量のデータを処理できない機器に依存する従来のオンプレミス型SIEMよりも、はるかに拡張性が高くなります。

- ユーザーとエンティティの行動分析(UEBA)-。は、典型的なユーザー行動のベースラインを確立し、MLアルゴリズムを使用して行動異常を特定します。この技術により、最新のSIEMは、既知の攻撃シグネチャに対応しないゼロデイやインサイダーの脅威を効果的に検知することができる。

- Security Orchestration and Automation Response (SOAR) - セキュリティ・インシデントが発生したときに、SIEM が単に監視してアラートを出すのではなく、対応できるようにします。次世代SIEMは、ITおよびセキュリティ・インフラストラクチャと直接連携し、適切なアクションを提案することができます。また、IRプレイブックを使用して脅威対応を自動化し、複数のシステムで使用される脅威検出・対応ツールをオーケストレーションし、ファイアウォール、電子メールサーバー、アクセス管理などのセキュリティシステムを管理することができます。

- 攻撃のタイムラインの自動化 - 従来のSIEMでは、攻撃のタイムラインを理解するために、アナリストがさまざまなソースからデータを照合する必要があった。これには時間がかかり、特別な専門知識が必要です。次世代SIEMは、攻撃のタイムラインを自動的に構築し、専門性の低いアナリストでも理解できるように視覚的に表示することができます。これにより、調査とインシデントのトリアージがより迅速になります。

結論

サイバー攻撃が一般化し、注目度が高まるにつれ、利用可能なサイバーセキュリティ・ツールを理解することがこれまで以上に重要になっている。セキュリティ・レポートに関しては、データ量と実用性の間で葛藤があります。セキュリティ・イベントは1つも見逃したくないものですが、インフラ内のすべてのシステムからのすべてのアラートをセキュリティ・インフラで管理することは単純に不可能です。

そこでSIEMの出番となる。すべての通知を単一のプラットフォームに一元化することで、複数のシステムを監視して時間を浪費することなく、注意が必要なイベントを通知することができます。セキュリティ・プロファイルをさらに向上させるには、SIEMをSOARやUEBAなどのソリューションと統合して、脅威の検知を自動化し、誤検知を減らして脅威に対応するか、次世代SIEMに投資します。

エキスパートからのアドバイス

スティーブ・ムーアは、Exabeamのバイスプレジデント兼チーフ・セキュリティ・ストラテジストで、脅威検知のためのソリューションの推進を支援し、セキュリティ・プログラムの推進や侵害対応について顧客にアドバイスを行っています。The New CISO Podcast」のホストであり、Forbes Tech Councilのメンバー、ExabeamのTEN18の共同創設者でもあります。

私の経験から、SIEMソリューションの可能性をビジネスで最大限に活用するためのヒントを紹介しよう:

ストレージと保存のニーズを事前に計画

コンプライアンス要件と予想されるデータ増加を評価する。SIEMのストレージ戦略(オンプレミスまたはクラウド)が、パフォーマンスを低下させることなくログ保持を処理できることを確認する。

単なるアラートではなく、意味のある相関関係に焦点を当てる

相関ルールをカスタマイズして、実世界に影響を与えるアラートに優先順位を付けます。既成のルールに頼りすぎると、アラート疲れや重要なイベントの見逃しにつながる可能性があります。

SIEMとITサービス管理(ITSM)システムの統合

SIEMをServiceNowのようなITSMプラットフォームと連携させることで、インシデント管理が効率化されます。この統合により、アラートがチケットとして記録され、解決まで追跡されるようになります。

高度な脅威インテリジェンスフィードの活用

プレミアムなリアルタイム脅威インテリジェンスフィードでSIEMを補完し、新たな脅威や標的型攻撃に対する検知機能を強化します。

次世代SIEMの機械学習モデルの定期的なチューニングと最適化

次世代SIEMのAIとUEBA機能が組織の挙動に合わせて微調整されていることを確認する。モデルの出力が正確かどうか、関連性があるかどうかを定期的に確認する。