目次

MITRE ATT&CKフレームワークとは?

MITREは米国に本拠を置く非営利団体で、特に連邦政府に技術的・工学的ガイダンスを提供するために設立された。MITRE ATT&CK Adversarial Tactics, Techniques and Common Knowledgeの略。

当初、同組織は2013年に実施された研究プロジェクトのためにMITRE ATT&CK フレームワーク。2015年までに、このフレームワークは無料で一般に公開され、現在ではあらゆる業界のセキュリティ専門家が新興および既知の脅威から組織を保護するのに役立っている。

MITRE ATT&CK フレームワークは当初、ウィンドウズ・エンタープライズ・システムに対する脅威を研究していた。現在では、モバイル、ICS、Linux、MacOSもカバーしている。ATT&CKフレームワークは、主に一般公開されている脅威インテリジェンスとインシデントレポートを含んでいます。ATT&CKフレームワークは、攻撃のライフサイクル全体を通じて、脅威行為者が採用するサイバー敵対者の戦術とテクニックに関する洞察を提供します。

実際には、MITRE ATT@CKはセキュリティチームが攻撃者のように考え、敵対者をよりよく理解するのに役立ちます。このフレームワークは、データの収集だけでなく、組織のセキュリティ態勢を強化するために使用することができます。このフレームワークは、専門家が敵対的な行動を検出し、阻止するのに役立つ集合的な情報基盤として機能します。このため、サイバーセキュリティ・アナリストや脅威ハンターは、新しい技術に関する研究に継続的に貢献している。

このコンテンツはMITRE ATT&CK.

推薦図書:UEBA(ユーザーとエンティティの行動分析):2025年完全ガイド

MITRE ATT&CKフレームワーク使用例

脅威検知優先順位付け

高度なリソースを持つチームであっても、想定されるすべての攻撃ベクトルを防御することはできない。このフレームワークは、各チームが脅威検知のためにどこに注力すべきかを学ぶための青写真を提供する。

例えば、あるチームは攻撃ライフサイクルの初期に発生する脅威を優先することを選択するかもしれない。また、ある業界をターゲットとする特定の攻撃者グループが一般的に使用する独自のテクニックを特定するために、特定の検出を優先するチームもあります。

チームは、技術、リスク、標的となるプラットフォームを調査することで、自分自身を教育し、全体的なセキュリティ計画に反映させることができます。また、ATT&CKフレームワークを使用して、長期的な進捗状況を追跡することもできます。

既存のディフェンスの評価

ATT&CK フレームワークは、現在のツールを評価し、特定の攻撃手法が提供するカバレッジを評価するのに役立つ。異なる遠隔測定レベルは、それぞれのユニークな検知に適用できる。例えば、あるチームは検出の深さについてより高い信頼性が必要であると判断するかもしれませんが、他のシナリオではより低いレベルの検出が必要かもしれません。

各チームは、組織として優先すべき脅威を定義し、既存のカバレッジがどの程度のレベルにあるかを評価す る必要がある。このマトリックスは、ペンテストやレッドチームの演習に必要なスコープを設定するのに役立つだけでなく、テスト後やテスト中のスコアカードとしても機能する。

攻撃者グループの追跡

組織は多くの場合、その部門や業種に関連する特定の敵対グループの既知の行動に追跡の努力を集中させる。ATT&CK フレームワークは、脅威の進化と出現に伴って継続的に進化します。組織は、ハッカー・グループが採用し、示す行動やテクニックを理解し、追跡するのに役立つ真実のソースとして、このフレームワークを使用することができます。

エキスパートからのアドバイス

スティーブ・ムーアは、Exabeamのバイスプレジデント兼チーフ・セキュリティ・ストラテジストで、脅威検知のためのソリューションの推進を支援し、セキュリティ・プログラムの推進や侵害対応について顧客にアドバイスを行っています。The New CISO Podcast」のホストであり、Forbes Tech Councilのメンバー、ExabeamのTEN18の共同創設者でもあります。

私の経験から、MITRE ATT&CK フレームワークをサイバーセキュリティ戦略により活用するためのヒントを紹介する:

ATT&CKで敵のエミュレーション演習を追跡する

レッドチームや敵のエミュレーション演習では、ATT&CKフレームワークを使用して、どのテクニックが使用されたかを追跡し、防御のパフォーマンスを評価します。これにより、検知のギャップを特定し、セキュリティ態勢を改善することができます。

ATT&CKと自動脅威検知の統合

検出されたアクティビティとSIEMまたはXDRソリューション内のMITRE ATT&CK フレームワークのマッピングを自動化します。これにより、攻撃ステージを迅速に特定し、複雑な脅威への対応能力を高めることができます。

ATT&CKを使用してインシデント対応プレイブックを導く

ATT&CK テクニックを中心にインシデント対応プレイブックを構成する。各テクニックに対する具体的なアクションを定義することで、さまざまな攻撃ステージにおける対応と修復の一貫性を向上させます。

一般的な攻撃手法に対する防御の優先順位付け

MITRE ATT&CKによって特定された、業界で最も一般的に観測されているテクニックに防御を集中させる。これにより、リソースを効果的に配分し、最もリスクの高い領域を最初にカバーすることができます。

ATT&CKを使用した行動検知ルールの開発

行動検知ルールを開発するための基盤として、MITRE ATT&CKテクニックを使用します。これにより、横方向への移動や防御回避のような、シグネチャによらない微妙な攻撃を確実に検出することができます。

ATT&CKマトリックスとは何か?

ATT&CKフレームワークは、以下の3つのマトリックスを定義している:

企業マトリックス

このマトリックスは、悪用が開始された後に発生するサイバー攻撃のライフサイクルの段階をカバーしています。MITRE ATT&CKエンタープライズ・マトリックスには、最終的な目的を達成するために脅威行為者が成功させる必要のある行動に対処する 11 の戦術が含まれています。例えば、最終的な目的とは、特定のシステムに最初にアクセスすること、データを収集すること、データを流出させること、または横方向に移動することなどが考えられます。

2020年、マトリックスはサブ・テクニックを含むように修正され、11の戦術には184のテクニックが含まれるようになった。

産業制御システムマトリックス

MITRE ATT&CK産業制御システム(ICS)マトリックスは、エンタープライズマトリックスと同様に、悪用開始後に発生するサイバー攻撃の段階をカバーしている。しかし、ICSマトリックスは、主に監視制御・データ収集(SCADA)システム、運用技術(OT)、重要インフラに特有の脅威に焦点を当てている。

ICSマトリックスは他のマトリックスと重複する攻撃ステージをカバーしているため、同じ戦術の多くがリストアップされている。しかし、プラットフォームが異なるという性質上、他のマトリックスにあった2つの戦術は含まれていないが、ICSに特化した2つの戦術は合計11の戦術に含まれている。これらの戦術には96のテクニックが含まれている。しかし、マトリックスは新しいサブテクニック形式を含むようにまだ更新されていない。

モバイルマトリックス

モバイル・マトリックスは、エンタープライズ・マトリックスでカバーされているのと同じサイバー攻撃のライフサイクルの段階を扱っており、同じ11の戦術も含まれている。しかし、エンタープライズ・マトリックスが主に企業ネットワークに焦点を当てているのに対し、モバイル・マトリックスはモバイル・デバイスに特有の攻撃ベクトルと脅威のみを対象としている。

モバイルマトリックスには、エンタープライズマトリックスでカバーされているものとは異なるテクニックやサブテクニックが含まれています。テクニックの中心はモバイルに特化した攻撃ベクトルであり、一般的な攻撃ベクトル(モバイルデバイスにも適用される可能性のあるもの)はカバーしていない。合計 100 のモバイルテクニックがあり、モバイルマトリックスには現在のところサブテクニックのカテゴリーは含まれていない。

ミットレ・エンゲージについての詳しい説明をお読みください。

MITRE ATT&CKフレームワークと最新のサイバーセキュリティ基準との比較は?

MITRE ATT&CK フレームワークはサイバーセキュリティの分野ではベテランだが、だからといってフレームワークが時代遅れになるわけではない。実際、このフレームワークはますます人気が高まっており、より多くの情報が追加されている。

政府機関、組織、個人がこのフレームワークとインテリジェンスを共有しており、彼らの継続的な貢献によって、新たな脅威や発見とともにフレームワークが進化し続けている。

このフレームワークは、戦術、技術、手順(TTP)をベースにした標準化された言語を提供するもので、普遍的で誰にでもアクセスできる。さらに、このフレームワークは、攻撃者があらゆる環境のシステムとどのように相互作用するかについての詳細な分類を提供する。

TTPについての詳しい説明と、TTPを理解することがインシデントの防止にどのように役立つかをお読みください。

特定のユーザや業界向けに設計された他のセキュリティフレームワークとは異なり、MITRE のフレームワークは、あらゆる組織に適用可能なセキュリティのベストプラクティスを幅広く提供しています。ここでは、一般的なセキュリティフレームワークをいくつか紹介する:

NISTサイバーセキュリティフレームワーク

NISTとは、National Institute of Standards and Technologyの略称である。NISTは、セキュリティフレームワークを含む多くの情報を提供する米国の機関である。汎用セキュリティフレームワークは、サイバーセキュリティ態勢の強化に関心のあるあらゆる組織を支援するために作成された。

NISTのフレームワークは、柔軟性と費用対効果の両面で優れていると考えられている。このフレームワークには、サイバーセキュリティのリスクに対処し、セキュリティ・インフラを維持するために設計された5段階のプロセスが含まれている。このステップでは、攻撃の特定、保護、検出、対応、回復に役立ついくつかの方法を概説している。

NIST SP 800-53

一般的な枠組みに加えて、NISTはもう一つの枠組み-SP 800-53-も作成した。この枠組みは、連邦政府の情報システムと、これらのシステムをサポートまたは使用するエンティティに対するいくつかのセキュリティ要件を定義している。

このフレームワークの目的は、政府のネットワークに保存されている重要な機密データを保護することである。連邦政府機関およびその請負業者のセキュリティ態勢を改善するための明確なセキュリティ対策の概要を示している。

ヒットラスト

Health Information Trust AllianceのCommon Security Frameworkは、特に医療機関のために作成されました。このフレームワークは、保護された医療情報を扱う情報システムの保護に役立ちます。

HITRUSTフレームワークは、医療データを保護し、1996年医療保険の相互運用性と説明責任に関する法律(HIPAA)を含む規制当局へのコンプライアンスを達成・維持するために設計された具体的な推奨事項を提供しています。

ISO27000シリーズ

ISO2700は、国際電気標準会議と国際標準化機構が情報セキュリティマネジメントシステムのために策定した規格である。ISO 27000の目的は、管理者がセキュリティ管理および対策を常に把握できるようにすることである。このフレームワークは、いくつかの出版物を発行している。このフレームワークは、セキュリティ管理やIT運用の効果的な管理など、セキュリティのさまざまな側面をカバーしている。

MITRE ATT&CKフレームワークと次世代SIEM

最新のセキュリティ情報・イベント管理(SIEM)ソリューション、つまり次世代SIEMは、さまざまなソースからの情報を集約し、そのデータに高度な分析を適用して、次の適切なアクションを決定するのに役立ちます。セキュリティ脅威が検出されたり、ユーザーやエンティティに異常が表面化したりすると、次世代SIEMツールは自動対応アクションを開始するだけでなく、管理者にアラートをプッシュすることもできます。

効果的な次世代SIEMのための情報の重要性

情報は次世代SIEMテクノロジーの中核をなす要素である。これらのシステムが優れたパフォーマンスを発揮するには、確かな情報基盤が必要です。そしてツールは、正常な動作をベースライン化し、脅威を分類し、それぞれの脅威のもとでの活動を相関させ、自動化、エスカレーション、アラートによって関連情報を提供することができる。

次世代SIEMツールを効果的に使用するためには、行動異常を特定し、攻撃パターン、その目的、利用可能な改善策に結び付ける必要があります。これにより、システムは効果的な自動応答を生成し、管理者に対策を講じるための情報を提供し、イベントの今後の発生を防止することができます。

MITRE ATT&CK フレームワーク、次世代SIEMをどのように改善するか?

フレームワークは、SIEMをサポートする以下の機能を提供する:

- 確かな知識ベース -効果的なSIEMを実現するために必要な情報レベルには、包括的で定期的に更新される知識ベースが必要です。ナレッジベースには、脅威行為者が使用するテクニック、戦術、ツールを特定するのに十分な情報が含まれていなければなりません。SIEMソリューションは、MITRE ATT&CK フレームワークと統合し、ツールによって発見された各脅威に関する詳細な情報を得ることができます。

- 標準的な用語 -オンラインの情報源や公表されている研究では、同じ技術に対して異なる名称が使用されている場合がありますが、ATT&CK フレームワークは、広く使用され受け入れられている標準的な用語を提供します。SIEM システムは、レポートに ATT&CK の分類を使用することで、用語に一貫性を持たせ、IT チームとセキュリティチームがこの情報を容易に理解し、活用できるようにすることができます。

- 敵対者に関する情報-サイバー犯罪グループは、ターゲットに甚大な被害を与える可能性がある。彼らは政府から資金提供を受けている場合もあれば、互いの顔も名前も知らない個人の連合体で構成されている場合もある。しかし、各グループは特定の攻撃手法の下で統一されています。MITREのフレームワークは、特定のグループの活動形態に関する情報を提供する。SIEMツールはこの情報を活用して、これらのグループによる攻撃を特定することができる。

- ユースケースコンテンツの整合性-次世代 SIEM ソリューションは、検知とレスポンスのパターンを含む「コンテンツ」、ユースケースのカバレッジを提供し、MITRE ATT&CK フレームワークと整合させます。例えば、ソリューションは、手動または自動で即座に起動できるレスポンスプレイブックにマッピングされた、攻撃者の可能性の高いアクションを含む脅威レスポンスパターンを提供できます。

MITRE ATT&CKフレームワークとXDR

XDR(Extended Detection and Response)ソリューションは、クラウド、ネットワーク、エンドポイントなど、複数の場所で生成されたデータを関連付けます。XDRツールはこれらの情報を分析し、脅威を検知して対応シーケンスとアラートを開始するために使用します。

効果的なXDRのための情報の重要性

ガートナー社によると、XDRテクノロジーが真に効果的であるためには、多様な脅威インテリジェンスと防御技術が必要である。XDRソリューションは、脅威を検知するための情報に依存している。この情報が十分に多様でない場合、多くの脅威が検出されずに通過してしまう可能性がある。

XDRに関連するMITRE ATT&CKの特徴

フレームワークはXDRをサポートする以下の機能を提供する:

- 拡張された知識ベース-MITREのフレームワークは、XDRソリューションに、より深い調査と脅威の検出を実行し、関連する防止技術を適用するために必要な情報を提供することができます。

- 改善されたプレイブック -このフレームワークは、インシデント対応チームに、権威ある標準的な方法で敵対的な行動を説明する進歩的なプレイブックを作成するために必要な情報を提供します。

- XDRとMITRE ATT&CK フレームワークの連携により、セキュリティ・オペレーション・センター(SOC)のワークフローが構築され、アナリストは包括的な影響評価を実施し、特定のタイプの攻撃に対する緩和策と防御策を決定することができます。

MITRE ATT&CKのようなフレームワークは、XDRソリューションにどのようなメリットをもたらすのか?

- コンテンツの整合性 -次世代 SIEM と同様に、XDR ソリューションは、検知パターンや対応パターンを含む「コンテンツ」を提供し、MITRE ATT&CK フレームワークと整合させることができます。例えば、攻撃者の可能性の高い行動を含む脅威対応パターンを提供し、手動または自動で即座に起動できる対応プレイブックにマッピングすることができます。

- 調査の容易化 -XDRの主な焦点は、「すべてを一箇所で」提供することであり、さまざまなソースからのデータをまとめて攻撃のタイムラインを構築することです。MITRE ATT&CKデータを使用することで、XDR はこのプロセスを改善し、環境内のイベントが既知の攻撃キャンペーンの一部であることを特定し、フレームワークからのデータを使用して攻撃シナリオにコンテキストを追加することができます。

- ガイド付きレスポンス -XDRが直接オーケストレーションされたレスポンスを提供できる場合もありますが、人間のレスポンスをガイドできる場合もあります。MITRE ATT&CKデータを使用することで、XDR ソリューションは脅威を特定して可視化するだけでなく、その脅威に対して効果的であることが証明されている具体的な対応策を提案することができます。

Exabeam Fusion、XDRはどのようにMITRE ATT&CKフレームワークを活用するか。

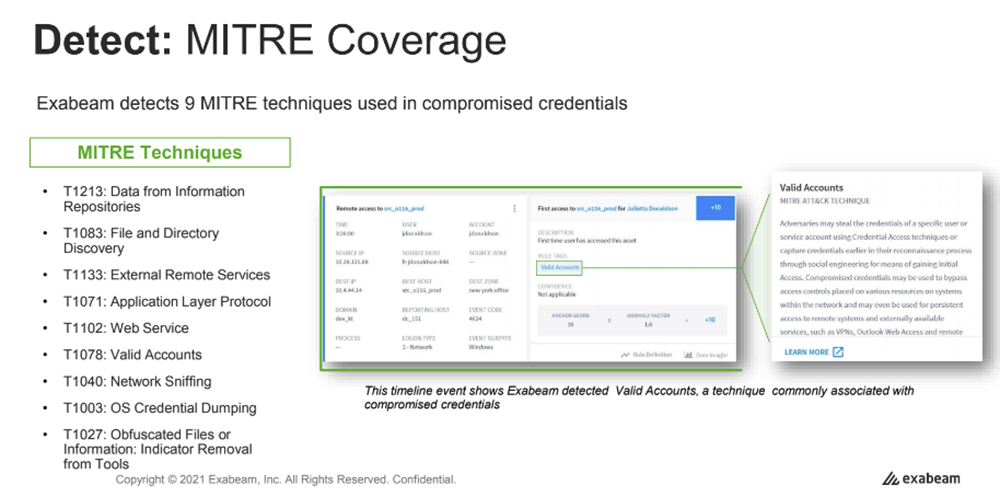

Exabeam Fusion SIEMとXDRには、あらかじめパッケージ化されたユースケースのセットが含まれています。これらの事前パッケージ化されたユースケースには、脅威特有のコンテンツ、事前定義された調査チェックリスト、定義された各シナリオに合わせた対応プレイブックが含まれています。Exabeam 社内のセキュリティ専門家は、各ユースケースのシナリオを にマッピングし、各ユースケースに関連する MITRE の具体的な戦術やテクニックを含めることで、Exabeam で潜在的な脅威を調査するセキュリティアナリストにより深い洞察を提供します。例えば、漏洩したクレデンシャルのユースケースは、9 つの異なる MITRE の技術にマッピングされています。MITRE ATT&CK フレームワーク

®フレームワークとSOCのメリット" class="wp-image-221127"/>

®フレームワークとSOCのメリット" class="wp-image-221127"/>Exabeam Fusionにはこの2つの製品が含まれている:

- Exabeam Fusion XDR:市場をリードする行動分析、アラートトリアージ、脅威ハンティング、事前構築された調査プレイブック、TDIRワークフローの自動化、および数百ものサードパーティ製セキュリティツールや生産性向上ツールとの統合により、企業は多様な環境において気づかれないことの多い複雑な脅威を発見することができます。

- Exabeam Fusion SIEM: Fusion XDRの全機能と特徴に加え、集中ログストレージ、強力な検索機能、レポーティング機能により、一般的な規制やコンプライアンスのユースケースに対応します。

他のSIEMやXDRプロバイダーは、フレームワークをサポートする、すぐに使えるコンテンツを提供していません。ExabeamのMITRE ATT&CKフレームワークのサポートに関する詳細なマッピングは、こちらのリンクからご覧ください - ExaberamのMITREサポートは緑の濃淡で表示されています-ATT&CK®Navigator.

Exabeamについてもっと知る

ホワイトペーパー、ポッドキャスト、ウェビナーなどのリソースで、Exabeamについて学び、情報セキュリティに関する知識を深めてください。