كيفية اكتشاف المهاجمين الداخليين: مواجهة التهديدات الداخلية باستخدام المؤشرات السلوكية

- 5 minutes to read

فهرس المحتويات

التهديدات الداخلية خبيثة. لأنها تعمل داخل شبكتك، ولديها وصول إلى الأنظمة والموارد الحيوية، وتستخدم أجهزة معروفة - يمكن أن تكون من الصعب اكتشافها.

للحصول على نظرة متعمقة حول كيفية استخدام كل من EDR من الجيل التالي وUEBA للدفاع الشامل ضد التهديدات الداخلية، شاهد هذه الندوة عبر الإنترنت من Exabeam مع Cybereason.

إليك ملخص الندوة عبر الإنترنت مع خمسة أشياء مهمة يجب معرفتها عن التهديدات الداخلية.

هذا المحتوى هو جزء من سلسلة حول insider threats.

القراءة الموصى بها: تحليلات البيانات الكبيرة في الأمن: الماضي والحاضر والمستقبل.

1) نوعان من التهديدات الداخلية

التهديد الداخلي يرتكبه أولئك الذين تم الوثوق بهم للعمل ضمن شبكة المنظمة. هناك نوعان:

- المتسلل المخترق– هو جهة خارجية تستخدم بيانات اعتماد مخترقة من شخص داخلي للوصول إلى أنظمتك. عندما لا يتم اكتشافها وتكون ناجحة، يمكن أن يمثل هذا المتسلل تهديدًا طويل الأمد ومستمرًا ومتقدمًا، أو APT—يستخدم التخفي والعمليات المستمرة لاختراق مؤسستك.

- مستخدم خبيث– موظف، متعاقد، شريك، أو فرد موثوق به آخر تم منحه مستوى معين من الوصول إلى أنظمتك. قد يقوم بتطوير مصدر دخل ثانٍ باستخدام بياناتك أو شبكتك، أو تخريب شركتك، أو سرقة ملكيتك الفكرية أثناء مغادرته.

2) لماذا تعتبر التهديدات الداخلية صعبة الاكتشاف؟

من الضروري منح المستخدمين الشرعيين الوصول إلى الموارد التي يحتاجونها لأداء وظائفهم، سواء كانت بريدًا إلكترونيًا أو خدمات سحابية أو موارد شبكة. وبالطبع، يجب أن يتمتع بعض الموظفين بالوصول إلى معلومات حساسة مثل البيانات المالية والبراءات وغيرها.

التهديدات الداخلية يصعب اكتشافها لأنها تستخدم بيانات اعتماد شرعية وأجهزة معروفة، مستفيدة من الامتيازات التي منحتها. مع العديد من منتجات الأمان، يبدو سلوكها طبيعياً ولا يثير أي إنذارات.

يصبح اكتشاف هذه التهديدات أكثر تعقيدًا إذا قام المهاجم بإجراء تحركات جانبية - مثل تغيير بيانات الاعتماد أو عنوان IP أو الأجهزة لإخفاء آثارهم والوصول إلى أهداف ذات قيمة عالية.

اقرأ شرحنا المفصل حول اكتشاف التهديدات الداخلية.

3) ما مدى شيوع التهديدات الداخلية؟

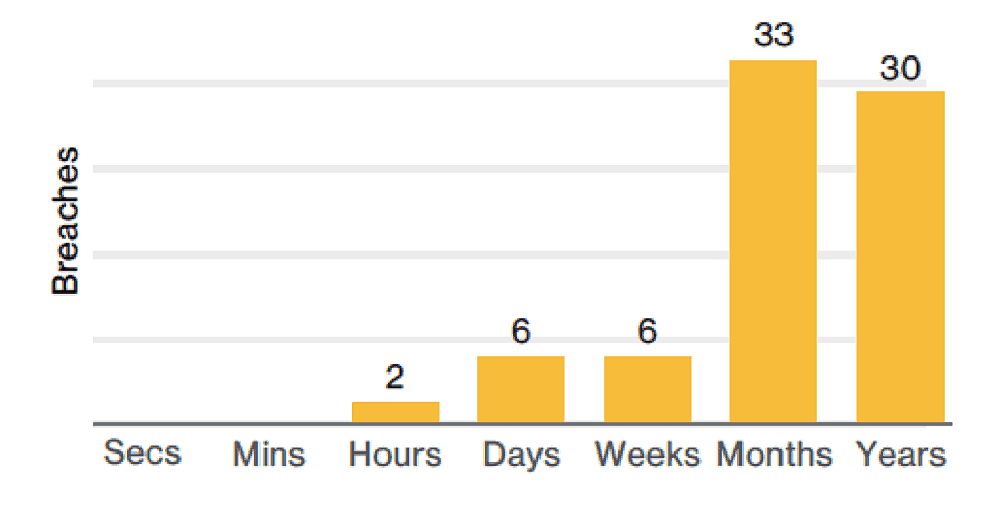

ليست التهديدات الداخلية شائعة فحسب، بل إنها غالباً ما تبقى غير مكتشفة لفترة طويلة.

وفقًا لتقرير VDBIR للعام الماضي، استغرقت 39% من الانتهاكات التي قام بها موظفون داخليون خبيثون سنوات قبل أن يتم اكتشافها، بينما استغرقت 42% منها شهورًا.

نصائح من الخبير

ستيف مور هو نائب الرئيس ورئيس استراتيجيات الأمن في إكزبيم، يساعد في تقديم الحلول لاكتشاف التهديدات وتقديم المشورة للعملاء بشأن برامج الأمن والاستجابة للاختراقات. وهو مضيف بودكاست "The New CISO Podcast"، و عضو في Forbes Tech Council، ومؤسس مشارك لـ TEN18 at Exabeam.

من خلال تجربتي، إليك نصائح يمكن أن تساعدك في اكتشاف ومنع التهديدات الداخلية بشكل أفضل باستخدام أدوات مثل UEBA و EDR من الجيل التالي:

دمج UEBA مع الكشف عن النقاط النهائية

قم بدمج تحليلات سلوك المستخدم والكيان (UEBA) مع أدوات الكشف والاستجابة المتقدمة للنقاط النهائية (EDR). ستقوم UEBA بالإشارة إلى الشذوذ في سلوك المستخدم بينما يقوم EDR بالكشف عن مؤشرات محددة للنقاط النهائية، مما يمنحك رؤية كاملة لكل من نشاط المستخدم وأمان الجهاز.

إعداد تقييم المخاطر للسلوك الشاذ

قم بتنفيذ نموذج تقييم المخاطر الذي يمنح نقاطًا للسلوك غير المعتاد مثل تصعيد الامتيازات، الحركة الجانبية، أو تسريب البيانات. يجب أن يتكيف هذا النموذج ديناميكيًا بناءً على النشاط المعتاد لكل مستخدم، مما يتيح لك تصعيد الحالات المشبوهة بشكل أسرع.

مراقبة الحركة الجانبية على مستوى الشبكة

استخدم تحليل حركة الشبكة جنبًا إلى جنب مع UEBA لاكتشاف الحركة الجانبية، حيث يقوم شخص داخلي أو حساب مخترق بتبديل الآلات أو عناوين IP. غالبًا ما تترك هذه الحركة آثارًا خفية يمكن أن تفوتها أدوات المراقبة الأساسية.

استخدام حسابات وهمية لجذب الأشخاص الداخليين

إنشاء حسابات وهمية ذات صلاحيات عالية ولكن بدون وصول حقيقي إلى البيانات الحساسة. يمكن أن تعمل هذه الحسابات كفخوص لجذب الأشخاص الضارين أو الحسابات المخترقة، مما ينبه فرق الأمان إذا تم محاولة استخدامها.

ربط السلوكيات الفيزيائية والرقمية

تتبع الوصول الفيزيائي، مثل أحداث تسجيل الدخول، ومقارنتها مع الأفعال الرقمية. على سبيل المثال، قد يشير تسجيل دخول شخص من الداخل إلى أنظمة حيوية من مواقع غير عادية أو بعد ساعات العمل إلى وجود تهديد.

نشر التعلم الآلي للكشف عن تصعيد الامتيازات

استخدم نماذج التعلم الآلي للكشف عن تصعيدات الامتيازات غير العادية. يتضمن ذلك إنشاء حسابات إدارية جديدة، والتبديل بين الحسابات، أو تصعيد الامتيازات على فترات زمنية قصيرة، مما قد يشير إلى تهديدات داخلية.

4) سلوكيات تشير إلى نشاط محتمل لتهديد داخلي

تحدث التهديدات الداخلية عادة على مدى الزمن وعلى موارد شبكة متعددة. يمكنك العثور عليها إذا كنت تعرف أين تبحث.

إليك خمسة مؤشرات سلوكية:

- تصعيد الامتيازات غير الطبيعي– يشمل ذلك إنشاء حسابات جديدة ذات امتيازات أو حسابات إدارية، ثم التبديل إلى هذا الحساب لأداء أنشطة أو لاستغلال ثغرات التطبيقات أو المنطق من أجل زيادة الوصول إلى شبكة أو تطبيق.

- الاتصالات من نوع C2– أي حركة مرور أو اتصالات إلى مجال أو عنوان IP معروف للقيادة والسيطرة. هناك أسباب قليلة جدًا، إن وجدت، تجعل الموظفين بحاجة للوصول إلى هذه المواقع.

- تسرب البيانات– قد يكون هذا رقمياً أو مادياً. رقمياً، قد يتضمن معلومات حساسة مثل الملكية الفكرية، قوائم العملاء، أو براءات الاختراع التي يتم نسخها إلى أجهزة قابلة للإزالة، أو إرفاقها برسائل البريد الإلكتروني، أو إرسالها إلى التخزين السحابي. الطباعة المفرطة للمستندات من قبل مستخدم بأسماء افتراضية مثل "document1.doc" هو سلوك غير عادي قد يشير إلى سرقة البيانات.

- تشفير البيانات السريع– يمكن أن يشير المسح السريع والتشفير والحذف اللاحق للملفات بشكل جماعي إلى هجوم فدية. عادةً ما تأتي هجمات الفدية من شخص داخلي مخترق، ولكن يمكن أن يتم تنفيذها أيضًا من قبل أشخاص داخليين خبيثين.

- الحركة الجانبية– تبديل حسابات المستخدمين، أو الآلات، أو عناوين IP (بحثًا عن أصول أكثر قيمة) هو سلوك يتم تنفيذه بشكل متكرر خلال الهجمات الداخلية. من الصعب اكتشاف ذلك لأنه موزع، وعادة ما يترك فقط تلميحات خفيفة في سجلات أدوات الأمان المختلفة.

اقرأ شرحنا المفصل حول اكتشاف المؤشرات الداخلية.

5) كيف يمكنك الكشف عن التهديدات الداخلية بشكل أكثر موثوقية؟

بالنسبة للهجمات أحادية البعد في الماضي، مثل حقن SQL، كانت التوقيعات أو قواعد الارتباط غالبًا وسيلة فعالة للكشف. اليوم، تتضمن هجمات التهديدات الداخلية هويات وآلات متعددة في شبكة معقدة. تشمل هذه الهجمات أطراف موثوقة وتمتد لعدة أشهر أو سنوات. بالنسبة لهذه الهجمات المطولة، لا يمكن إنشاء مشغل أو توقيع يكفي. ومع ذلك، يمكن الكشف عن التهديدات الداخلية عبر وسيلة أخرى: تحليل السلوك.

ادخل UEBA - تحليل سلوك المستخدم والكيانات

تكتشف UEBA التهديدات من خلال استخدام علم البيانات وتعلم الآلة لتحديد كيفية تصرف الآلات والبشر بشكل طبيعي، ثم تبحث عن الأنشطة المريبة والشاذة التي تنحرف عن هذا السلوك الطبيعي. في كل مرة يتم فيها اكتشاف سلوك شاذ، تتم إضافة نقاط المخاطر إلى درجة المخاطر حتى يتجاوز المستخدم أو الآلة عتبة معينة ويتم تصعيد الأمر إلى محلل أمني للمراجعة.

لماذا يُعتبر هذا نهجًا أكثر فعالية؟

- السياق– من خلال رسم كيفية عمل المستخدم أو الآلة عادةً، يأخذ في الاعتبار ما هو طبيعي لذلك المستخدم. إذا كانوا جزءًا من التسويق، فإن أنشطتهم ستكون مختلفة عن شخص في المحاسبة. القاعدة الأساسية التي يبنيها UEBA تشمل هذا السياق، مما يساعد على تحسين الدقة في الكشف.

- تحليل شامل– يمكن لنظام UEBA استيعاب البيانات من أي نوع من أدوات الأمان ونمذجتها مع بيانات سياقية أخرى مثل الدليل النشط أو CMDB. هذا يعني أنه يمكنك رؤية الصورة الكاملة للهجوم، بدلاً من مجرد قطع معزولة من لغز أكبر.

- مستقبل محمي– تبحث UEBA عن الشذوذ، حتى لو كان الهجوم الذي يحدث لم يُرَ من قبل. هذا يعني أنه لا حاجة للحصول على توقيعات جديدة، أو إنشاء وتحديث مجموعات القواعد باستمرار.

تعلم المزيد عن التهديدات الداخلية:

- ما هو تهديد الداخل؟ افهم المشكلة واكتشف 4 استراتيجيات دفاعية

- مؤشرات التهديد الداخلي: العثور على العدو في الداخل

- كيفية العثور على الأشخاص الداخليين الضارين: معالجة التهديدات الداخلية باستخدام المؤشرات السلوكية

- تعدين العملات الرقمية: تهديد داخلي محتمل مخفي في شبكتك

تعلم المزيد عن إكزابييم

تعرف على منصة Exabeam ووسع معرفتك في أمن المعلومات من خلال مجموعتنا من الأوراق البيضاء، البودكاست، الندوات، والمزيد.