目次

マイクロソフトセンチネルとは?

Microsoft Sentinel(旧Azure Sentinel)は、クラウドネイティブのセキュリティ情報・イベント管理(SIEM)およびセキュリティオーケストレーション自動応答(SOAR)ソリューションである。Azureクラウドサービスと統合し、セキュリティ分析を提供し、インシデント対応をサポートする。セキュリティアナリストによる脅威の検知、調査、対応を支援します。

このプラットフォームはAIと機械学習を使ってデータを分析する。これにより、潜在的な脅威や脆弱性をより正確に特定することができる。他のものと同様に、ユーザーはクラウドサービス、オンプレミスシステム、サードパーティプロバイダーを含む複数のソースからのデータを関連付けることができる。

Microsoft Sentinelの主な特徴と機能

Microsoft Sentinelは、セキュリティ運用をサポートする以下の機能を提供する。

これは情報セキュリティに関する一連の記事の一部である。

1.データ収集と統合

Microsoft Sentinelは多数のコネクタをサポートしており、オンプレミス環境だけでなく、Azure、AWS、GCPなどのクラウドプラットフォーム間の統合を可能にしている。この機能は、潜在的な脅威に対する可視性を提供することを意図している。Sentinelは、追加のインフラ投資をすることなくログとシグナルを統合できるため、多様なIT環境におけるセキュリティ監視に役立つ可能性がある。

Sentinelによって収集されたデータは、脅威の検出とインシデント分析を強化するために正規化され、強化されます。このプロセスでは、データのタグ付け、解析、相関付けが自動的に行われ、セキュリティ運用が合理化されます。

2.脅威検知と分析

Microsoft Sentinelの脅威検出は、複雑な脅威を特定することを意図しています。行動分析と異常検知を使用することで、このプラットフォームは、従来の方法では見過ごされる可能性のある異常な活動や潜在的な脅威を特定する。

Sentinelの分析機能は、カスタムルールの作成とアラートを可能にし、組織が疑わしい活動の通知をタイムリーに受け取れるようにします。

3.AIによる調査

SentinelのAIを搭載した調査ツールは、脅威の調査と解決のプロセスを簡素化します。AIの使用は、攻撃パターンや可能性のある脅威要因に関する潜在的な洞察を提供することで、調査段階を加速します。アナリストがアラートと関連するインシデントをより深く調査できるようにすることを意図したハンティング機能を提供します。

さらに、人工知能は反復タスクの自動化、インシデントのタイムラインの構築、攻撃ベクトルの可視化に使用されている。

4.プレイブックによるインシデントレスポンスの自動化

Microsoft Sentinelの自動化されたインシデントレスポンスは、レスポンス作業を標準化するプレイブックによって提供されます。これらのプレイブックは、特定のインシデントに対応して自動的に実行される手順の集まりです。他のベンダーのすべてのプレイブックと同様に、応答時間を短縮し、重要な期間に必要な人的介入を最小限に抑えることを目的としています。

自動化は、組織がより大量のアラートを処理できるようにすることを意図している。あらかじめ定義されたワークフローを利用することで、Sentinelはヒューマンエラーを減らしながら、各インシデントを一貫して管理することを意図している。

5.行動分析およびユーザーエンティティ行動分析(UEBA)

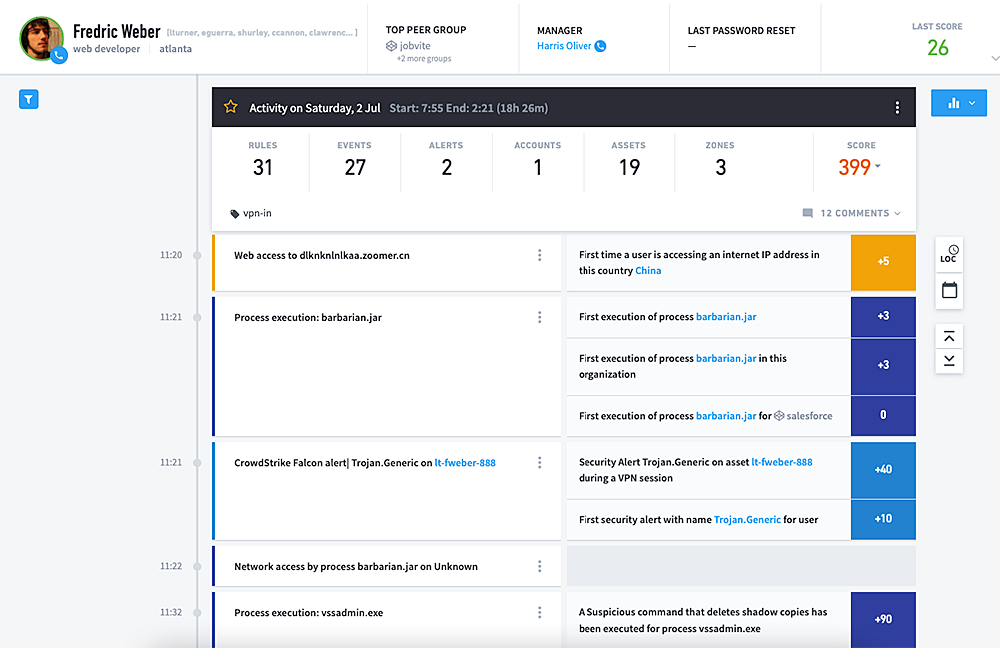

Microsoft Sentinelの行動分析とUEBAは、典型的なユーザ行動からの逸脱を識別することに重点を置いています。Sentinelはこれらの分析を活用して、ユーザ行動のパターンを評価し、異常のフラグを立てることによって、内部脅威、侵害されたアイデンティティ、および高度な永続的脅威を潜在的に検出します。

UEBAは、ベースラインのアクティビティと現在の行動メトリクスを分析することで、ユーザーの行動に関するコンテキストを提供します。このアプローチは、セキュリティ・チームが潜在的な侵害に迅速に対応することを可能にする不規則性を識別します。

マイクロソフトセンチネルの制限

Microsoft Sentinelは評価の高いソリューションですが、導入前に組織が考慮すべきいくつかの制限があります。これらの限界は、G2プラットフォームのユーザーによって報告された:

- 大量のデータに対する高コスト:Microsoft Sentinelのコスト構造は、データの取り込みに基づいているため、特に大量のセキュリティデータを処理する組織にとっては、高いコストにつながる可能性があります。予測不可能なデータ量により、コストが予想外に変動することもあります。

- 複雑なユーザーインターフェース:特にAzureやKustoクエリ言語(KQL)に慣れていないユーザーにとっては、インターフェイスの操作が難しく、すべての機能を理解するには学習曲線が必要です。

- マイクロソフト以外のソリューションとの統合の課題:Sentinelはマイクロソフト製品と統合できますが、サードパーティや古いシステムとの統合には、追加のサポートが必要な場合があり、効率が悪くなる可能性があります。

- パフォーマンスの問題:一部のユーザーは、データクエリの速度が遅く、重要な脅威の検出と対応シナリオでの応答性に影響を与える可能性があります。

- AI機能による誤検知:SentinelのAI駆動型アナリティクスは、細かく調整されていない場合、大量の偽陽性を生成する可能性があり、セキュリティチームのアラート疲労につながる可能性がある。

- プライベートリソースへの複雑なログ取り込み:プライベート・リソースからのログの取り込みは複雑でコストがかかることがある。単純なプライベート接続ではなく、データ収集のためにパブリックAPIを使用する必要があることが多いからだ。

- 技術的な専門知識が必要:特定の組織のニーズに合わせてSentinelを設定し、カスタマイズするには、技術的な専門知識が必要になる場合があります。

- 特定のログのカスタマイズと解析の制限:Microsoft Sentinelの解析機能は他のSIEMツールと比較して適応性が低いため、特にsyslogのようなソースからのログに対して、ログの解析をカスタマイズすることは難しいかもしれません。

注目すべきMicrosoft Sentinelの代替品

1.エクサビーム

エクザビームは、セキュリティ情報・イベント管理(SIEM)ソリューションのリーディング・プロバイダーであり、UEBA、SIEM、SOAR、TDIRを組み合わせ、セキュリティ・オペレーションを加速します。同社のセキュリティ・オペレーション・プラットフォームは、セキュリティ・チームが脅威を迅速に検知、調査、対応し、運用効率を高めることを可能にします。

主な特徴

- スケーラブルなログ収集と管理:オープンプラットフォームは、ログのオンボーディングを70%高速化し、高度なエンジニアリングスキルを不要にすると同時に、ハイブリッド環境全体でシームレスなログ集約を実現します。

- 行動分析:高度な分析により、正常な行動と異常な行動を比較し、内部脅威、横の動き、シグネチャベースのシステムで見落とされた高度な攻撃を検知します。Exabeamは、他のベンダーが攻撃を検知する前に90%の攻撃を検知し、対応することができると顧客から報告されています。

- 脅威対応の自動化:インシデントのタイムラインを自動化し、手作業を30%削減し、調査時間を80%短縮することで、セキュリティ運用を簡素化します。

- 状況に応じたインシデント調査:Exabeamはタイムラインの作成を自動化し、雑務に費やす時間を削減するため、脅威の検知と対応にかかる時間を50%以上短縮します。事前に構築された相関ルール、異常検知モデル、ベンダー統合により、アラートを60%削減し、誤検知を最小限に抑えます。

- SaaSおよびクラウドネイティブオプション:柔軟な導入オプションにより、クラウドファーストおよびハイブリッド環境に対応するスケーラビリティを提供し、お客様の価値実現までの時間を短縮します。SIEMをクラウドに移行できない、または移行したくない企業向けに、Exabeamは市場をリードするフル機能のセルフホスト型SIEMを提供します。

- NetMonによるネットワークの可視化:ファイアウォールやIDS/IPSを超える深い洞察力を提供し、データ盗難やボットネットの活動などの脅威を検出すると同時に、柔軟な検索により調査を容易にします。また、Deep Packet Analytics (DPA)は、NetMon Deep Packet Inspection (DPI)エンジンを基盤としており、重要な侵害指標(IOC)を解釈します。

エクサビームの顧客は、AIを活用したリアルタイムの可視化、自動化、生産性向上ツールによって、セキュリティ人材のレベルアップを図り、コスト削減と業界トップクラスのサポートを維持しながら、負担の大きいアナリストを積極的な防御者に変えていることを常に強調しています。

2.Splunk Enterprise

Splunk Enterprise は、企業がデータから実用的な洞察を得られるように設計されたプラットフォームです。セキュリティ、可観測性、監視を環境全体でサポートします。

Splunk Enterprise の主な機能:

- エンド・ツー・エンドのデータ可視化:データソース全体にわたる可視性を提供し、統合プラットフォーム内でエッジからクラウドまでのモニタリングを可能にします。

- 検索と分析:綿密なデータ探索をサポートし、ユーザーは多様なデータタイプを分析し、洞察を引き出すことができます。

- カスタムダッシュボードとビジュアライゼーション:ダッシュボード構築エクスペリエンスを提供し、チームがインサイトを解き明かし、伝達するのに役立つカスタム可視化を可能にします。

- リアルタイムデータストリーミング:データを迅速に処理し、Splunk やその他の配信先に配信する。

- スケーラブルなデータインデックス作成:多数のソースからテラバイトスケールのデータをインジェスト。

詳しくはMicrosoft Sentinel vs Splunkの詳細ガイドをご覧ください。

3.IBM Security QRadar SIEM

IBM Security QRadar SIEMは、セキュリティ・オペレーション・センター(SOC)のアナリストをAI、脅威インテリジェンス、自動化されたインシデント相関でサポートするセキュリティ情報・イベント管理(SIEM)ソリューションだ。アラートノイズを減らし、リスクに優先順位をつけ、SOCチームにアラートを提供することを意図している。

IBM Security QRadar SIEMの主な特徴:

- AIによるアラートの優先順位付け:AIを使用してアラートをスコア化し、優先順位を付けます。

- インシデント相関の自動化:関連するアラートを統合し、誤検知を最小限に抑え、セキュリティチームの調査時間を短縮します。

- リアルタイムの脅威情報: IBM X-Force脅威インテリジェンス、ユーザー行動分析、ネットワーク分析を統合します。

- シグマ・ルールと連携検索オープンソースのSIGMAルールをサポートし、シームレスな脅威検知を実現します。また、連携検索により、プラットフォーム間で分散されたセキュリティデータに素早くアクセスできます。

- ユーザー行動分析(UBA):ユーザーの異常な行動を検出し、内部脅威やアカウント侵害を特定します。

4.センチネルワン

SentinelOne AI SIEMは、より自律的なSOCのためのセキュリティ情報およびイベント管理プラットフォームです。SentinelOne Singularity Data LakeをベースにしたこのSIEMソリューションは、エンドポイント、クラウド、ネットワーク、アイデンティティシステムなど、多様な環境にわたって検知、自律的な保護、可視性を提供します。

SentinelOne AI SIEMの主な特徴:

- AIによる脅威検知を強化:AIアルゴリズムを活用し、データセットを分析することで脅威を検知する。

- リアルタイムの可視性:セキュリティイベントを可視化する統合コンソールを提供します。

- インシデントレスポンスの自動化インシデントレスポンス用の自動化されたプレイブックを備え、手作業を減らし、脅威シナリオに対応します。

- オープンなエコシステム:Open Cybersecurity Schema Framework (OCSF)のネイティブサポートと様々なセキュリティスタックとの統合により、ファーストパーティとサードパーティの両方のデータの取り込みをサポートします。

- ハイパーオートメーション:従来のSOARワークフローを置き換え、SentinelOneが反復的なセキュリティタスクを自律的に処理できるようにします。

5.Rapid7 InsightIDR

Rapid7 InsightIDRは、ハイブリッド環境とクラウドファースト環境をサポートするクラウドネイティブSIEMツールです。スピード、拡張性、実用的な脅威検知に重点を置き、脅威検知、インシデントレスポンス、セキュリティ管理の簡素化を支援します。

Rapid7 InsightIDRの主な特長:

- AIによる行動検知:行動分析と脅威コンテンツを使用して不審な行動を検出し、警告することで、潜在的な脅威に関する洞察を提供します。

- 統一された攻撃サーフェスの可視化:エンドポイント、ユーザー、ネットワークのデータを単一のビューに統合し、チームが環境を監視できるようにします。

- ハイコンテクストな調査タイムライン攻撃手法、影響を受けたリソース、推奨される対応など、攻撃のタイムラインをコンテキストとともに表示します。

- クラウド対応のスケーラビリティ:クラウドファーストとハイブリッド環境のために構築され、組織の成長に合わせて拡張し、アジャイル開発、SaaSの採用、デジタルトランスフォーメーションをサポートします。

- 組み込み型脅威インテリジェンスとMITRE ATT&CKアライメント:MITRE ATT&CK フレームワークにマッピングされた検出ライブラリを統合。

結論

Microsoft Sentinelは、クラウドネイティブなSIEMおよびSOARソリューションであり、多様なデータソースと統合しながら、脅威の検出を強化し、プレイブックによる自動応答をサポートする。その利点は柔軟性と拡張性である。セキュリティ管理ソリューションを選択する際、企業は自社のニーズ、データ環境の複雑さ、統合要件を考慮する必要がある。

情報セキュリティの主要トピックに関するその他のガイドを参照

コンテンツ・パートナーとともに、私たちは、以下の世界を探検する際にも役立つ、いくつかのトピックに関する詳細なガイドを執筆しています。情報セキュリティ.

SIEMツール

著者:Exabeam

- [ガイド[ SIEMツール:SIEMプラットフォームトップ5、機能、ユースケース、TCO

- [ガイド】オープンソースの無料SIEMツールトップ5【2025年最新版

- [ガイド] ベストSIEMソリューション:SIEMシステムトップ10と2025年の選び方

ボット保護

著者:ラドウェア

アプリケーション・セキュリティ

著者:オリゴ

その他のマイクロソフトセンチネルの説明

Exabeamについてもっと知る

ホワイトペーパー、ポッドキャスト、ウェビナーなどのリソースで、Exabeamについて学び、情報セキュリティに関する知識を深めてください。