目次

インサイダーの脅威は狡猾です。彼らはネットワーク内で働き、重要なシステムや資産にアクセスし、既知のデバイスを使用するため、検知は非常に困難です。

次世代EDRとUEBAの両方を使用して、内部脅威に対する包括的な防御を行う方法についての詳細な見解については、CybereasonとのExabeamウェビナーをご覧ください。

インサイダーの脅威について知っておくべき5つの重要事項を、ウェビナーのダイジェストで紹介する。

推薦図書:セキュリティ・ビッグデータ分析:過去、現在、未来

1) 内部脅威の2つのタイプ

インサイダーの脅威とは、組織のネットワーク内で働くことを任された者が犯すものである。2つのタイプがある:

- 侵害された内部関係者 -内部関係者のハッキングされた認証情報を使用して、貴社のシステムにアクセスする外部行為者。このハッカーは、発見されずに成功した場合、長期的で高度な持続的脅威(APT)である可能性があり、ステルス性と継続的なプロセスを使用して組織をハッキングします。

- 悪意のある内部関係者-従業員、請負業者、パートナー、またはその他の信頼できる個人で、御社のシステムにある程度のアクセス権を与えられている者。彼らは、御社のデータやネットワークを使って第二の収入源を開発したり、御社を妨害したり、あるいは御社のIPを盗んで出て行くかもしれません。

2)インサイダーの脅威を検知するのが難しいのはなぜか?

電子メール、クラウドサービス、ネットワークリソースなど、業務に必要なリソースへのアクセスを正規ユーザーに許可する必要があります。もちろん、財務や特許などの機密情報にアクセスしなければならない従業員もいます。

インサイダーの脅威は、正規の認証情報と既知のマシンを使用し、あなたが付与した特権を使用するため、発見が困難です。多くのセキュリティ製品では、彼らの行動は正常に見え、アラームが鳴ることはない。

攻撃者が追跡を隠し、価値の高いターゲットにアクセスするために、認証情報、IPアドレス、またはデバイスを変更するという横の動きを行う場合、これらの脅威の検出はさらに複雑になります。

インサイダー脅威の検知に関する詳細な解説をお読みください。

3) 内部脅威はどの程度一般的か?

インサイダーの脅威は驚くほど一般的であるだけでなく、長い間発見されないことも多い。

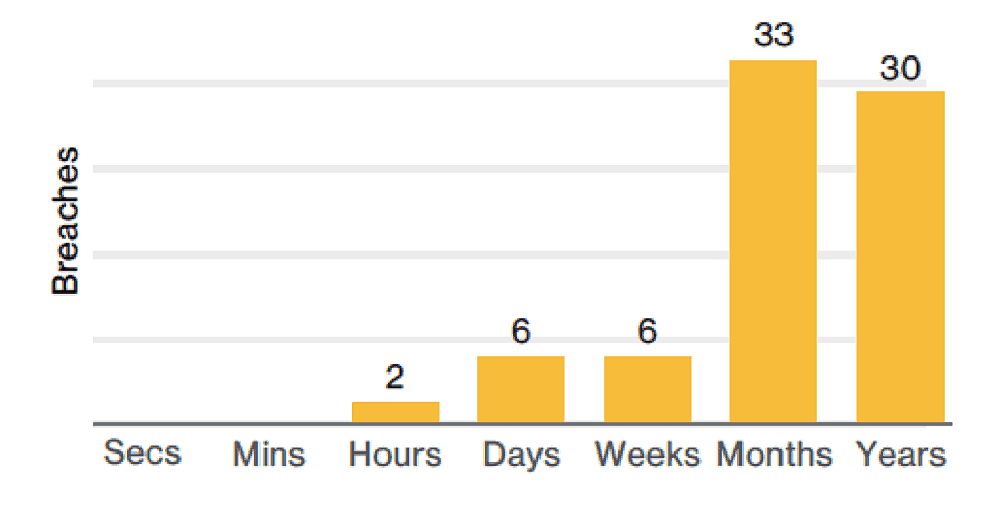

昨年のVDBIRの報告書によると、調査した悪意のある内部者の侵入のうち39%は発見されるまでに何年もかかり、42%は数カ月かかっている。

エキスパートからのアドバイス

スティーブ・ムーアは、Exabeamのバイスプレジデント兼チーフ・セキュリティ・ストラテジストで、脅威検知のためのソリューションの推進を支援し、セキュリティ・プログラムの推進や侵害対応について顧客にアドバイスを行っています。The New CISO Podcast」のホストであり、Forbes Tech Councilのメンバー、ExabeamのTEN18の共同創設者でもあります。

私の経験では、UEBAや次世代EDRのようなツールを使用して、内部脅威をより適切に検出し、防止するためのヒントを以下に示します:

UEBAとエンドポイント検出の組み合わせ

UEBA(User and Entity Behavior Analytics)と先進のEDR(Endpoint Detection and Response)ツールを組み合わせましょう。UEBAがユーザー行動の異常にフラグを立て、EDRがエンドポイント固有の指標を検出することで、ユーザー行動とデバイス・セキュリティの両方を完全に把握することができます。

異常行動に対するリスクスコアリングの設定

権限昇格、横移動、データ流出などの異常な行動に対してポイントを割り当てるリスクスコアリングモデルを導入する。このモデルは、各ユーザーの典型的な行動に基づいて動的に調整され、疑わしいケースを迅速にエスカレーションできるようにします。

ネットワークレベルでの横の動きを監視

UEBAと並行してネットワーク・トラフィック解析を使用して、内部関係者や侵害されたアカウントがマシンやIPアドレスを切り替える横方向の動きを検出します。この場合、基本的な監視ツールでは見逃される可能性のある微妙な痕跡が残ることがよくあります。

インサイダーをおびき寄せるためのおとりアカウントの活用

機密データへの実質的なアクセス権はないが、高い権限を持つおとりアカウントを作成する。これらのアカウントは、悪意のある内部関係者や侵害されたアカウントのハニートラップとして機能し、そのアカウントが使用されようとするとセキュリティチームに警告を発します。

物理的行動とデジタル行動を関連付ける

バッジインイベントのような物理的アクセスを追跡し、デジタル行動と関連付ける。例えば、内部関係者が通常とは異なる場所や時間外から重要なシステムにログインしている場合、脅威を示す可能性があります。

特権昇格検知のための機械学習の導入

機械学習モデルを使用して、異常な特権の昇格を検出します。これには、新しい管理者アカウントの作成、アカウント間の切り替え、短期間での権限昇格などが含まれ、内部脅威を示す可能性があります。

4) 内部脅威活動の可能性を示す行動

内部脅威は通常、時間をかけて複数のネットワーク・リソースで発生する。どこを見ればいいのか分かれば、見つけることができる。

5つの行動指標を紹介しよう:

- Anomalous権限昇格- これには、特権アカウントや管理者アカウントを新規に作成し、そのアカウントに切り替えて活動を行ったり、ネットワークやアプリケーションへのアクセスを増やすためにアプリケーションの脆弱性やロジックを悪用したりすることが含まれます。

- C2通信-既知のコマンド・アンド・コントロール・ドメインまたはIPアドレスへのトラフィックまたは通信。従業員がこのような場所にアクセスする正当な理由はほとんどない。

- データの流出-これはデジタル的または物理的なものである。デジタルでは、知的財産、顧客リスト、特許などの機密情報がリムーバブルデバイスにコピーされたり、電子メールに添付されたり、クラウドストレージに送信されたりすることがある。ユーザーが「document1.doc」のようなデフォルト名で文書を過剰に印刷するのは、データ盗難を示す可能性のある異常な行動である。

- データの急速な暗号化 -ファイルの急速なスキャンとその後の暗号化および一括削除は、ランサムウェア攻撃を示す可能性があります。一般的に、ランサムウェアは侵害された内部関係者から侵入しますが、不正で悪意のある内部関係者によって実行されることもあります。

- 横方向への移動-ユーザー・アカウント、マシン、またはIPアドレスを(より価値の高い資産を求めて)変更することは、インサイダー攻撃で頻繁に行われる行動です。これは分散型であるため検出が難しく、通常はサイロ化されたさまざまなセキュリティ・ツールのログにかすかなヒントが残るだけです。

インサイダー指標の検出に関する詳細な解説をお読みください。

5) 内部脅威をより確実に検知するには?

SQLインジェクションのような過去の単一次元の攻撃では、シグネチャや相関ルールが効果的な検知手段となることが多かった。今日、内部脅威による攻撃は、複数のIDやマシンを複雑に絡めてくる。このような攻撃は信頼できる関係者を巻き込み、数カ月から数年に及ぶ。このような長期にわたる攻撃に対しては、十分なトリガーやシグネチャを作成することはできません。しかし、インサイダー脅威は、行動分析という別の手段で検知することができる。

UEBAに入る - ユーザーとエンティティの行動分析

UEBAは、データサイエンスと機械学習を用いて、マシンや人間が通常どのように行動するかを判断し、その規範から逸脱した危険で異常な行動を発見することで脅威を検知します。異常な行動が検出されるたびに、ユーザーやマシンが閾値を超えるまでリスク・スコアにリスク・ポイントが加算され、セキュリティ・アナリストにエスカレーションされます。

なぜこれがより効果的なアプローチなのか?

- コンテキスト-ユーザーやマシンが通常どのように動作するかをマッピングすることで、そのユーザーにとって何が普通かを考慮する。もし彼らがマーケティングの一員であれば、彼らの活動は経理の人とは異なるでしょう。UEBAが構築するベースラインにはこのコンテキストが含まれており、検知の精度を高めるのに役立っている。

- 全体的な分析 -UEBAはあらゆるタイプのセキュリティ・ツールからデータを取り込み、アクティブ・ディレクトリやCMDBなどの他のコンテキスト・データと一緒にモデル化することができます。つまり、より大きなパズルのサイロ化された断片ではなく、攻撃の全体像を見ることができるのです。

- 将来への備え-UEBAは、展開されている攻撃が過去に一度も確認されたことがないものであっても、異常を探します。つまり、新しいシグネチャを取得したり、ルールセットを常に作成して更新したりする必要がないのです。

インサイダーの脅威についてもっと知る

- インサイダーの脅威とは何か?問題を理解し、4つの防衛策を発見する

- インサイダー脅威の指標内部の敵を見つける

- 悪意のあるインサイダーの見つけ方:行動指標を用いたインサイダーの脅威への取り組み

- 暗号マイニング:ネットワークに潜むインサイダーの脅威