目次

内部脅威ツールとは何か?

内部脅威ツールは、機密情報、システム、またはプロセスを侵害する可能性のある組織内の個人によってもたらされるリスクを検出、防止、および対応するためのセキュリティソリューションです。これらのツールは、従業員、請負業者、信頼できるパートナー、または企業リソースに合法的にアクセスできるすべての人からの脅威に対処します。

境界を重視したセキュリティ・ソリューションとは異なり、内部脅威ツールは内部で動作し、監視と行動分析を活用して規範から逸脱した活動を特定します。多くのセキュリティ・フレームワークが外部からの攻撃者をターゲットにしているのに対し、内部脅威ツールは従来のソリューションが見落としがちなリスクに焦点を当てることで、そのギャップを埋めている。

これらのツールは、ユーザとエンティティの行動分析(ueba)、データ損失防止(DLP)、エンドポイント・モニタリングなどのテクノロジーを統合し、ベースライン活動のプロファイルを構築します。不正なファイル転送や特権の昇格など、通常とは異なるパターンが出現した場合、ツールはセキュリティチームに警告を発したり、自動的に制御を実施したりすることができ、組織が潜在的な侵害を内部から迅速に軽減できるよう支援します。

インサイダー脅威の検知における主な課題

人間のリスクと人間以外のリスク

人的リスクと非人的リスクを区別することは、内部脅威の検知における課題である。人的リスクは、従業員、請負業者、またはベンダーに起因するもので、悪意を持って、または不注意にアクセスを悪用する可能性があり、これらのユーザーの信頼されたステータスのために検出が複雑になります。自動化されたスクリプト、ボット、侵害されたサービスアカウントなどの非人間的リスクは、ワークフローを模倣するために正当な認証情報を悪用できるため、典型的な活動と異常な活動の境界線をさらに曖昧にします。

内部脅威ツールは、この2つのカテゴリーを区別し、それに応じて検知ロジックを適応させなければならない。自動化されたアカウントの行動には、過剰なデータ抽出や変則的な時間帯での反復的なアクションが含まれる可能性があり、これは本物のユーザー活動ではなく、自動化されたプロセスを示すものです。効果的なソリューションは、人間と人間以外からのシグナルを相互相関させることで、意図を理解し、特定のエンティティにそぐわない行動を迅速にハイライトします。

クレデンシャルの不正使用と特権の乱用

クレデンシャルの不正使用は、個人が意図された範囲外で有効なアカウント・クレデンシャルを使用する場合に発生する。特権の乱用は、例えば機密ファイルをコピーしたり、適切な理由なくシステム設定を変更したりするなど、ユーザが昇格した権限を悪用するサブセットです。このようなインシデントの追跡は、アナリストを圧倒する誤検出を避けながら、通常のアクセスパターンからの微妙な逸脱を特定する必要があるため、困難です。

内部脅威ツールは、典型的なクレデンシャルの使用状況をベースライン化し、不正使用の可能性を示す異常を監視することで、これらの課題に対処します。アクティビティログ、アクセス制御の変更、およびシステムアラートを関連付けることで、これらのツールは、悪用やエスカレーションの試みをリアルタイムで特定するのに役立ちます。迅速な検知により、クレデンシャルがさらに悪用されたり、被害が拡大したりする前に、セキュリティチームが介入することができます。

データ流出と妨害工作

データ流出(機密情報を組織の境界外に不正に転送すること)は、内部脅威プログラムにとって最大の懸念事項である。内部関係者は、ファイルの暗号化、外付けドライブの使用、クラウドストレージの活用など、検知を回避するために様々なテクニックを使用する可能性があり、従来の監視メカニズムが有効でなくなっています。効果的な検知には、データの動きを綿密に追跡し、コンテキストを分析し、意図を特定する必要があります。

重要なデータやシステムの意図的な破壊、改ざん、破損を含む妨害行為は、異なるが同様に懸念される課題である。インサイダー脅威ツールは、合法的な変更と事業運営を混乱させることを意図した悪意のある行為を区別しなければならない。これは、継続的な監視、整合性チェック、疑わしい活動の相関関係によって実現されます。

ハイブリッド環境における労働力のモニタリング

ハイブリッドな職場環境では、組織の資産がオンプレミスとリモートのインフラに分散するため、内部脅威の検知が複雑になります。ユーザはさまざまな場所、デバイス、ネットワークから機密リソースにアクセスするため、一貫したセキュリティ管理を実施することが難しくなります。従来のネットワーク中心の監視は、ハイブリッドワークやリモートワークで一般的な分散型のセットアップでは効果が低いため、この分散は疑わしい行動を覆い隠してしまう可能性があります。

そのため、インサイダー脅威ツールは、すべてのエンドポイント、クラウドサービス、ネットワークタッチポイントを包括的に監視する必要がある。多様なソースからのデータを集約し、可視性を一元化することで、物理的な場所に関係なく行動分析を可能にします。行動パターンをマッピングし、オンサイトとリモートの作業環境を相関させることで、企業は死角を最小限に抑え、新たなリスクに迅速に対応し、従来の境界防御の外側でポリシーの遵守を徹底することができます。

インサイダー脅威検知ツールのコア機能

ユーザーとエンティティの行動分析(UEBA)

UEBAは最新の内部脅威検知の中心的存在であり、機械学習を活用してデバイスやサービスアカウントなどの各ユーザーやエンティティの行動ベースラインを確立します。uebaは、不正アクセスの試行、異常なログイン時間、予期しないファイル転送などの異常を探し、継続的に相互作用を監視します。新たな行動を確立されたパターンと比較することで、uebaは事前に定義されたルールや静的なポリシーだけに依存することなく、潜在的な内部脅威の指標を浮上させます。

uebaは既存のセキュリティインフラストラクチャと統合し、企業全体からログやイベントを取り込みます。これにより、セキュリティ運用チームはアラートの優先順位付け、疑わしいアクティビティの調査、脅威やユーザー行動の進化に応じた検知モデルの自動適応が可能になります。

データ損失防止(DLP)の統合

DLPソリューションは、機密情報が組織から流出するのを防ぎ、内部脅威ツールに重要な機能を追加します。DLPは、電子メール、インスタントメッセージ、データのアップロードなど、動きのあるコンテンツを監視することで、不正なデータ転送の試みを特定することができます。内部脅威ツールとの統合により、コンテクスト分析が可能になり、コンテンツレベルのインサイトとユーザー行動やシステムイベントを相関させることで、より正確にリスクのある行動にフラグを立てることができます。

DLPとの緊密な統合により、ファイルの隔離、ダウンロードのブロック、機密データが危険にさらされた場合のセキュリティ担当者への警告など、自動化された対応もサポートします。コンテンツ検査とアクティビティ監視を組み合わせることで、内部脅威ツールは不注意による漏洩と意図的な流出の両方を防ぐ精度を高めます。

セキュリティ情報とイベント管理(SIEM)の相関関係

SIEM プラットフォームは、組織全体のセキュリティログとイベントを集約・分析し、潜在的なインシデントの統一的なビューを提供します。内部脅威ツールがSIEMと統合されると、この一元化されたデータを活用して、複数のシステム、部門、またはワークフローにまたがる脅威を発見することができます。相関ルール、データベースへのアクセス、ファイルのコピー、外部送信の試みなど、単独では良性であっても、つなぎ合わせるとリスクを示す一連の活動を特定するのに役立ちます。

SIEMと内部脅威ツールの効果的な統合により、アラートにコンテキストが付加され、調査がより効率的かつ実用的になります。セキュリティチームは、個々のユーザーアクションのきめ細かな詳細と、組織リスクのより広範な状況の両方を可視化できるようになります。これにより、迅速なトリアージ、詳細なフォレンジック、包括的なレポートが可能になります。

エンドポイント監視とセッション記録

エンドポイント・モニタリングにより、企業はデスクトップ、ノートパソコン、サーバー上のユーザーの行動をリアルタイムで観察することができる。これには、アプリケーションの使用状況、ファイル操作、ログイン試行、USBデバイス接続の追跡などが含まれます。エンドポイントの可視性を維持することで、内部脅威ツールは、異常なダウンロード、ソフトウェアのインストール、制限付きフォルダへの不正アクセスなど、侵害の早期指標を検出し、潜在的な調査のための証拠を収集することができます。

セッション録画は、ユーザーセッションの完全なビデオまたはメタデータログをキャプチャすることにより、この機能を強化し、インシデント発生後の詳細なレビューを可能にします。記録されたセッションにより、フォレンジックチームは行動のタイムラインを再構築し、意図を理解し、データへのアクセスや変更が組織のポリシーに沿ったものであったかどうかを検証することができます。

AIによる異常検知

人工知能は、膨大なデータ・ストリームから学習し、人間のアナリストでは見抜けないようなパターンを特定することで、内部脅威ツールを強化します。AIを搭載したエンジンは、地理、デバイスのフィンガープリント、最近の行動傾向、ピアグループの比較などのコンテキスト情報を分析し、微妙な異常を浮上させます。例えば、AIモデルは、ユーザーが所属部署と矛盾するファイルにアクセスしていることや、通常とは異なる時間にシステムとやりとりしていることを検知し、リスクアラートをトリガーする可能性があります。

また、AI主導の分析により、真のリスクを示す可能性の高い行動のみにフラグを立て、無関係なノイズをフィルタリングすることで、アラートによる疲労を軽減します。AIモデルは時間の経過とともに適応し、フィードバックと進化する組織行動に基づいて精度を向上させます。この適応的なインテリジェンスは、難読化戦術や、シグネチャ・ベースやルール・ベースの検知エンジンをバイパスする新しい攻撃ベクトルを使用するものなど、高度な内部脅威を特定するために不可欠です。

注目のインサイダー脅威検知ツール

1.エクサビーム

Exabeamは、セキュリティ・オペレーション・プラットフォームの中核機能として、内部脅威の検知を提供しています。ユーザーとエンティティの行動分析(UEBA)をSIEMと組み合わせることで、Exabeam、潜在的なクレデンシャルの不正使用、権限の乱用、データの流出を知らせる異常な行動を、それがエスカレートする前に特定します。

主な特徴は以下の通り:

- 行動分析エンジン:通常のユーザーおよびエンティティの行動をベースライン化し、異常なアクセスパターン、横移動、リスクの高いデータアクティビティなどの異常を検出します。

- 成果ナビゲーター:16の内部脅威および悪意のある内部脅威のユースケースに対するカバレッジを評価し、ログソースのギャップを特定し、検出機能を強化するようチームを導きます。

- 自動化された調査タイムライン:ユーザー、エンドポイント、クラウド・システム全体のアクティビティを関連付け、インシデントを再構築し、対応を迅速化します。

- 統合されたレスポンスの自動化:SOARワークフローと連携し、脅威の封じ込め、アクセス権の剥奪、コンテキストインテリジェンスによる調査の充実を実現します。

- 柔軟な展開:クラウドネイティブまたはセルフマネージドソリューションとして利用でき、幅広い運用環境と成熟度をサポートします。

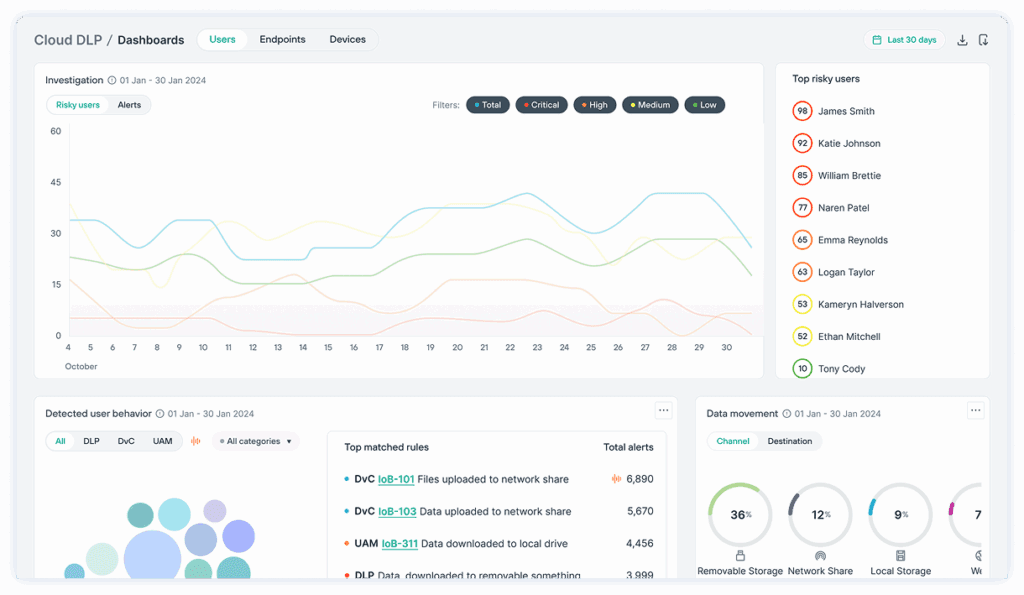

2.フォースポイントのインサイダー脅威

Forcepoint Insider Threatは、データ損失につながる前に内部リスクを検知するためのユーザーアクティビティ監視および行動分析ソリューションです。エンドポイント、アプリケーション、ネットワークにわたる行動を追跡することで、ユーザーの行動を可視化します。このツールは、各ユーザーの行動フィンガープリントを作成し、リスクの高い行動を早期に検出することができます。

主な特徴は以下の通り:

- 行動フィンガープリンティング:個別の行動プロファイルを確立し、悪意や過失を示す可能性のある逸脱を検出する。

- リアルタイム・ユーザー・モニタリング:システム全体にわたるユーザー・インタラクションを観察し、リスクのある行動をその都度検出します。

- 自動化されたポリシー適用:ユーザーのリスクレベルに基づいて動的にセキュリティコントロールを適用し、データ盗難を未然に防ぎます。

- ライブビデオリプレイ:フォレンジック調査中に視覚的なコンテキストを提供するために画面のアクティビティをキャプチャします。

- 調査のための連続したタイムライン:ユーザーのアクションを時系列で表示し、監査やインシデント対応を簡素化します。

Source: Forcepoint

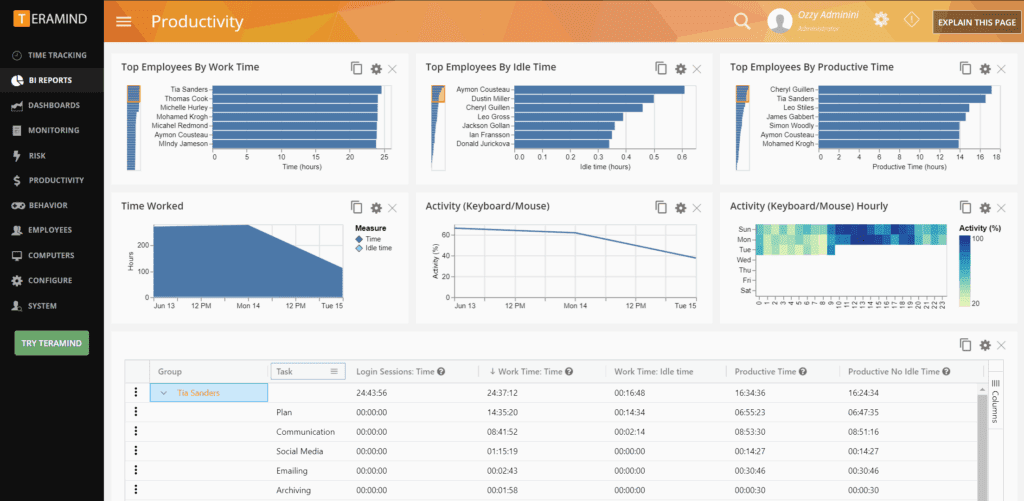

3.テラマインド

Teramindは、データ損失の防止、悪意のある行動の検出、インサイダーリスクの管理に行動分析とモニタリングを使用するインサイダー脅威検出プラットフォームです。エンドポイントにおけるユーザーの行動を継続的に収集・分析することで、Teramind は請負業者、遠隔地の従業員、特権ユーザーからの潜在的な脅威を可視化します。

主な特徴は以下の通り:

- 行動分析エンジン:ユーザーの行動を継続的に分析し、内部脅威、ポリシー違反、アカウントの漏洩を示す可能性のあるパターンを特定します。

- アクティビティ監視:アプリケーション、ネットワーク、ファイル全体のアクションを追跡し、ユーザーの所在地に関係なく、不審な行動をその都度検出します。

- アクセスコントロールとインシデントレスポンス:セキュリティイベント発生時に管理者が即座にアクセスを制限またはブロックし、被害の拡大を防ぐことができます。

- 予測的リスク評価:インテリジェントなモデリングを使用して新たなリスクにフラグを立て、データが流出したり悪用されたりする前に潜在的な脅威を阻止します。

- データ損失防止(DLP):HIPAA、PII、PHI、IPなどの機密データの不正な共有、印刷、ダウンロードを防止します。

Source: Teramind

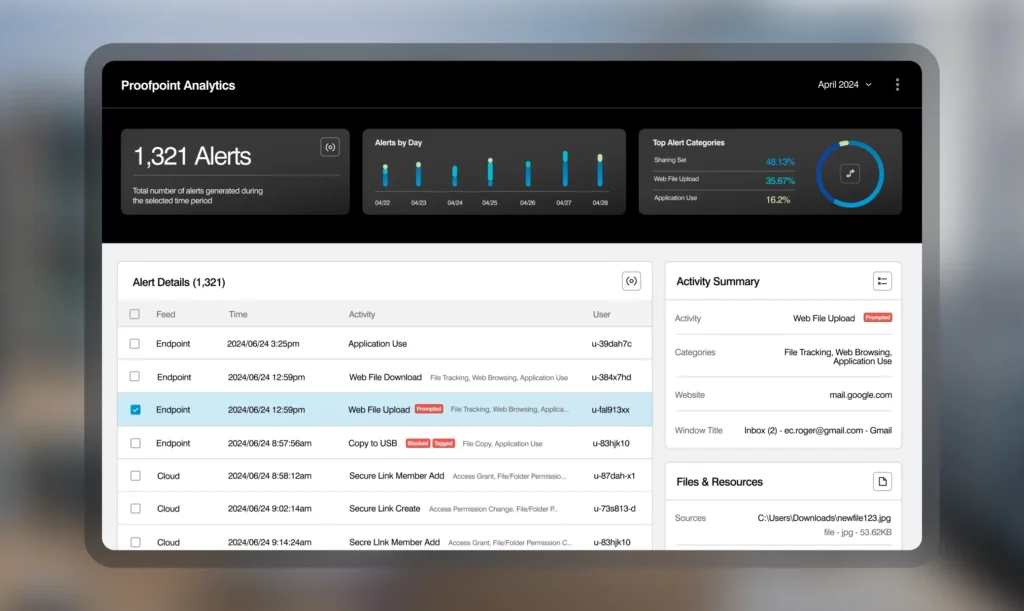

4.Proofpoint インサイダー脅威管理

Proofpoint Insider Threat Management (ITM) は、不注意なユーザー、危険なユーザー、悪意のあるユーザーによる内部脅威を検知し、対応するためのセキュリティ・ソリューションです。エンドポイント、電子メール、クラウド・アプリケーションのユーザーの行動を可視化し、データ損失、ビジネスの中断、調査時間の短縮を支援します。

主な特徴は以下の通り:

- ユーザーアクティビティのタイムライン:ユーザー行動のコンテキストビューを提供し、各アクションの「誰が」「何を」「いつ」「どこで」をハイライトすることで、迅速かつ正確な調査をサポートします。

- 行動証拠収集:オプションのスクリーンショットを含む詳細な行動データを取得し、内部脅威の反論の余地のない証拠を構築します。

- すぐに使えるアラートライブラリ:一般的な内部脅威のシナリオに対応した事前構築済みの検出ルールが含まれており、必要に応じてカスタムアラートを柔軟に作成できます。

- マルチチャネルの可視性:エンドポイント、電子メール、クラウドサービスからのテレメトリを統合ダッシュボードで関連付け、効率的な脅威検知と対応を実現します。

- エンドポイントコントロール:リスクベースのコントロールとその時々のユーザーコーチングにより、USB、クラウド同期、Webアップロードなどによるデータ損失を防止します。

Source: Proofpoint

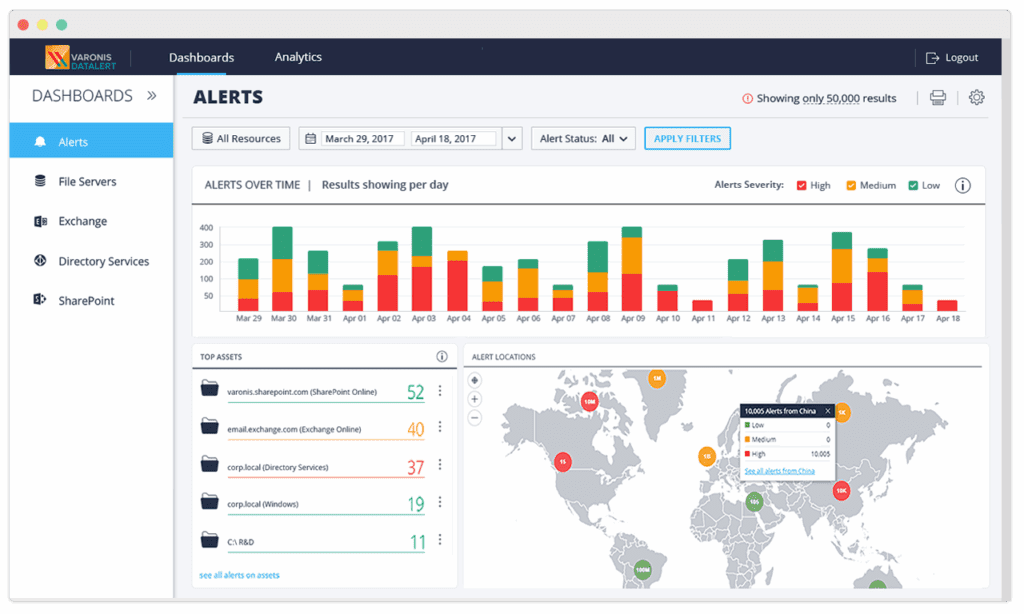

5.バロニス

Varonis Insider Risk Managementはデータ中心のセキュリティソリューションで、内部脅威が拡大する前に検知し、阻止することを支援します。継続的なモニタリング、自動修復、行動脅威検知を提供し、不正アクセスやデータ流出を防止します。

主な特徴は以下の通り:

- 行動ベースの脅威検知:何百もの脅威モデルを活用し、内部リスクを示すファイルアクセス、権限変更、データ操作の異常を特定します。

- 監視とアラート:不審なユーザーの行動を継続的に監視し、特権の昇格や異常なファイルの移動などの脅威を即座にセキュリティチームに警告します。

- 権限の自動修復:過剰な権限を持つユーザーを検出し、不要なアクセスを自動的に取り消すことで、内部脅威の爆発半径を縮小します。

- 最小権限の実施:誰が何にアクセスできるかを継続的に分析し、最小権限モデルを維持するために自動的に権限を調整します。

- データアクティビティ監査:機密データへのあらゆるアクセス、変更、操作を追跡し、インシデント対応、コンプライアンス、フォレンジック調査をサポートします。

Source: Varonis

結論

インサイダー脅威の検知は、現代のサイバーセキュリティ戦略にとって重要な要素であり、組織内部から発生するリスクに対処する。このような脅威は、過失、漏洩した認証情報、または悪意に起因する可能性があり、従来のツールでは特に特定が困難です。効果的な内部脅威の検知には、継続的なモニタリング、行動分析、システムや環境全体のシグナルを相関させる能力が必要です。