目次

ユーザーとエンティティの行動分析(UEBA)を備えたセキュリティ情報とイベント管理(SIEM)プラットフォームの主な利点の1つは、データサイエンティストでなくてもセキュリティのユースケースを解決できることです。セキュリティ・オペレーション・センター(SOC)のスタッフは、企業を攻撃から守ることに集中することができます。この記事では、Exabeam Fusion (SMP)がデータ・サイエンスを使用して、最も重要でとらえどころのないユースケースの1つである内部脅威の検知に対処する方法について、その概要を説明します。

インサイダーとは、従業員や請負業者のような第三者など、組織から信頼されている人々のことである。彼らが業務を妨害したり、知的財産や機密データを盗んだりすれば、財務、規制、風評に大きな影響を及ぼしかねない。SOCにとって大きな問題は、内部関係者がITリソースの使用を許可されていることです。レガシーな相関ルールを使用する従来のセキュリティ・ツールでは、一見許可されたように見える行為に悪意があることを見分ける検出力はほとんどありません。

静的相関ルールの本質的な限界により、ITセキュリティおよび管理ソリューションは機械学習(ML)へとシフトしている。このアプローチでは、利用可能な膨大な量の運用ログ・データとセキュリティ・ログ・データを活用し、データのエンリッチメントを行うことで、悪意のある内部者の活動を特定します。セキュリティ業界では、このデータ重視のアプローチをUser and Entity Behavior Analytics(UEBA)と呼んでいます。悪意のあるインサイダーの脅威のユースケースに対処するためにデータサイエンスがどのように使用されているか、いくつかの側面から見てみましょう。

推薦図書:セキュリティ・ビッグデータ分析:過去、現在、未来

異常検知のための統計分析の利用

悪意のある内部脅威のユースケースにおいて、エクサビームは、逸脱を警告するために、ユーザーの通常の行動をプロファイリングする教師なし学習手法を採用しています。この手法が採用されているのは、内部脅威に関するデータ量が少なく、従来の教師ありMLでは正確な結果を得るために膨大なデータ量が必要となるためです。統計と確率分析に基づく教師なし学習は、UEBAを実装するための主要な技術的手段である。

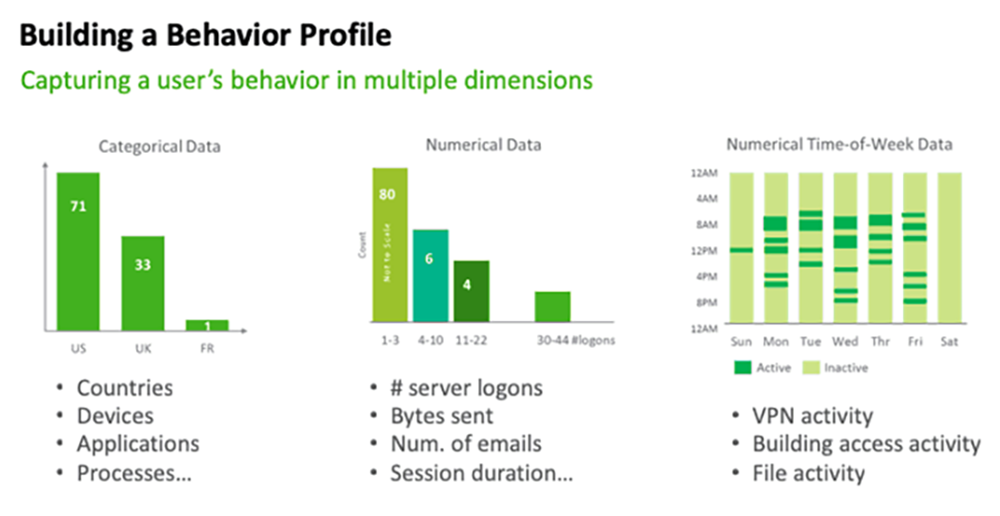

統計分析を使用することで、UEBAソリューションはイベントの正常性をプロファイリングすることができます。プロファイリングされた3種類のデータの例をヒストグラムとして図1に示す。プロファイリングされたヒストグラムまたはクラスタリング分析から決定される高確率のイベントは、良性とみなされます。 確率の低い突出したイベントは異常であり、セキュリティ・イベントと相関する。これは、SOCアナリストが大量のログ・データを手作業でふるいにかけて意味を見出そうとしているようなものですが、機械はより多くのデータを自動で、より迅速に、高い精度で分析することができます。統計と確率分析は、UEBAが正常な行動、そして内部関係者による異常で潜在的に悪意のある行動を明らかにする逸脱を識別するための基礎となります。

ネットワークインテリジェンスのための文脈情報導出

コンテキスト情報は、ネットワークユーザーとエンティティのラベル付けされた属性とプロパティで構成される。この情報は、アラートのトリアージとレビューだけでなく、異常なイベントのリスクを校正するためにも不可欠です。

コンテキスト導出のユースケースの例としては、サービスアカウントの推定、アカウント解決、個人電子メールの識別などがある。サービスアカウントは資産と権利の管理に使用されるため、その高いレベルの特権は悪意のあるインサイダーにとって貴重である。サービス・アカウントと一般スタッフのユーザー・アカウントは異なる挙動を示します。データサイエンスは、アクティブディレクトリ(AD)のテキストデータを分析することで、未知のサービスアカウントを発見したり、行動を手がかりにアカウントを分類したりすることができます。このように、データサイエンスは、悪意のある内部関係者が使用する潜在的に危険なベクトルを可視化するのに役立ちます。

アカウント解決は、複数のアカウントを持つユーザーのセキュリティ・ビューを提供する。個々のアカウントのアクティビティ・ストリームは、従来のセキュリティ・ツールでは正常に見えるかもしれませんが、同じユーザーに属する複数のアカウントのアクティビティをマージすると、興味深い異常が見つかることがあります。これは、内部関係者が通常のアカウントにログインした後、関連性のない異常な行動で別のアカウントにジャンプした場合に頻繁に発生します。データサイエンスが可能にするアカウント解決は、アクティビティデータを見て、2つのアカウントが実際に1人のユーザーのものであるかどうかを判断することができる。

個人の電子メールアカウントを介したデータ流出は、悪意のある内部関係者によって頻繁に採用される攻撃ベクトルである。例えば、あるユーザーが個人のウェブメールアカウントにリンクし、異常に大きなファイルを添付して送信する。過去の行動データに基づき、外部の電子メール・アカウントを内部ユーザーに関連付けることが可能であるため、悪意のある内部関係者からのデータ流出を将来的に可視化することができます。

エキスパートからのアドバイス

スティーブ・ムーアは、Exabeamのバイスプレジデント兼チーフ・セキュリティ・ストラテジストで、脅威検知のためのソリューションの推進を支援し、セキュリティ・プログラムの推進や侵害対応について顧客にアドバイスを行っています。The New CISO Podcast」のホストであり、Forbes Tech Councilのメンバー、ExabeamのTEN18の共同創設者でもあります。

私の経験から、SIEMとUEBAでデータサイエンスを活用して内部脅威を検知するためのヒントを紹介しよう:

行動モデルの継続的な更新

UEBAモデルを定期的に更新し、従業員の役割の変化、新しいアプリケーション、または進化するインサイダー戦術を考慮します。これにより、検知メカニズムを新しい内部脅威戦略に適応させることができます。

長期的な異常検知のために過去のベースラインを利用する

ユーザー行動の長期的なベースラインを構築するUEBAの機能を活用します。これにより、内部関係者がよく使う手口である段階的な権限昇格や長期的なデータ流出などの微妙な異常を検知することができます。

統計モデルと行動コンテキストの組み合わせ

統計的な異常検知を、職務上の役割やアクセス・レベルなどのコンテキスト情報と組み合わせることで、誤検知をフィルタリングすることができます。例えば、開発者による突然のデータアクセスは、非技術系ユーザーによる同様の行動よりもリスクが低い。

複数のユーザー・アカウントにまたがる活動の関連付け

アカウント解決技術を適用して、異なるユーザー・アカウントで実行されたアクションを単一の内部関係者に関連付けます。これは、内部関係者が追跡を隠すために複数のアカウントを使用している場合に、疑わしい活動を特定するために非常に重要です。

個人アカウントからのデータ流出を監視

企業のデバイスにリンクされた個人の電子メールアカウントを追跡します。データサイエンスは、悪意のある内部関係者によるデータ流出の可能性を示す、外部ドメインへの異常なファイル転送や電子メールを関連付けることができます。

横の動きを検知するためにUEBAを採用

行動分析を使ってネットワーク内の横の動きを追跡・検知しましょう。UEBAは、従来のルールベースのシステムでは見逃してしまうような、アカウントの切り替えや異常なアクセス位置などの小さな異常の関連付けを得意としています。

偽陽性抑制のためのメタ学習

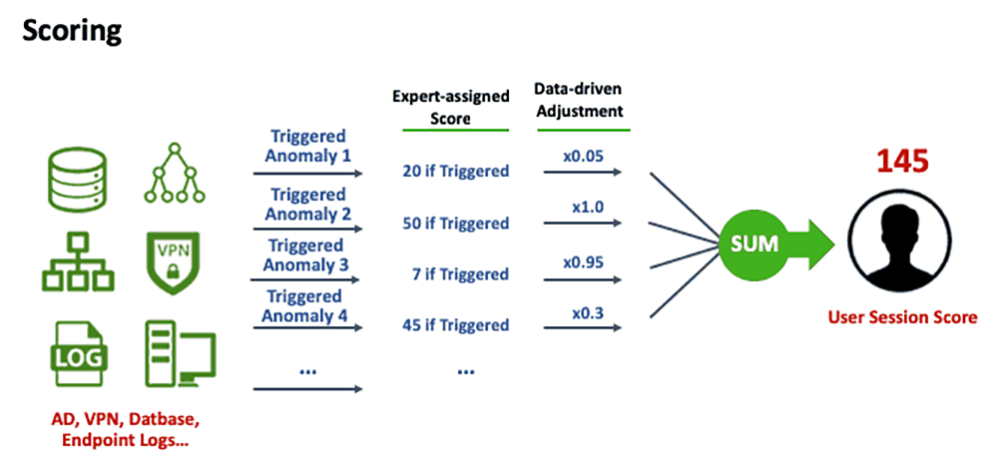

誤検知は時間を浪費し、時間に余裕のないセキュリティ・アナリストのアラート疲労の原因となる。指標の中には他の指標よりも精度が高いものがあり、統計的強度が弱いものは誤検知アラートが出やすい。データ・サイエンスによるメタ学習により、UEBAシステムは自身の行動から自動的に学習し、検知性能を向上させることができる。一つの方法は、図2に示されるように、データ駆動型の調整によって、専門家が割り当てた最初のスコアを調整することである。スコアリングの調整は、母集団全体およびユーザーの履歴内のアラート・トリガーと頻度を調べます。

もうひとつの偽陽性対策はノイズの多いアラートをインテリジェントに抑制.この履歴からのメタ学習は、UEBAシステムが自動的にレコメンダー・システムを構築するのに役立ち、ユーザーの資産への最初のアクセスが予測できたかどうかを予測する。もしそうであれば、対応するアラートは、偽陽性ノイズを最小化するために、スコアリング貢献なしで抑制される。

結論

内部脅威検知のユニークな課題は、従来の相関ルールの手段では対処できません。UEBAにおける統計的および確率ベースのアプローチは、このような脅威を検出するための最も有望な解決策を提供しますが、どのアルゴリズムも特効薬ではありません。上記のような内部脅威を発見するためには、多方面からのデータ中心のアプローチが必要です。最近、企業のSIEMで利用可能な既存のデータを分析するためにデータ・サイエンスを利用することで、効果的な内部脅威検知のための新たな可能性が生まれています。このトピックをより深く掘り下げたい方は、Cybersecurity:A Peer-Reviewed Journal, Volume 2 / Number 3 / Winter 2018-19, pp.211-218(8) またはこちらからダウンロードしてください。

オープンソースのインサイダー脅威についてもっと知る:

- インサイダーの脅威とは何か?問題を理解し、4つの防衛策を発見する

- インサイダー脅威の指標内部の敵を見つける

- 悪意のあるインサイダーの見つけ方:行動指標を用いたインサイダーの脅威への取り組み

- 暗号マイニング:ネットワークに潜むインサイダーの脅威