Die besten SOAR Plattformen: Top 5 Optionen im Jahr 2026

- 8 minutes to read

Inhaltsverzeichnis

Was ist eine SOAR Plattform?

Eine SOAR Plattform (Security Orchestration, Automation and Response) zentralisiert, automatisiert und vereinfacht wichtige Sicherheitsoperationen. Diese Tools verbinden unterschiedliche Sicherheitslösungen, erfassen und korrelieren Daten aus verschiedenen Quellen und automatisieren Reaktionsprozesse gemäß vordefinierten Arbeitsabläufen.

Durch die Integration von Bedrohungserkennung, Datenanalyse, Fallmanagement und Reporting unterstützen SOAR Plattformen Sicherheitsteams bei der schnellen Identifizierung, Untersuchung und Behebung von Vorfällen. Diese Orchestrierung reduziert den Bedarf an manuellen Eingriffen und ermöglicht es Unternehmen, schneller und einheitlicher auf Bedrohungen zu reagieren.

Moderne SOAR Lösungen konzentrieren sich auf die Integration mit anderen Sicherheitstools und -infrastrukturen. Sie fungieren als Brücke zwischen Security Information and Event Management (SIEM), Bedrohungsdatenquellen, Endpunktschutz und Ticketsystemen. Das Ergebnis ist eine ganzheitliche Sicht auf die Bedrohungslage.

Landschaft, straffere Prozesskontrolle und bessere Zusammenarbeit zwischen den Incident-Response-Teams.

Kernkomponenten von SOAR Plattformen

Datenaggregation und -normalisierung

SOAR Plattformen erfassen Daten aus verschiedenen Quellen, darunter Sicherheitsgeräte, Netzwerkprotokolle, Endpunktagenten und externe Bedrohungsfeeds. Diese Aggregation ist entscheidend für die Erstellung eines einheitlichen Bildes potenzieller Bedrohungen, da sie ansonsten isolierte Daten in einem zentralen Repository zusammenführt. Allerdings sind diese Informationen in ihrem ursprünglichen Zustand selten einheitlich; Protokolle und Warnmeldungen unterscheiden sich je nach verwendetem Tool in Struktur, Terminologie und Bedeutung. Um diese Daten nutzbar zu machen, normalisieren SOAR Plattformen sie in ein einheitliches Format.

Dieser Prozess umfasst das Parsen, Kategorisieren und Zuordnen von Feldern, um unterschiedliche Datenquellen sinnvoll zu vergleichen und zu korrelieren. Durch die Normalisierung von Daten gewährleisten SOARs, dass automatisierte Arbeitsabläufe und Analysen zuverlässig mit verschiedenen Eingabedaten funktionieren und reduzieren so das Risiko von Fehlern und übersehenen Erkenntnissen aufgrund inkonsistenter Daten.

Playbooks und Workflow-Automatisierung

Playbooks sind definierte, wiederholbare Reaktionsprozeduren, die in einer SOAR Plattform kodiert sind, um Sicherheitsaufgaben und die Bearbeitung von Sicherheitsvorfällen zu automatisieren. Diese Playbooks legen fest, welche Schritte das System bei bestimmten Ereignissen oder Warnmeldungen ausführen soll. Beispielsweise kann ein Phishing-Playbook Aufgaben wie die Isolierung eines kompromittierten Endpunkts, das Extrahieren schädlicher Indikatoren, die Suche nach ähnlichen Ereignissen und das Versenden von Benachrichtigungen an betroffene Benutzer automatisieren.

Die Workflow-Automatisierung, ermöglicht durch Playbooks, deckt ein breites Spektrum ab – von der einfachen Alarmpriorisierung bis hin zu komplexen, mehrstufigen Untersuchungen. Bei Bedarf ermöglicht die Automatisierung auch Eskalationsregeln, Genehmigungen und die Einbindung menschlicher Expertise. Durch die Orchestrierung wiederholbarer Workflows über integrierte Sicherheitstools hinweg gewährleisten SOAR Plattformen die konsistente Anwendung bewährter Verfahren. So werden Analysten von Routineaufgaben entlastet und können sich auf wertschöpfende Tätigkeiten konzentrieren.

Fallmanagement und Zusammenarbeit

Eine effektive Reaktion auf Sicherheitsvorfälle erfordert eine detaillierte Nachverfolgung und Kommunikation zwischen Analysten, Teams und Abteilungen. SOAR Plattformen bieten eine Fallmanagement-Funktion, die jede Sicherheitswarnung oder jeden Vorfall in einen nachverfolgten Fall mit zugehörigen Daten, Aktionen, Notizen und Prüfprotokollen umwandelt. Alle relevanten Informationen zu einem Vorfall (E-Mails, Protokolle, Reaktionsschritte und zugehörige Dokumentation) werden zentral in der Plattform gespeichert, was eine effiziente Überwachung und Verantwortlichkeit ermöglicht.

Die in SOARs integrierten Kollaborationswerkzeuge ermöglichen Echtzeitkommunikation und Informationsaustausch, sodass Teams ihre Arbeit koordinieren können. Dies ist besonders wichtig bei komplexen Vorfällen mit mehreren Beteiligten oder Organisationseinheiten. Gemeinsame Arbeitsbereiche, Benachrichtigungen und rollenbasierte Zugriffskontrolle unterstützen die teamübergreifende Zusammenarbeit und gewährleisten Transparenz sowie reibungslose Übergaben.

Integration Bedrohungsintelligenz

Die Integration von Bedrohungsdaten in das SOAR Ökosystem bereichert den Kontext von Vorfällen und verbessert die Entscheidungsfindung. SOAR Plattformen unterstützen Konnektoren für verschiedene Bedrohungsdatenquellen (kommerzielle Feeds, Open-Source-Indikatoren und branchenspezifische Austauschorganisationen), wodurch externe Indikatoren in Echtzeit aggregiert und mit internen Ereignissen korreliert werden können.

Die automatisierte Anreicherung von Protokollen und Warnmeldungen mit Reputationsbewertungen, Bedrohungsakteurprofilen sowie Taktiken, Techniken und Verfahren (TTPs) unterstützt Analysten bei der schnellen Beurteilung von Schweregrad und Relevanz von Bedrohungen. Durch den Abgleich von Live-Vorfällen mit Geheimdienstinformationen vereinfachen SOAR Plattformen Prozesse wie die Priorisierung, die Automatisierung der Anreicherung und die Generierung umsetzbarer Erkenntnisse.

Berichterstattung, Dashboards und KPIs

Transparenz im Bereich der Sicherheitsabläufe ist sowohl für das Tagesgeschäft als auch für die strategische Planung unerlässlich. SOAR Plattformen bieten Reporting-Funktionen, darunter anpassbare Dashboards, die Echtzeit-Übersichten zu Vorfalltrends, Reaktionszeiten, Workflow-Effizienz und wichtigen Leistungsindikatoren (KPIs) liefern. Mithilfe dieser Dashboards können Sicherheitsteams und Führungskräfte den Zustand des SOC überwachen, Engpässe identifizieren und den Nutzen für Stakeholder aufzeigen.

Automatisierte Berichte können geplant oder bedarfsgesteuert erstellt werden und umfassen Kennzahlen wie Vorfallsanzahl, durchschnittliche Lösungszeit (MTTR), Bedrohungsarten und Ausführungsraten von Handlungsanweisungen. Diese Transparenz verbessert nicht nur das Lagebild, sondern unterstützt auch die Einhaltung von Vorschriften durch die detaillierte Protokollierung der im Rahmen der Vorfallsreaktion durchgeführten Maßnahmen.

Hauptvorteile von SOAR Plattformen

Eine SOAR Plattform verbessert die Effizienz, Konsistenz und Effektivität von Sicherheitsoperationen. Durch die Kombination von Orchestrierung, Automatisierung und zentralisierter Verwaltung unterstützen SOAR Plattformen Sicherheitsteams dabei, gängige operative Herausforderungen zu meistern und die komplexe Bedrohungslandschaft von heute besser zu bewältigen.

Zu den wichtigsten Vorteilen gehören:

- Schnellere Reaktion auf Vorfälle: Automatisierte Arbeitsabläufe ermöglichen eine nahezu sofortige Reaktion auf bekannte Bedrohungen und verkürzen die mittlere Erkennungszeit (MTTD) und die mittlere Reaktionszeit (MTTR) drastisch. Dadurch können Bedrohungen eingedämmt und abgemildert werden, bevor sie sich verschärfen.

- Geringere Analystenbelastung: OAR-Plattformen sichten und filtern Warnmeldungen, priorisieren risikoreiche Vorfälle und eliminieren Fehlalarme. Dies ermöglicht es Analysten, sich auf relevante Bedrohungen zu konzentrieren und reduziert so Burnout und Warnmeldungsmüdigkeit.

- Konsistente und wiederholbare Prozesse: Playbooks gewährleisten, dass die Bearbeitung von Vorfällen standardisierten Verfahren folgt, wodurch Schwankungen in der Reaktionsqualität minimiert und die Einhaltung der Unternehmensrichtlinien sichergestellt werden.

- Verbesserte Zusammenarbeit und Transparenz: Zentralisiertes Fallmanagement und gemeinsame Arbeitsbereiche ermöglichen es den Teams, sich in Echtzeit abzustimmen, vollständige Prüfprotokolle zu führen und reibungslose Übergaben bei teamübergreifenden Ermittlungen sicherzustellen.

- Skalierbarkeit ohne Neueinstellungen: Automatisierung übernimmt wiederkehrende Aufgaben in großem Umfang und ermöglicht es Unternehmen, ihre Sicherheitsabdeckung zu erweitern, ohne die Mitarbeiterzahl zu erhöhen oder das vorhandene Personal zu überlasten.

- Bessere Nutzung von Bedrohungsdaten: Integrierte Anreicherungstools korrelieren interne Daten mit externen Informationen und liefern so Kontext, der die Erkennungsgenauigkeit verbessert und die Entscheidungsfindung beschleunigt.

- Verbesserte Berichterstattung und Kennzahlen: Echtzeit-Dashboards und automatisierte Berichte bieten Einblick in die SOC-Performance, unterstützen die Einhaltung von Vorschriften und helfen, Investitionen in Sicherheitsprogramme zu rechtfertigen.

Bemerkenswerte SOAR Plattformen

1. Exabeam

Exabeam kombiniert SIEM, UEBA und integrierte Automatisierung, um Bedrohungserkennung, -untersuchung und -abwehr zu optimieren. Es vereint Telemetriedaten von Identitätssystemen, Endpunkten, Netzwerken, Cloud-Diensten und Bedrohungsdaten in einer einzigen Analyseebene und automatisiert anschließend Untersuchungen und Playbook-gesteuerte Aktionen. Die KI-gestützte Nova-Plattform beschleunigt Fallzusammenfassungen, schlägt nächste Schritte vor und unterstützt Analysten bei der Priorisierung der Reaktion, während Low-Code-Playbooks die Aktionen über die gesamte Systemarchitektur hinweg orchestrieren.

Zu den wichtigsten Funktionen gehören:

- Integriertes SIEM und SOAR: Exabeams SIEM bietet fortschrittliches Log-Management und Verhaltensanalysen, die die Automatisierungsfunktionen speisen. Erkennungen können standardisierte Reaktionsabläufe auslösen, sodass Analysten ohne Toolwechsel direkt von der Alarmierung zur Aktion übergehen können.

- Low-Code-Playbooks und Workflow-Automatisierung: Vorgefertigte und anpassbare Playbooks ermöglichen eine schnelle Eindämmung, Beseitigung und Wiederherstellung. Analysten können Workflows einsehen, bearbeiten und wiederverwenden, um sich an sich ändernde Bedrohungen und operative Präferenzen anzupassen.

- Agentenbasierte KI für schnellere TDIR: Die agentenbasierte KI von Nova fasst Fälle automatisch zusammen, klassifiziert Bedrohungen, identifiziert Angriffspfade und empfiehlt nächste Schritte, wodurch die mittlere Reaktionszeit verkürzt und die Konsistenz verbessert wird.

- Verhaltensanalyse und risikobasierte Priorisierung: Exabeams UEBA-Modellierung bildet typisches Benutzer- und Entitätsverhalten ab, um Referenzwerte zu erstellen. Bei Abweichungen werden dynamische Risikobewertungen vergeben, die Analysten helfen, sich auf die kritischsten Bedrohungen zu konzentrieren und entsprechende Reaktionen zu automatisieren.

- Umfassende Ökosystemintegrationen: Die Plattform verbindet sich mit EDR-, NDR-, IAM-, Cloud-Sicherheits- und Ticketsystemen, um Warnmeldungen anzureichern und Reaktionsmaßnahmen wie Kontosperrung, Geräteisolierung oder Richtlinienaktualisierungen durchzuführen.

- Reaktion auf Vorfälle im großen Stil: Maschinell erstellte Zeitpläne, geführte Untersuchungen und automatisierte Arbeitsabläufe reduzieren den manuellen Aufwand während des gesamten Erkennungs- und Reaktionszyklus.

Der kombinierte SIEM- und SOAR Ansatz von Exabeam bietet Unternehmen einheitliche Transparenz und Automatisierung in ihren Umgebungen und ermöglicht so schnellere, genauere und skalierbarere Sicherheitsoperationen.

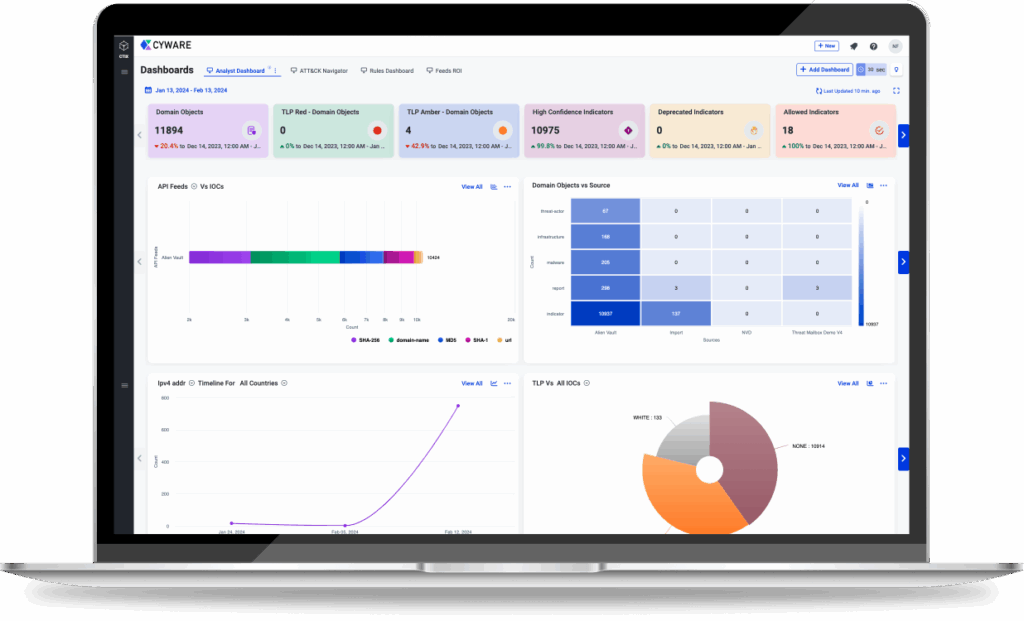

2. Cyware SOAR

Zu den wichtigsten Funktionen gehören:

- Cloud- und On-Premise-Automatisierung: Einheitliche Automatisierung über hybride Infrastrukturen hinweg mithilfe eines schlanken Agenten, ohne dass externer Datenverkehr erforderlich ist.

- Low-Code-Automatisierung: Drag-and-Drop-Oberfläche mit über 100 vorgefertigten Vorlagen und einem visuellen Playbook-Editor für die schnelle Bereitstellung von Automatisierungs-Workflows.

- ISAC-Bedrohungsanalyseintegration: Automatisiert die Aufnahme und Weiterverarbeitung von Bedrohungsinformationen, die von ISACs geteilt werden, in Erkennungs- und Reaktionssysteme.

- Herstellerunabhängige Orchestrierung: Die entkoppelte Architektur unterstützt die Integration mit beliebigen Drittanbieter-Tools in den Bereichen Cybersicherheit, IT und DevOps ohne Plattformbindung.

- Zentralisiertes Fall- und Bedrohungsmanagement: Eine einzige Benutzeroberfläche zur Verwaltung von Vorfällen, Schwachstellen, Malware und Bedrohungsakteuren mit Rollenzuweisung, Visualisierung und SLA-Überwachung.

Source: Cyware

3. Microsoft Sentinel

Microsoft Sentinel vereint SIEM- und SOAR Funktionen und unterstützt Sicherheitsteams bei der Automatisierung von Bedrohungserkennung und -abwehr in ihren IT-Umgebungen. Unternehmen können so ihren manuellen Arbeitsaufwand reduzieren, indem sie Anreicherungs-, Triage- und Behebungsprozesse automatisieren. Sentinel unterstützt Automatisierungsregeln und anpassbare Playbooks zur Bearbeitung von Vorfällen und Warnmeldungen.

Zu den wichtigsten Funktionen gehören:

- Übergang zum Defender-Portal: Verbesserte Benutzererfahrung durch einheitliche Automatisierung in Microsoft Sentinel und Microsoft Defender XDR, wobei sich einige manuelle Funktionen vom Azure-Portal unterscheiden.

- Automatisierungsregeln: Zentralisierte Konfiguration für die Bearbeitung von Vorfällen und Warnmeldungen, die die Kennzeichnung, Zuweisung, den Abschluss und komplexe Reaktionsabläufe über mehrere Analyseregeln hinweg ermöglicht.

- Playbooks via Logic Apps: Benutzerdefinierte Workflows für die Bedrohungsabwehr mit Azure Logic Apps, die die Integration mit Microsoft- und Drittanbietersystemen ermöglichen.

- Flexible Auslösung: Playbooks können automatisch bei Warnungen oder Vorfällen ausgeführt werden oder, sofern unterstützt, manuell ausgelöst werden.

- Incident-Korrelations-Engine: Fügt zusammengehörige Warnmeldungen zu einzelnen Vorfällen zusammen, vereinfacht so die Automatisierung und reduziert Doppelarbeit bei den Reaktionen.

Source: Microsoft

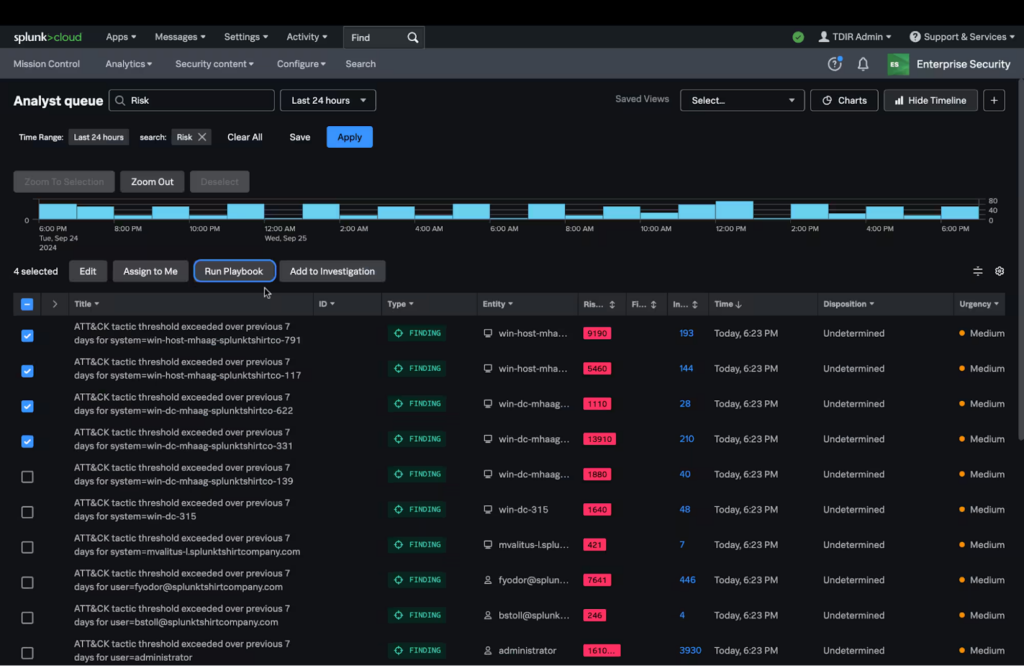

4. Splunk SOAR

Splunk SOAR ist eine Lösung für Sicherheitsorchestrierung, -automatisierung und -reaktion, die Sicherheitsabläufe vereinheitlicht und die Reaktion auf Sicherheitsvorfälle beschleunigt. Die Lösung ist nun nativ in Splunk Enterprise Security integriert, verbindet über 300 Drittanbieter-Tools und unterstützt mehr als 2.800 automatisierte Aktionen, um Sicherheitsworkflows zu vereinfachen, ohne die bestehende Infrastruktur zu beeinträchtigen.

Zu den wichtigsten Funktionen gehören:

- Bedrohungsanalyse: Priorisieren Sie Bedrohungen mithilfe von Informationen des Splunk Threat Research Teams, die in die Untersuchungsschnittstelle integriert sind, um eine schnellere Entscheidungsfindung zu ermöglichen.

- Automatisierte Playbooks: Führen Sie automatisierte Arbeitsabläufe mithilfe vorgefertigter oder benutzerdefinierter Playbooks aus, die auf SOC-Aufgaben und MITRE ATT&CK /D3FEND-Frameworks abgestimmt sind.

- App-Integrationen: Verbinden Sie sich mit über 300 Sicherheits- und IT-Tools und nutzen Sie über 2.800 automatisierte Aktionen, um die bestehende Sicherheitsarchitektur zu orchestrieren.

- Visueller Playbook-Editor: Erstellen und individualisieren Sie Workflows mit einer Drag-and-Drop-Oberfläche, die sowohl Low-Code als auch fortgeschrittene Skripterstellung für skalierbare Automatisierung unterstützt.

- Integriertes Fallmanagement: Aufgaben werden mithilfe von benutzerdefinierten oder standardisierten Vorlagen segmentiert und zugewiesen, um einen kollaborativen, nachvollziehbaren und organisierten Prozess der Vorfallsreaktion zu gewährleisten.

Source: Splunk

5. Palo Alto Cortex XSOAR

Cortex XSOAR von Palo Alto Networks ist eine SOAR Plattform zur Automatisierung, Orchestrierung und Beschleunigung der Reaktion auf Sicherheitsvorfälle. Dank seines Automatisierungsansatzes unterstützt XSOAR Security Operations Center (SOCs) dabei, manuelle Arbeit zu reduzieren, Untersuchungen zu vereinfachen und die Reaktionsmaßnahmen team- und toolübergreifend zu zentralisieren.

Zu den wichtigsten Funktionen gehören:

- Stackübergreifende Orchestrierung: Koordinieren Sie Sicherheits-Workflows über SIEM-, EDR-, Firewall- und ITSM-Plattformen hinweg, ohne die bestehende Infrastruktur zu beeinträchtigen.

- Workflows mit Fokus auf Automatisierung: Automatisieren Sie die Priorisierung von Warnmeldungen, die Anreicherung von Bedrohungen und die Behebungsaufgaben mithilfe integrierter Sicherheitsaktionen und Inhaltspakete.

- Visueller Playbook-Editor: Erstellen und individualisieren Sie Automatisierungs-Workflows ohne Programmierung mithilfe einer Drag-and-Drop-Oberfläche, die eine Vielzahl von Anwendungsfällen unterstützt.

- Integrierter Untersuchungs-Einsatzraum: Zentralisierte Ansicht für Analysten zur Untersuchung von Vorfällen, zur Ticketverwaltung, zur Zusammenarbeit in Echtzeit und zur Durchführung von Nachanalysen nach Vorfällen.

- Korrelation von Bedrohungsdaten: Automatische Zuordnung externer Bedrohungsdaten zu SOC-Vorfällen zur Beschleunigung der Entscheidungsfindung und Priorisierung von Reaktionen.

Source: Cortex

Wie man SOAR Plattformen bewertet

Bei der Evaluierung SOAR Plattformen sollten Unternehmen sowohl die technischen Fähigkeiten als auch die operative Eignung berücksichtigen. Die richtige Lösung muss sich in die bestehende Infrastruktur integrieren lassen, zukünftige Skalierbarkeit unterstützen und messbare Verbesserungen der Sicherheitsabläufe ermöglichen. Zu den wichtigsten Evaluierungskriterien gehören:

- Integrationsökosystem: Der Wert einer SOAR Plattform hängt davon ab, wie gut sie sich in bestehende Systeme wie SIEM, EDR, NDR, Firewalls, Ticketsysteme und Threat-Intelligence-Feeds integrieren lässt. Bewerten Sie die Anzahl der vorkonfigurierten Konnektoren, die API-Flexibilität und die Herstellerneutralität. Plattformen mit umfassenden Standardintegrationen reduzieren den Implementierungsaufwand und ermöglichen einen schnelleren ROI.

- Flexibilität und Automatisierungsgrad von Playbooks: Untersuchen Sie, wie Playbooks erstellt und gepflegt werden. Low-Code- oder visuelle Editoren fördern die Akzeptanz im Team, während Skriptunterstützung erweiterte Anpassungen ermöglicht. Achten Sie auf bedingte Logik, Kontrollpunkte mit menschlicher Interaktion und die Unterstützung einfacher sowie mehrstufiger Workflows. Der Automatisierungsgrad beeinflusst direkt die Geschwindigkeit und Konsistenz der Reaktion auf Sicherheitsvorfälle.

- Fallmanagement und Zusammenarbeit: Eine leistungsstarke SOAR Plattform sollte ein zentrales Fallmanagement mit rollenbasierter Zugriffskontrolle, Aufgabenverteilung, Protokollierung und Integration mit ITSM-Tools bieten. Funktionen für die Zusammenarbeit wie gemeinsame Arbeitsbereiche, Echtzeitbenachrichtigungen und Kommentarverfolgung sind für team- oder abteilungsübergreifende Untersuchungen unerlässlich.

- Umgang mit Bedrohungsdaten: Bewerten Sie, wie die Plattform Bedrohungsdaten erfasst, normalisiert und anwendet. Die Möglichkeit, Warnmeldungen automatisch mit Kontextdaten anzureichern, Indikatoren umgebungsübergreifend zu korrelieren und risikobasiert zu priorisieren, unterstützt Analysten bei schnelleren und präziseren Entscheidungen.

- Berichterstattung und Kennzahlen: Dashboards und KPIs sollten Einblick in die SOC-Performance, die mittlere Reaktionszeit (MTTR), die Erfolgsraten der Automatisierung und die Trends bei Vorfällen bieten. Die Berichtsfunktionen müssen sowohl für das operative Monitoring als auch für Zusammenfassungen auf Managementebene anpassbar sein und Exportoptionen für Compliance-Anforderungen bieten.

- Skalierbarkeit und Leistung: Die Plattform sollte das in Ihrer Umgebung zu erwartende Volumen an Warnmeldungen und Integrationen bewältigen können. Berücksichtigen Sie, wie sie sich in Hybrid- und Cloud-Umgebungen skalieren lässt und wie sich dies auf die Leistung der Sicherheitsteams bei einer hohen Anzahl von Vorfällen auswirkt.

- Benutzerfreundlichkeit und Lernkurve: Bewerten Sie die Benutzererfahrung, vom Interface-Design bis zur Workflow-Übersicht. Intuitive Plattformen mit geführter Einrichtung verkürzen die Schulungszeit und beschleunigen die Akzeptanz in SOC-Teams.

- Kosten- und Lizenzmodell: Machen Sie sich mit der Preisstruktur vertraut – ob sie auf Nutzern, Datenvolumen oder der Anzahl der Integrationen basiert – und gleichen Sie sie mit der prognostizierten Nutzung ab. Transparente Lizenzierung ist entscheidend, um Kostenüberschreitungen bei zunehmender Automatisierung zu vermeiden.

Abschluss

SOAR Plattformen sind heute zentraler Bestandteil moderner Sicherheitsoperationen und unterstützen Unternehmen dabei, die Komplexität und den Umfang heutiger Bedrohungen durch Automatisierung, Orchestrierung und zentralisiertes Management zu bewältigen. Durch die Vereinheitlichung von Daten, die Standardisierung von Arbeitsabläufen und die Ermöglichung schnellerer und präziserer Reaktionen ermöglichen sie SOCs einen effizienteren und effektiveren Betrieb. Ihre Fähigkeit, diverse Tools zu integrieren, die Arbeitsbelastung von Analysten zu reduzieren und messbare Leistungstransparenz zu bieten, macht sie zu einem entscheidenden Faktor für Resilienz und Reife in Sicherheitsoperationen.

Weitere SOAR Erklärvideos

Mehr über Exabeam erfahren

Vertiefen Sie Ihr Wissen mit Webinaren, Leitfäden und Analystenberichten.