SIEM-Beispiele: Moderne Funktionen und Top-Lösungen für die Cybersicherheit

- 7 minutes to read

Inhaltsverzeichnis

Security Information and Event Management (SIEM) ist zu einem grundlegenden Bestandteil der Sicherheits-Toolbox geworden und vereint zwei Funktionen: Security Information Management und Security Event Management. Es wurde entwickelt, um mithilfe von Regeln und statistischen Korrelationen Protokolleinträge und Ereignisse von Sicherheitstools in verwertbare Informationen umzuwandeln. Diese Informationen helfen Sicherheitsteams, Bedrohungen in Echtzeit zu erkennen, die Reaktion auf Vorfälle zu steuern, forensische Untersuchungen vergangener Sicherheitsvorfälle durchzuführen und Audits für Compliance-Zwecke vorzubereiten.

Während die spezifischen Anforderungen für Organisationen unterschiedlicher Größe und Branche unterschiedlich sind, bieten SIEM-Systeme eine umfassende Sicherheitslösung, die eine IT-Umgebung ganzheitlich betrachten kann, um echte Sicherheitsbedrohungen zu erkennen, bevor sie den Geschäftsbetrieb stören oder der Marke und dem Ruf des Unternehmens dauerhaften Schaden zufügen.

Dieser Inhalt ist Teil einer Reihe zum Thema Security Information and Event Management (SIEM).

Wie funktioniert SIEM?

In der Vergangenheit erforderten SIEM-Lösungen eine sorgfältige Verwaltung in jeder Phase der Datenpipeline – Datenaufnahme, Richtlinien, Überprüfung von Warnmeldungen und Analyse von Anomalien. SIEM-Lösungen werden jedoch immer intelligenter und können Daten aus weitaus mehr IT- und Sicherheitsquellen zusammenführen.

Datenerhebung

Die meisten SIEM-Lösungen erfassen Daten durch den Einsatz von Erfassungsagenten auf Endbenutzergeräten, Servern, Netzwerkgeräten oder anderen Sicherheitssystemen wie Firewalls und Antivirenprogrammen oder über Protokolle wie Syslog-Weiterleitung, Simple Network Management Protocol (SNMP) oder Windows Management Instrumentation (WMI). Modernere SIEM-Systeme lassen sich in eine Vielzahl von Datenquellen integrieren, darunter Cloud-Dienste, Netzwerkdaten und lokale Protokolldaten sowie andere nicht standardmäßige Datenquellen wie Badge-Systeme, OT-Controller und mehrere Threat-Intelligence-Feeds.

Datenspeicherung

Traditionell waren SIEM-Lösungen auf Speicher im Rechenzentrum angewiesen, was die Speicherung und Verwaltung großer Datenmengen erschwerte. Infolgedessen blieben nur einige Protokolldaten erhalten. Moderne SIEM-Systeme basieren auf moderner Data-Lake-Technologie wie Amazon Simple Storage Service (S3) oder Hadoop und ermöglichen eine nahezu unbegrenzte Skalierbarkeit des Speichers zu geringen Kosten. Dadurch können 100 % der Protokolldaten über noch mehr Plattformen und Systeme hinweg gespeichert und analysiert werden.

Richtlinien und Regeln

SIEM ermöglicht es Sicherheitsmitarbeitern, Profile zu definieren, die das Verhalten von Unternehmenssystem unter normalen Bedingungen festlegen. Anschließend können sie Regeln und Schwellenwerte festlegen, um zu definieren, welche Art von Anomalie als Sicherheitsvorfall gilt. SIEM-Lösungen nutzen zunehmend maschinelles Lernen (ML) und automatisiertes Verhaltensprofiling, um Anomalien automatisch zu erkennen und dynamisch Regeln für die Daten zu definieren, um Sicherheitsereignisse zu entdecken, die einer Untersuchung bedürfen.

Datenkonsolidierung und -korrelation

Der zentrale Zweck einer SIEM-Lösung besteht darin, alle Daten zusammenzuführen und die Korrelation von Protokollen und Ereignissen über alle Unternehmenssysteme hinweg zu ermöglichen. Eine Fehlermeldung auf einem Server kann mit einer blockierten Verbindung durch eine Firewall oder einem falschen Passwortversuch auf einem Unternehmensportal in Verbindung gebracht werden. Mehrere Datenpunkte werden zu aussagekräftigen Sicherheitsereignissen zusammengefasst und Analysten über Benachrichtigungen oder Dashboards zur Verfügung gestellt. Moderne SIEM-Lösungen lernen immer besser, welche „echten“ Sicherheitsereignisse Aufmerksamkeit erfordern.

Tipps vom Experten

Steve Moore ist Vice President und Chief Security Strategist bei Exabeam. Er entwickelt Lösungen zur Bedrohungserkennung und berät Kunden zu Sicherheitsprogrammen und der Reaktion auf Sicherheitsverletzungen. Er ist Moderator des „The New CISO Podcast“, Mitglied des Forbes Tech Council und Mitbegründer von TEN18 bei Exabeam.

Meiner Erfahrung nach gibt es folgende Strategien und Erkenntnisse, um den Einsatz moderner SIEM-Lösungen für die komplexen Cybersicherheitsanforderungen von heute zu optimieren:

Investieren Sie in die Schulung von Analysten für SIEM-Tools

Moderne SIEM-Lösungen umfassen häufig erweiterte Analyse- und Visualisierungstools. Schulen Sie Ihr Security Operations Center (SOC)-Team regelmäßig, um diese Funktionen optimal zu nutzen und sicherzustellen, dass es komplexe Vorfälle effektiv untersuchen kann.

Fokus auf plattformübergreifende Protokollsammlung

Stellen Sie sicher, dass Ihr SIEM verschiedene Protokollquellen unterstützt, darunter lokale, Cloud-native und hybride Umgebungen. Integrieren Sie Protokolle von weniger überwachten Systemen wie IoT-Geräten, OT-Controllern und nicht-traditionellen Endpunkten, um umfassende Transparenz zu erreichen.

Einführung einer risikobasierten Warnpriorisierung

Konfigurieren Sie das SIEM so, dass Warnmeldungen basierend auf der Sensibilität der betroffenen Anlagen und den potenziellen Auswirkungen auf das Geschäft priorisiert werden. Dies reduziert die Warnmeldungsmüdigkeit und stellt sicher, dass sich Analysten zuerst auf kritische Vorfälle konzentrieren.

Implementieren Sie Multi-Faktor-Erkennungsansätze

Kombinieren Sie regelbasierte Erkennung mit maschinellem Lernen und UEBA, um sowohl bekannte Bedrohungen als auch anomale Muster zu erfassen, die mit Regeln allein möglicherweise nicht erkannt werden. Dieser hybride Ansatz minimiert Erkennungslücken.

Nutzen Sie vorgefertigte Anwendungsfälle und Playbooks

Nutzen Sie die Playbooks der Anbieter für gängige Szenarien (z. B. Ransomware, Insider-Bedrohungen). Passen Sie diese an Ihre spezifischen Geschäftsprozesse und gesetzlichen Anforderungen an und beschleunigen Sie so die Reaktionsbemühungen.

Moderne SIEM-Funktionen für die heutigen Herausforderungen der Cybersicherheit

SIEM-Lösungen haben sich im Laufe der Jahre weiterentwickelt und bieten heute über Regeln und Korrelationen hinaus erweiterte Funktionen für den gesamten Workflow zur Bedrohungserkennung, -untersuchung und -reaktion (TDIR). Dies ermöglicht eine komplexere Bedrohungserkennung und macht Verhaltensanomalien für Sicherheitsteams sichtbar. Erweiterte Automatisierung hat viele manuelle Aufgaben, einschließlich der Reaktion auf Vorfälle, ersetzt.

Benutzer- und Entitätsverhaltensanalyse (UEBA)

UEBA ermöglicht SIEM-Lösungen, die über Signaturen, Regeln und Korrelationen hinausgehen. Sie nutzen künstliche Intelligenz (KI) und Deep-Learning-Techniken, um Muster menschlichen Verhaltens zu erkennen. Dies kann dazu beitragen, Zero-Day- und Insider-Bedrohungen effektiv zu erkennen, die möglicherweise nicht mit bekannten Angriffssignaturen übereinstimmen.

Sicherheitsorchestrierung, -automatisierung und -reaktion (SOAR)

Moderne SIEM-Systeme integrieren sich in Unternehmenssysteme und automatisieren die Reaktion auf Vorfälle, anstatt nur zu überwachen und Warnmeldungen auszugeben. Beispielsweise kann die SIEM-Lösung eine Warnung vor Ransomware erkennen und automatisch Eindämmungsmaßnahmen auf betroffenen Systemen durchführen, bevor der Angreifer die Daten verschlüsseln kann. Gleichzeitig werden Nachrichten oder andere Benachrichtigungen erstellt.

Zusätzliche erweiterte Funktionen

- Erkennung komplexer Bedrohungen: Korrelationsregeln können viele komplexe Angriffe nicht erfassen, da ihnen der Kontext fehlt oder sie nicht auf neue Arten von Vorfällen reagieren können. Mithilfe automatischer Verhaltensprofile kann SIEM Verhalten erkennen, das auf eine Bedrohung hindeutet.

- Erkennung ohne Regeln oder Signaturen– Viele Bedrohungen für Ihr Netzwerk lassen sich mit manuell definierten Regeln oder bekannten Angriffssignaturen nicht erfassen. SIEM-Systeme können mithilfe von ML Vorfälle ohne vordefinierte Definitionen erkennen.

- Automatisierte Angriffszeitpläne– Bei herkömmlichen SIEM-Lösungen müssen Analysten Daten aus verschiedenen Quellen zusammenführen, um den Angriffszeitplan zu verstehen. Dies kann zeitaufwändig sein und erfordert spezielles Fachwissen. Moderne SIEMs können automatisch einen Angriffszeitplan erstellen und visuell darstellen, sodass auch weniger spezialisierte Analysten ihn verstehen können. Dies beschleunigt die Untersuchung und die Einstufung von Vorfällen erheblich.

- Cloud-Bereitstellung–Cloud-native SIEM-Lösungen nutzen flexible Cloud-Speicher und Data Lakes. Dadurch sind sie deutlich skalierbarer als herkömmliche, lokale SIEM-Systeme, deren Geräte die enormen Datenmengen großer Unternehmen nicht verarbeiten können.

Auswahl einer SIEM-Lösung

Angesichts der vielen verfügbaren Optionen kann die Auswahl einer SIEM-Lösung eine Herausforderung sein. Die oben genannten SIEM-Beispiele sind allesamt robuste Lösungen mit einer breiten Nutzerbasis. Es ist wichtig, nicht nur die Funktionalität, sondern auch die Erfolgsbilanz und Marktposition des Anbieters zu bewerten. Überlegen Sie, was Sie heute und voraussichtlich in Zukunft benötigen.

Die heute auf dem Markt erhältlichen SIEM-Lösungen bieten alle eine Reihe von Features und Funktionen.

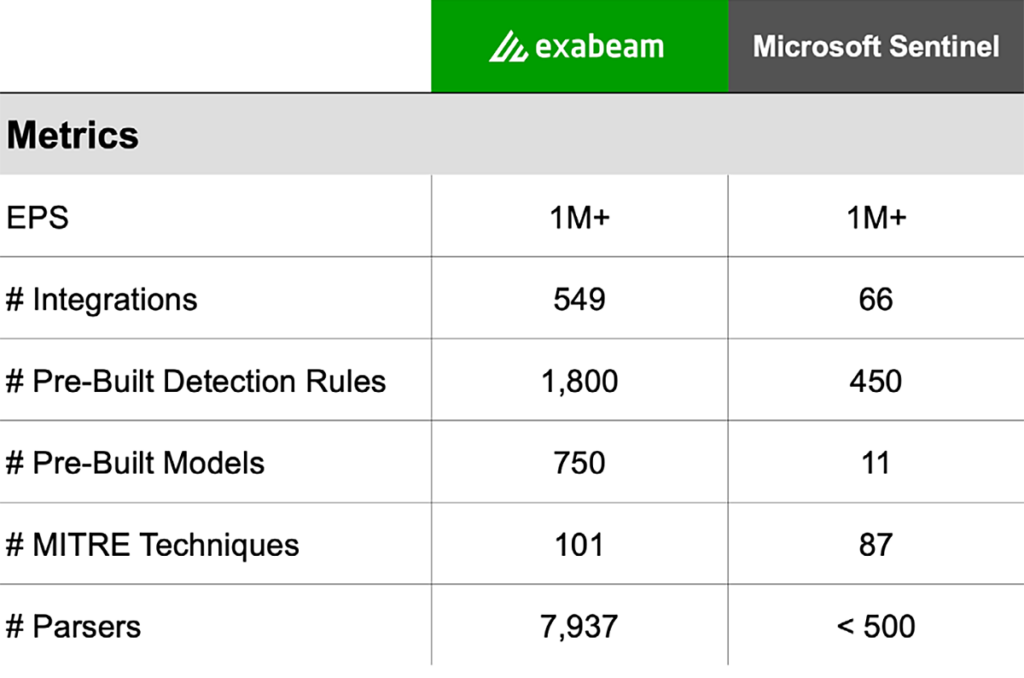

Exabeam Fusion

Exabeam Fusion ist eine Cloud-native Lösung, die einen verhaltensbasierten Ansatz für TDIR verwendet. Durch die Aggregation aller relevanten Ereignisse und die Aussortierung unzulässiger Ereignisse steigert Exabeam Fusion die Produktivität der Analysten und erkennt Bedrohungen, die von anderen Tools übersehen werden. Dies verbessert Erkennungsraten und Reaktionszeiten und stellt sicher, dass alle Warnungen berücksichtigt werden – auch solche von Systemen mit hoher Alarmhäufigkeit. Exabeam Fusion kombiniert SIEM-Protokollierung und -Korrelation mit UEBA, um signaturbasierte Ereignisse, korrelierte Ereignisse und Verhaltensanomalien in einer einzigen Zeitleiste anzuzeigen.

Exabeam Fusion ist nativ in seine SOAR Funktionalität integriert und bietet einfache Erweiterungen für über 100 Produkte anderer Hersteller. So ermöglicht es die automatisierte Reaktion auf Sicherheitsvorfälle in konfigurierten (und anpassbaren) Szenarien. Dadurch kann nahezu jede Bedrohung automatisch oder per Trigger in Echtzeit abgewehrt werden. Vordefinierte Workflows und vorkonfigurierte Anwendungsfälle (externe Bedrohungen, kompromittierte Insider und böswillige Insider) gewährleisten erfolgreiche Ergebnisse im Security Operations Center (SOC) und eine automatisierte Reaktion. Exabeam Fusion bietet außerdem die cloudbasierte Protokollspeicherung, die schnelle und geführte Suche sowie das umfassende Compliance-Reporting, das von jeder modernen SIEM-Lösung erwartet wird.

Splunk

Splunk bietet eine SIEM-Lösung, die sowohl Sicherheits- als auch Anwendungs- und Netzwerküberwachungsanwendungen abdeckt. Daher ist sie sowohl bei Sicherheitsteams als auch bei IT-Abteilungen beliebt. Wie andere Top-SIEM-Lösungen liefert Splunks SIEM Informationen in Echtzeit und die Benutzeroberfläche ist relativ benutzerfreundlich. Die Preise richten sich nach den geschützten Workloads.

Splunk Enterprise Security bietet nur eingeschränkte integrierte Verhaltensanalyse- und Automatisierungsfunktionen, was die Erkennung komplexer Bedrohungen und Taktiken wie lateraler Bewegungen erschwert. Die Lösung erfordert umfangreiche Anpassungen, um für die meisten Unternehmen effektiv zu sein, und ist nicht standardmäßig integriert. Zur Erkennung lateraler Bewegungen müssen zahlreiche benutzerdefinierte Abfragen von einem spezialisierten Benutzer ausgeführt werden, was potenziell zu einer Vielzahl von Warnmeldungen über harmlose Aktivitäten führt. Ein weiteres Problem, das Benutzer berichten, ist die mangelnde Integration der Produktfunktionen SIEM, SOAR und UEBA.

Microsoft Sentinel

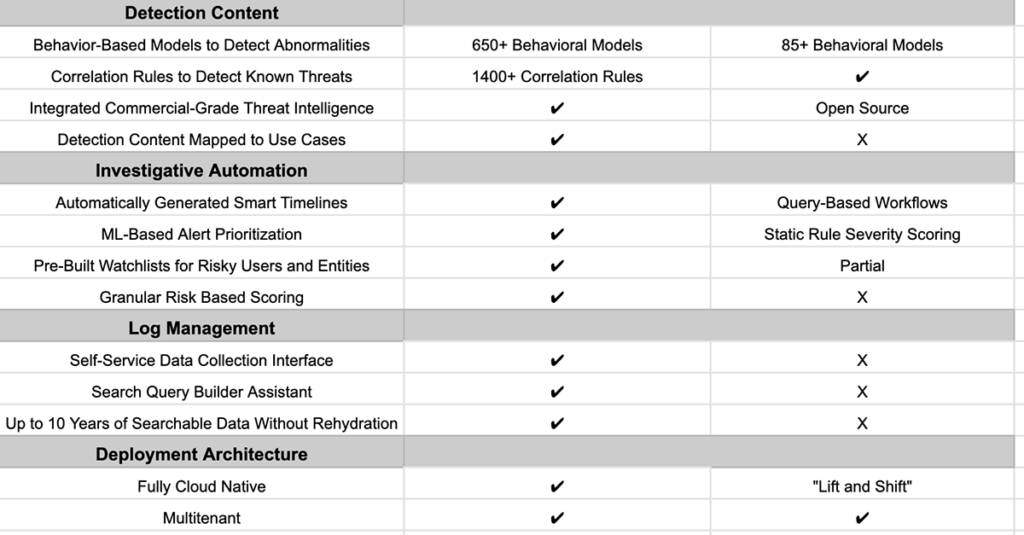

Microsoft Sentinel ist ein cloudbasiertes SIEM, das sich in erster Linie auf die Erfassung und Konsolidierung von Microsoft Cloud-Sicherheitsprotokollen und -Ereignissen konzentriert, obwohl es auch Protokolle von einigen Nicht-Microsoft-Lösungen unterstützt. Es ist eine beliebte Wahl für Kunden, die in Microsoft-Umgebungen arbeiten und alle ihre Tools auf einer Sicherheitsmanagement-Plattform vereinen möchten. Es bietet außerdem ein einzigartiges Pay-as-you-go-Lizenzmodell, das den Budgetanforderungen vieler KMUs gerecht wird. Microsoft Sentinel ist außerdem für seinen reibungslosen Daten-Onboarding-Prozess bekannt – ebenfalls für Microsoft-Produktprotokolle.

Mit seinem Microsoft-First-Sicherheitsansatz unterstützt Sentinel UEBA begrenzte Datenquellen mit begrenzten Anwendungsfällen. Die bereitgestellten Inhalte decken zudem nicht den gesamten TDIR-Lebenszyklus und die Automatisierungsregeln ab. Die Playbooks sind komplex und erfordern Programmierkenntnisse. Die Lizenzierung von Sentinel ist kompliziert und kann viele notwendige Kosten verbergen – beispielsweise wird die Protokollspeicherung kostenlos angeboten, ohne die Nutzung, Suche oder den begrenzten Umfang dessen zu verdeutlichen, was als „kostenlos“ gilt.

IBM QRadar

Mit IBM QRadar SIEM können Sie Ihre IT-Infrastruktur in Echtzeit einsehen und die von diesen Quellen ausgelösten Ereignisse sowie Sicherheitswarnungen überwachen. Die modulare Architektur erleichtert die Erkennung und Priorisierung von Bedrohungen. QRadar unterstützt mehrere Protokollierungsprotokolle und bietet verschiedene Konfigurationsoptionen sowie High-End-Analysefunktionen. Die Lösung bietet einen App Store, in dem Kunden zusätzliche Inhalte von IBM und Drittanbietern zur Verwendung mit QRadar herunterladen können.

IBM QRadar ist relativ teuer und verfügt über ein komplexes Preismodell. Darüber hinaus verfügt QRadar über schwache UEBA-Funktionen und eingeschränkte Visualisierungsmöglichkeiten, die eine Grundvoraussetzung moderner SIEM-Lösungen darstellen. Weitere Nachteile sind komplexe und aufwändige Upgrades, da der Produktsupport oft eingeschränkt ist (Upgrades sind jedoch käuflich erwerbbar). Das Produkt verfügt über eingeschränkte Visualisierungs- und Berichtsfunktionen, die durch extern entwickelte Skripte ergänzt werden müssen.

Abschluss

Angesichts der zunehmenden Häufigkeit und des wachsenden öffentlichen Interesses an Cyberangriffen ist es wichtiger denn je, die verfügbaren Sicherheitstools für den notwendigen Schutz zu kennen. SIEM-Lösungen zentralisieren Sicherheits- und Ereignisbenachrichtigungen auf einer einzigen Plattform und verwalten alle Phasen der Datenpipeline, einschließlich der Anomalieanalyse. Moderne SIEM-Lösungen ergänzen die Sicherheitsstrategie von Unternehmen um intelligente Funktionen wie SOAR und UEBA, um die Bedrohungserkennung zu automatisieren, Fehlalarme zu reduzieren und auf Bedrohungen zu reagieren. Die besten SIEM-Lösungen decken diese Kernfunktionen ab und bieten darüber hinaus moderne Features, die entwickelt wurden, um den nächsten Angriff zu verhindern.

Sehen Sie sich unser On-Demand-Webinar „Nicht alle SIEMs sind gleich“ an.

Mehr über Exabeam erfahren

Vertiefen Sie Ihr Wissen mit Webinaren, Leitfäden und Analystenberichten.

-

Führung

Sechs Möglichkeiten, Exabeam Ihnen hilft, kompromittierte Anmeldeinformationen zu erkennen

-

Führung

Insider-Bedrohungen: Wenn der Angreifer über gültige Anmeldeinformationen verfügt