مكافحة التهديدات الداخلية الخبيثة باستخدام علم البيانات

- 5 minutes to read

فهرس المحتويات

تعتبر واحدة من الفوائد الرئيسية لمنصة إدارة المعلومات والأحداث الأمنية (SIEM) التي تحتوي على تحليلات سلوك المستخدم والكيان (UEBA) هي القدرة على حل حالات الاستخدام الأمنية دون الحاجة لأن تكون عالماً في البيانات. تقوم المنصة بإخفاء التعقيد الأساسي لعلوم البيانات حتى يتمكن موظفو مركز العمليات الأمنية (SOC) من التركيز على الحفاظ على أمان المؤسسة من الهجمات. ولكن إذا كنت تتساءل عما يحدث بالضبط تحت السطح، فإن هذه المقالة تقدم نظرة عامة عالية المستوى حول كيفية استخدام منصة إدارة الأمن من Exabeam للعلوم البيانات لمعالجة واحدة من أهم وأصعب حالات الاستخدام: الكشف عن التهديدات الداخلية.

المطلعون هم الأشخاص الذين تثق بهم المنظمة - الموظفون أو الأطراف الثالثة، مثل المقاولين. إذا قاموا بتخريب العمليات التجارية أو سرقة الملكية الفكرية أو البيانات الحساسة، فإن العواقب المالية والتنظيمية والسمعة يمكن أن تؤدي إلى تداعيات كبيرة. المشكلة الكبيرة لمراكز العمليات الأمنية هي أن المطلعين مخول لهم استخدام موارد تكنولوجيا المعلومات. أدوات الأمان التقليدية التي تستخدم قواعد الربط القديمة تقدم قدرة كشف قليلة لتمييز متى تكون أفعال شخص ما المصرح بها ظاهريًا تحمل نية خبيثة.

لقد أدت القيود الجوهرية لقواعد الارتباط الثابتة إلى تحول حلول أمن تكنولوجيا المعلومات والإدارة نحو التعلم الآلي (ML). هذه الطريقة تحدد الأنشطة الخبيثة من الداخل من خلال الاستفادة من الكمية الهائلة من بيانات السجلات التشغيلية والأمنية المتاحة بالتزامن مع إثراء البيانات. وتسمى هذه الطريقة التي تركز على البيانات في صناعة الأمن تحليل سلوك المستخدم والكيان (UEBA). دعونا نلقي نظرة على بعض جوانب كيفية استخدام علم البيانات لمعالجة حالة تهديد الداخل الخبيث.

هذا المحتوى هو جزء من سلسلة حول insider threats.

القراءة الموصى بها:تحليلات البيانات الكبيرة للأمن: الماضي والحاضر والمستقبل.

استخدام التحليل الإحصائي للكشف عن الشذوذ

في حالة تهديد الداخلين الخبيثة، تستخدم Exabeam طريقة تعلم غير خاضعة للإشراف لتحديد سلوك المستخدم الطبيعي من أجل التنبيه عن الانحرافات. تُستخدم هذه التقنية لأن حجم البيانات المرتبطة بالتهديدات الداخلية منخفض، ويتطلب التعلم الآلي التقليدي الخاضع للإشراف كميات أكبر بكثير من البيانات للحصول على نتائج دقيقة. التعلم غير الخاضع للإشراف القائم على الإحصائيات وتحليل الاحتمالات هو الوسيلة التقنية الأساسية لتنفيذ UEBA.

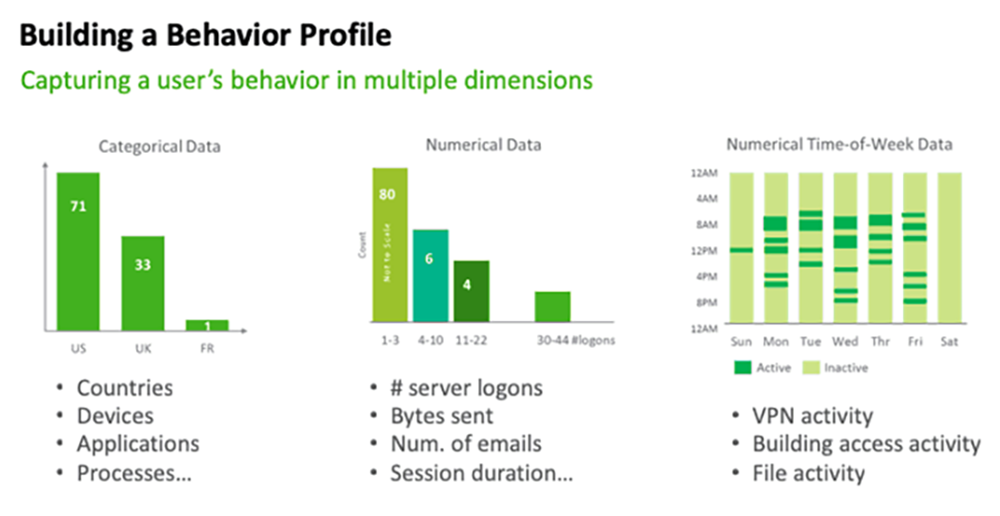

يساعد استخدام التحليل الإحصائي حل UEBA لدينا في تحديد طبيعة الأحداث. تُظهر الأشكال البيانية في الشكل 1 أمثلة على ثلاثة أنواع من البيانات الموصوفة. تُعتبر الأحداث ذات الاحتمالية العالية، التي يتم تحديدها من الأشكال البيانية الموصوفة أو تحليل التجميع، غير ضارة. بينما تُعتبر الأحداث الشاذة ذات الاحتمالية المنخفضة شاذة وترتبط بأحداث أمنية. الأمر يشبه محلل SOC الذي يقوم بتمشيط كميات هائلة من بيانات السجلات بحثًا عن معنى، لكن الآلة يمكنها تحليل المزيد من البيانات تلقائيًا، وبسرعة أكبر، وبدقة عالية. الإحصائيات وتحليل الاحتمالات هما الأساس لتحديد UEBA للسلوك الطبيعي - والانحرافات التي تكشف عن سلوك غير طبيعي وقد يكون ضارًا من قبل الداخلين.

استخراج المعلومات السياقية للذكاء الشبكي

تتكون معلومات السياق من سمات وخصائص محددة لمستخدمي الشبكة والكيانات. هذه المعلومات حيوية للمساعدة في معايرة مخاطر الأحداث الشاذة، فضلاً عن تصنيف ومراجعة التنبيهات.

تشمل حالات استخدام اشتقاق السياق مثالاً: تقدير حسابات الخدمة، حل الحسابات، وتحديد البريد الإلكتروني الشخصي. تُستخدم حسابات الخدمة لإدارة الأصول والحقوق، لذا فإن مستوى امتيازاتها العالي يجعلها قيمة للداخلين الخبيثين؛ ومع ذلك، نادرًا ما يتم تتبع حسابات الخدمة في بيئات تكنولوجيا المعلومات الكبيرة. تُظهر حسابات الخدمة وحسابات المستخدمين العامة سلوكيات مختلفة. يمكن لعلم البيانات اكتشاف حسابات الخدمة غير المعروفة من خلال تحليل البيانات النصية في الدليل النشط (AD) أو تصنيف الحسابات بناءً على إشارات سلوكية. بهذه الطريقة، يساعد علم البيانات في تسليط الضوء على هذا المتجه المحتمل الخطر الذي يستخدمه الداخلون الخبيثون.

تقدم حل الحسابات نظرة أمنية على المستخدمين الذين لديهم حسابات متعددة. قد تبدو تدفقات نشاط الحساب الفردية طبيعية لأدوات الأمان التقليدية، لكن الأنشطة المدمجة من الحسابات المتعددة التي تعود لنفس المستخدم قد تكشف عن شذوذات مثيرة للاهتمام. يحدث هذا بشكل متكرر عندما يقوم شخص داخلي بتسجيل الدخول إلى حسابه العادي ثم ينتقل إلى حساب آخر بسلوك غير متصل وغير عادي. يمكن لحل الحسابات المدعوم بعلم البيانات أن ينظر في بيانات النشاط ويحدد ما إذا كانت حسابان، في الواقع، تعودان لنفس المستخدم.

تُعتبر عملية تسريب البيانات عبر حسابات البريد الإلكتروني الشخصية وسيلة هجوم تُستخدم بشكل متكرر من قبل الأشخاص الخبيثين داخل المؤسسات. على سبيل المثال، يقوم المستخدم بربط حساب بريد إلكتروني شخصي ويرسل مرفق ملف كبير بشكل غير عادي. استنادًا إلى بيانات السلوك التاريخية، من الممكن ربط حساب بريد إلكتروني خارجي بمستخدم داخلي، مما يوفر رؤية مستقبلية لعملية تسريب البيانات من شخص خبيث.

نصائح من الخبير

ستيف مور هو نائب الرئيس ورئيس استراتيجيات الأمن في إكزبيم، يساعد في تقديم الحلول لاكتشاف التهديدات وتقديم المشورة للعملاء بشأن برامج الأمن والاستجابة للاختراقات. وهو مضيف بودكاست "The New CISO Podcast"، و عضو في Forbes Tech Council، ومؤسس مشارك لـ TEN18 at Exabeam.

من خلال تجربتي، إليك بعض النصائح التي يمكن أن تساعدك في الاستفادة من علم البيانات في أنظمة إدارة المعلومات والأحداث (SIEM) وتحليل سلوك المستخدم (UEBA) للكشف عن التهديدات الداخلية:

تحديث نماذج السلوك بشكل مستمر

قم بتحديث نماذج UEBA الخاصة بك بانتظام لتناسب التغييرات في أدوار الموظفين، والتطبيقات الجديدة، أو تكتيكات التهديدات الداخلية المتطورة. هذا يحافظ على آليات الكشف لديك متكيفة مع استراتيجيات التهديدات الداخلية الجديدة.

استخدم الأساس التاريخي للكشف عن الشذوذ على المدى الطويل

استفد من قدرة UEBA على بناء خطوط أساسية طويلة الأجل لسلوك المستخدم. يساعد ذلك في الكشف عن الشذوذات الدقيقة، مثل تصعيد الامتيازات التدريجي أو تسريب البيانات على المدى الطويل، وهي تكتيكات شائعة يستخدمها الداخلون.

دمج النماذج الإحصائية مع السياق السلوكي

قم بربط اكتشاف الشذوذ الإحصائي بالمعلومات السياقية، مثل أدوار الوظائف ومستويات الوصول، لتصفية الإيجابيات الكاذبة. على سبيل المثال، فإن الوصول المفاجئ للبيانات من مطور يكون أقل خطورة من سلوك مشابه من مستخدم غير تقني.

ربط الأنشطة عبر حسابات مستخدمين متعددة

تطبيق تقنيات حل الحسابات لربط الإجراءات التي يقوم بها حسابات مستخدمين مختلفة إلى شخص داخلي واحد. هذا أمر حاسم لتحديد الأنشطة المشبوهة عندما يستخدم الأشخاص الداخليون حسابات متعددة لإخفاء آثارهم.

مراقبة تسرب البيانات من خلال الحسابات الشخصية

تتبع حسابات البريد الإلكتروني الشخصية المرتبطة بالأجهزة الخاصة بالشركة. يمكن لعلم البيانات أن يربط بين عمليات نقل الملفات غير العادية أو رسائل البريد الإلكتروني إلى مجالات خارجية، مما يشير إلى احتمال تسرب البيانات من قبل موظفين خبيثين.

استخدم UEBA للكشف عن الحركة الجانبية

استخدم التحليلات السلوكية لتتبع وكشف الحركة الجانبية داخل شبكتك. يتفوق UEBA في ربط الشذوذات الصغيرة، مثل تبديل الحسابات أو مواقع الوصول غير المعتادة، التي قد تفوتها الأنظمة التقليدية المعتمدة على القواعد.

التعلم الميتا للتحكم في الإيجابيات الكاذبة

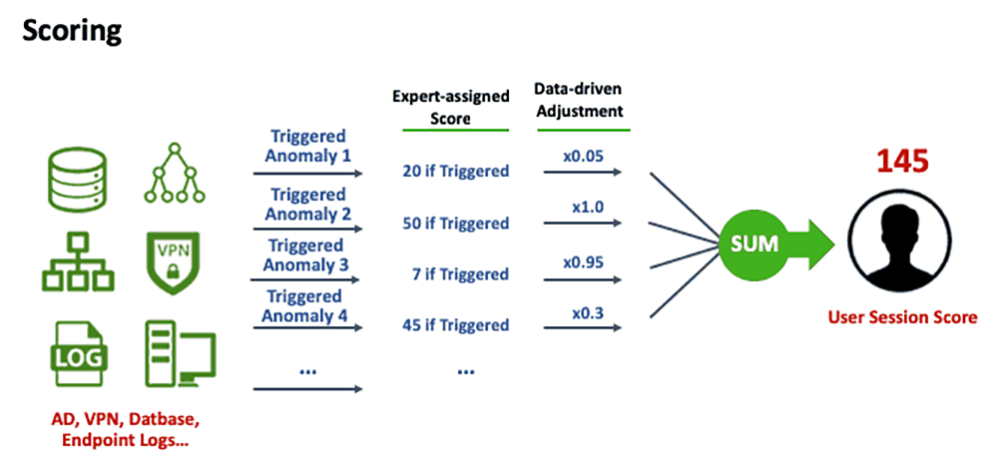

تضيع الإيجابيات الكاذبة الوقت وتسبب إرهاق التنبيهات لمحللي الأمن الذين لديهم وقت قليل متاح. بعض المؤشرات أكثر دقة من غيرها، وتكون تلك التي تتمتع بقوة إحصائية أضعف عرضة لتنبيهات إيجابية كاذبة. يسمح التعلم الميتا مع علم البيانات لنظام UEBA بالتعلم تلقائيًا من سلوكه الخاص لتحسين أداء الكشف. إحدى الطرق هي المساعدة في تعديل الدرجات الأولية المعينة من قبل الخبراء عبر التعديل القائم على البيانات، كما هو موضح في الشكل 2. يفحص تعديل الدرجات المحفزات والتنبيهات عبر السكان وداخل تاريخ المستخدم.

تحكم آخر في الإيجابيات الزائفة هو قمع بعض التحذيرات المزعجة بذكاء. يساعد التعلم الذاتي من هذه التاريخ نظام UEBA على بناء نظام توصية تلقائيًا يتنبأ بما إذا كان يمكن التنبؤ بالوصول الأول للمستخدم إلى الأصل. إذا كان الأمر كذلك، يتم قمع التحذير المقابل دون مساهمة في التقييم لتقليل ضوضاء الإيجابيات الزائفة.

استنتاج

لا يمكن معالجة التحديات الفريدة لاكتشاف التهديدات الداخلية بالوسائل التقليدية لقواعد الترابط. تقدم الأساليب الإحصائية والمعتمدة على الاحتمالات في UEBA الحلول الأكثر وعدًا لاكتشاف مثل هذه التهديدات؛ ومع ذلك، لا يوجد خوارزمية واحدة تعتبر حلاً سحريًا. هناك حاجة إلى أساليب متعددة الجوانب وتركز على البيانات للعثور على التهديدات الداخلية مثل الجوانب الموصوفة أعلاه. إن الاستخدام الأخير لعلم البيانات لتحليل البيانات الموجودة في نظام SIEM الخاص بالمؤسسة يخلق إمكانيات جديدة لاكتشاف التهديدات الداخلية بشكل فعال. إذا كنت ترغب في التعمق أكثر في هذا الموضوع، تحقق من مقالي الأصلي في Cybersecurity: A Peer-Reviewed Journal، المجلد 2 / العدد 3 / شتاء 2018–19، الصفحات 211-218(8) أو قم بتنزيله هنا.

تعرف على المزيد حول التهديدات الداخلية في البرمجيات مفتوحة المصدر:

- ما هو تهديد الداخل؟ افهم المشكلة واكتشف 4 استراتيجيات دفاعية

- مؤشرات التهديد الداخلي: العثور على العدو في الداخل

- كيفية العثور على الأشخاص الداخليين الضارين: معالجة التهديدات الداخلية باستخدام المؤشرات السلوكية

- تعدين العملات الرقمية: تهديد داخلي محتمل مخفي في شبكتك

مزيد من الشروحات حول التهديدات الداخلية

تعلم المزيد عن إكزابييم

تعرف على منصة Exabeam ووسع معرفتك في أمن المعلومات من خلال مجموعتنا من الأوراق البيضاء، البودكاست، الندوات، والمزيد.