فهرس المحتويات

ما هي سياسة أمن المعلومات؟

تتطور التهديدات الأمنية باستمرار، و متطلبات الامتثال تزداد تعقيدًا. يجب على المنظمات إنشاء سياسة أمن معلومات شاملة لتغطية كلا التحديين. تجعل سياسة أمن المعلومات من الممكن تنسيق وتنفيذ برنامج أمني والتواصل بشأن تدابير الأمان مع الأطراف الثالثة والمدققين الخارجيين.

لكي تكون فعالة، يجب أن تحتوي سياسة أمن المعلومات على:

- تغطية عمليات الأمان من البداية إلى النهاية عبر المنظمة.

- كن قابلاً للتطبيق وعملياً

- يجب أن يتم تحديثها بانتظام استجابة لاحتياجات العمل والتهديدات المتطورة.

- كن مركزًا على الأهداف التجارية لمنظمتك.

هذا المحتوى هو جزء من سلسلة حول أمان المعلومات.

القراءة الموصى بها: 4 أنواع من استخبارات التهديد وكيفية استخدامها بشكل فعال.

أهمية سياسة أمن المعلومات

يمكن أن تكون لسياسات أمن المعلومات الفوائد التالية للمنظمة:

- يسهل سلامة البيانات وتوافرها وسرية المعلومات– تعمل سياسات أمن المعلومات الفعالة على توحيد القواعد والعمليات التي تحمي من التهديدات التي تهدد سلامة البيانات وتوافرها وسرية المعلومات.

- تحمي البيانات الحساسة– تعطي سياسات أمن المعلومات الأولوية لحماية الملكية الفكرية والبيانات الحساسة مثل المعلومات الشخصية القابلة للتحديد (PII).

- يقلل من مخاطر الحوادث الأمنية– تساعد سياسة أمن المعلومات المنظمات على تحديد الإجراءات اللازمة لتحديد وتخفيف الثغرات والمخاطر. كما أنها توضح الاستجابات السريعة لتقليل الأضرار أثناء وقوع حادث أمني.

- تنفيذ برامج الأمان عبر المؤسسة– توفر سياسات الأمان المعلوماتية الإطار اللازم لتطبيق الإجراءات.

- يوفر بيان أمان واضح للأطراف الثالثة– تلخص سياسات أمن المعلومات موقف المنظمة الأمني وتوضح كيف تحمي المنظمة الموارد والأصول التقنية. كما تسهل الاستجابة السريعة لطلبات المعلومات من العملاء والشركاء والمدققين.

- يساعد في الامتثال للمتطلبات التنظيمية– يمكن أن تساعد إنشاء سياسة أمن المعلومات المنظمات في تحديد الثغرات الأمنية المتعلقة بالمتطلبات التنظيمية ومعالجتها.

12 عنصرًا من سياسة أمن المعلومات

يمكن أن تكون سياسة الأمان شاملة كما تريد، بدءًا من كل ما يتعلق بأمان تكنولوجيا المعلومات وأمان الأصول المادية ذات الصلة، ولكن يجب أن تكون قابلة للتنفيذ في نطاقها الكامل. تقدم القائمة التالية بعض الاعتبارات المهمة عند تطوير سياسة أمان المعلومات.

1. الغرض

أولاً، حدد هدف السياسة، والذي قد يكون:

- إنشاء نهج شامل لأمن المعلومات، خاصة فيما يتعلق بالمعايير ومتطلبات الأمان وأفضل الممارسات المعتمدة من قبل المنظمة.

- الكشف عن انتهاكات أمن المعلومات ومنعها، مثل سوء استخدام الشبكات والبيانات والتطبيقات وأنظمة الكمبيوتر.

- الحفاظ على سمعة المنظمة، والالتزام بالمسؤوليات الأخلاقية والقانونية والحكم الرشيد.

- احترام حقوق الموظفين والعملاء، بما في ذلك كيفية الرد على الاستفسارات والشكاوى المتعلقة بعدم الامتثال.

2. الجمهور

حدد الجمهور الذي تنطبق عليه سياسة أمن المعلومات. يمكنك أيضًا تحديد الجماهير التي لا تشملها السياسة (على سبيل المثال، قد لا يكون الموظفون في وحدة عمل أخرى تدير الأمن بشكل منفصل ضمن نطاق السياسة).

3. أهداف أمن المعلومات

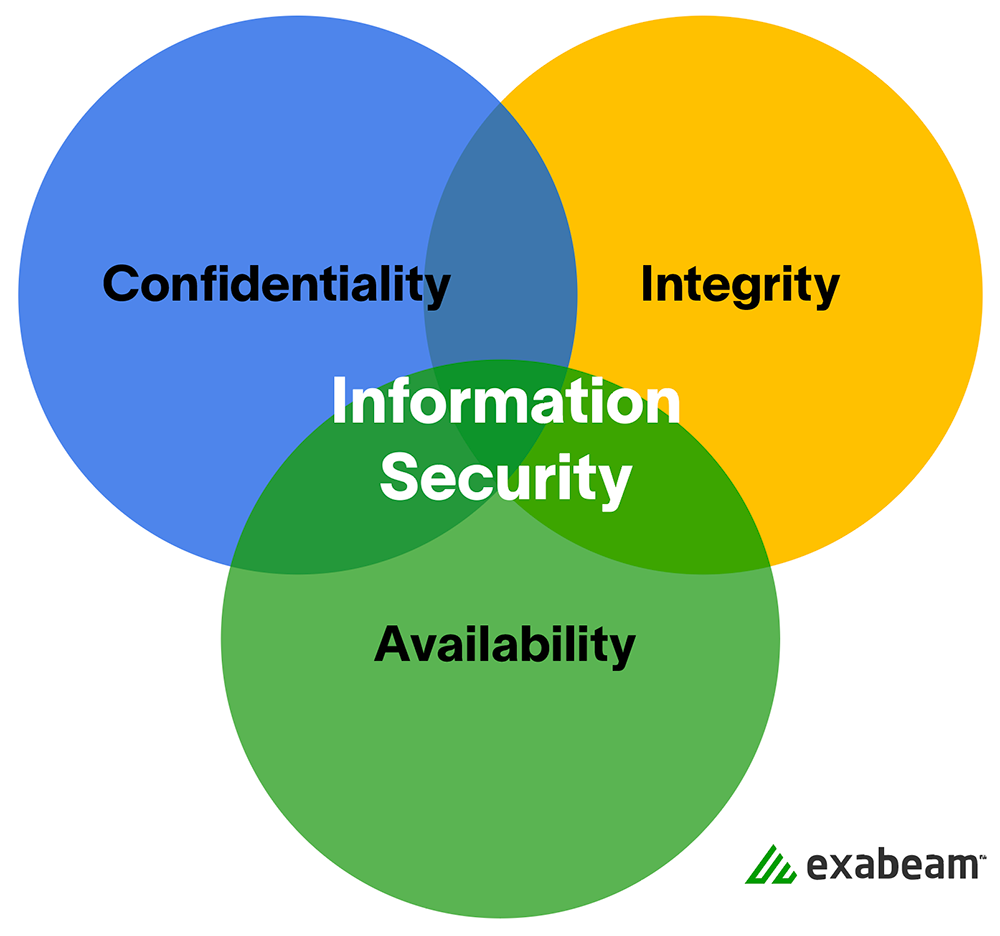

وجه فريق إدارتك للاتفاق على أهداف محددة جيدًا للاستراتيجية والأمن. يركز الأمن المعلوماتي على ثلاثة أهداف رئيسية:

- السرية— يمكن فقط للأفراد المصرح لهم والمصادق عليهم الوصول إلى البيانات والأصول المعلوماتية.

- سلامة البيانات— يجب أن تكون البيانات سليمة ودقيقة وكاملة، ويجب الحفاظ على تشغيل أنظمة تكنولوجيا المعلومات.

- التوفر— يجب أن يكون المستخدمون قادرين على الوصول إلى المعلومات أو الأنظمة عند الحاجة.

4. سياسة التحكم في الوصول والسلطة

- نمط هرمي– قد يكون لدى المدير الكبير السلطة لتحديد البيانات التي يمكن مشاركتها ومع من. قد تحتوي سياسة الأمان على شروط مختلفة للمدير الكبير مقابل الموظف الصغير أو المتعاقد. يجب أن توضح السياسة مستوى السلطة على البيانات وأنظمة تكنولوجيا المعلومات لكل دور تنظيمي.

- سياسة أمان الشبكة– يتم الموافقة على تصحيح الثغرات الحرجة وتطبيق سياسات التخفيف من التهديدات الأخرى. يمكن للمستخدمين الوصول إلى شبكات الشركة والخوادم فقط عبر تسجيلات دخول فريدة تتطلب المصادقة، بما في ذلك كلمات المرور، والبيانات البيومترية، وبطاقات الهوية، أو الرموز. يجب عليك مراقبة جميع الأنظمة وتسجيل جميع محاولات تسجيل الدخول.

5. تصنيف البيانات

يجب أن تصنف السياسة البيانات إلى فئات، قد تشمل "سري للغاية"، "سري"، "سري"، و"عام". الأهداف من تصنيف البيانات هي:

- لفهم الأنظمة والعمليات والتطبيقات التي تتعامل مع أكثر البيانات حساسية ومراقبة، من الضروري تصميم ضوابط أمان مناسبة لتلك الأجهزة والبرمجيات.

- لضمان عدم إمكانية الوصول إلى البيانات الحساسة من قبل الأفراد ذوي مستويات التصريح الأدنى.

- لحماية البيانات المهمة للغاية، وتجنب تدابير الأمان غير الضرورية للبيانات غير المهمة.

6. دعم البيانات والعمليات

- لوائح حماية البيانات– يجب حماية الأنظمة التي تخزن البيانات الشخصية، أو البيانات الحساسة الأخرى — وفقًا للمعايير التنظيمية، وأفضل الممارسات، ومعايير الامتثال الصناعية، واللوائح ذات الصلة. تتطلب معظم معايير الأمان، كحد أدنى، التشفير، وجدار الحماية، وحماية ضد البرمجيات الضارة.

- نسخ البيانات الاحتياطية– تشفير نسخ البيانات الاحتياطية وفقًا لأفضل الممارسات في الصناعة، سواء كانت في حالة حركة أو في حالة سكون. تخزين وسائط النسخ الاحتياطي بشكل آمن، أو نقل النسخ الاحتياطية إلى تخزين سحابي آمن.

- نقل البيانات– يجب نقل البيانات فقط عبر بروتوكولات آمنة. قم بتشفير أي معلومات يتم نسخها إلى أجهزة محمولة أو يتم نقلها عبر شبكة عامة.

7. الوعي الأمني والسلوك

شارك سياسات أمان تكنولوجيا المعلومات مع موظفيك. قم بإجراء جلسات تدريبية لإبلاغ الموظفين بإجراءات الأمان وآلياتها، بما في ذلك تدابير حماية البيانات، وتدابير حماية الوصول، وتصنيف البيانات الحساسة.

- الهندسة الاجتماعية– يجب وضع تركيز خاص على مخاطر هجمات الهندسة الاجتماعية (مثل رسائل البريد الإلكتروني الاحتيالية أو الطلبات المعلوماتية عبر المكالمات الهاتفية). يجب جعل جميع الموظفين مسؤولين عن ملاحظة ومنع والإبلاغ عن مثل هذه الهجمات.

- سياسة المكتب النظيف– تأمين أجهزة الكمبيوتر المحمولة باستخدام قفل كابل. تمزيق الوثائق الحساسة التي لم تعد مطلوبة. الحفاظ على نظافة مناطق الطباعة حتى لا تقع الوثائق في الأيدي الخطأ.

- اعمل مع قسم الموارد البشرية لتحديد كيفية تقييد استخدام الإنترنت سواء في مقر العمل أو للموظفين عن بُعد باستخدام الأصول التنظيمية. هل تسمح بمواقع يوتيوب، ومواقع التواصل الاجتماعي، وما إلى ذلك؟ قم بحظر المواقع غير المرغوب فيها باستخدام بروكسي.

8. سياسة التشفير

يتضمن التشفير ترميز البيانات لجعلها غير قابلة للوصول إليها أو مخفية عن الأطراف غير المصرح لها. يساعد في حماية البيانات المخزنة في حالة السكون وأثناء انتقالها بين المواقع، ويضمن أن تظل البيانات الحساسة والخاصة والملكية خاصة. يمكن أن يحسن أيضًا أمان الاتصال بين العميل والخادم. تساعد سياسة التشفير المنظمات على تحديد:

- الأجهزة والوسائط التي يجب على المنظمة تشفيرها.

- عندما يكون التشفير إلزاميًا

- المعايير الدنيا المطبقة على برنامج التشفير المختار

9. سياسة النسخ الاحتياطي للبيانات

تحدد سياسة النسخ الاحتياطي للبيانات القواعد والإجراءات اللازمة لعمل نسخ احتياطية من البيانات. إنها عنصر أساسي في حماية البيانات بشكل عام، واستمرارية الأعمال، واستراتيجية التعافي من الكوارث. فيما يلي الوظائف الرئيسية لسياسة النسخ الاحتياطي للبيانات:

- تحدد جميع المعلومات التي تحتاجها المنظمة للنسخ الاحتياطي.

- يحدد تردد النسخ الاحتياطية، على سبيل المثال، متى يجب إجراء النسخة الاحتياطية الكاملة الأولية ومتى يجب تشغيل النسخ الاحتياطية التزايدية.

- يحدد موقع تخزين يحتفظ ببيانات النسخ الاحتياطي.

- تسرد جميع الأدوار المسؤولة عن عمليات النسخ الاحتياطي، على سبيل المثال، مسؤول النسخ الاحتياطي وأعضاء فريق تكنولوجيا المعلومات.

10. مسؤوليات وحقوق وواجبات الموظفين

تعيين موظفين للقيام بمراجعات وصول المستخدم، والتعليم، وإدارة التغيير، وإدارة الحوادث، والتنفيذ، والتحديثات الدورية لسياسة الأمان. يجب أن تكون المسؤوليات محددة بوضوح كجزء من سياسة الأمان.

11. معايير تقوية النظام

يجب أن تشير سياسة أمن المعلومات إلى معايير الأمان التي ستستخدمها المنظمة لتقوية الأنظمة الحيوية، مثل معايير مركز أمن المعلومات (CIS) لأنظمة Linux وWindows Server وAWS وKubernetes.

12. الإشارات إلى اللوائح ومعايير الامتثال

يجب أن تشير سياسة أمن المعلومات إلى اللوائح ومعايير الامتثال التي تؤثر على المنظمة، مثل اللائحة العامة لحماية البيانات (GDPR)، وقانون خصوصية المستهلك في كاليفورنيا (CCPA)، و معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS)، وقانون ساربانز-أوكسلي (SOX)، و قانون قابلية نقل التأمين الصحي والمساءلة (HIPAA).

9 أفضل الممارسات لسياسات أمن المعلومات الناجحة

- تصنيف المعلومات والبيانات– يساعد المنظمة على فهم قيمة بياناتها، وتحديد ما إذا كانت البيانات في خطر، وتنفيذ ضوابط لتخفيف المخاطر

- يجب على المطورين والأمن وعمليات تكنولوجيا المعلومات– العمل معًا لتلبية متطلبات الامتثال والأمان. قد يؤدي نقص التعاون بين الأقسام إلى أخطاء في التكوين. يمكن للفرق التي تعمل معًا في نموذج DevSecOps تنسيق تقييم المخاطر وتحديدها طوال دورة حياة تطوير البرمجيات لتقليل المخاطر.

- خطة استجابة لحوادث الأمن– تساعد في بدء إجراءات التخفيف المناسبة خلال حوادث الأمن. توفر استراتيجية الحوادث الأمنية إرشادات، تشمل الاستجابة الأولية للتهديدات، وتحديد الأولويات، والإصلاحات المناسبة.

- سياسة SaaS والسحابة– توفر للمنظمة إرشادات واضحة حول اعتماد السحابة وSaaS، والتي يمكن أن تشكل أساسًا لنظام بيئي موحد للسحابة ومعايير التكوين، خاصة لبيئات التطوير. يمكن أن تساعد هذه السياسة في التخفيف من التعقيدات غير الفعالة وسوء استخدام موارد السحابة.

- سياسات الاستخدام المقبول (AUPs)– تساعد في منع خروقات البيانات التي تحدث من خلال سوء استخدام موارد الشركة. تساعد سياسات AUPs الشفافة في الحفاظ على جميع الأفراد في خط مع الاستخدام الصحيح لموارد تكنولوجيا الشركة.

- لوائح إدارة الهوية والوصول (IAM)– تسمح لمسؤولي تكنولوجيا المعلومات بتفويض الأنظمة والتطبيقات للأفراد المناسبين وتساعد الموظفين على معرفة كيفية استخدام وإنشاء كلمات مرور بطريقة آمنة. يمكن أن تقلل سياسة كلمات مرور بسيطة من مخاطر الهوية والوصول.

- سياسة أمان البيانات– توضح العمليات الفنية للمنظمة ومعايير الاستخدام المقبولة وفقًا لجميع اللوائح الحكومية والتنظيمية المعمول بها.

- تنظيمات الخصوصية– تنظيمات تفرضها الحكومة مثل GDPR وCCPA تحمي خصوصية المستخدمين النهائيين. المنظمات التي لا تحمي خصوصية مستخدميها تواجه مخاطر الغرامات والعقوبات، وفي بعض الحالات الإجراءات القانونية.

- الأجهزة الشخصية والمحمولة– في الوقت الحاضر، انتقلت معظم المؤسسات إلى السحابة في عملياتها التجارية. الشركات التي تسمح للموظفين بالوصول إلى أصول البرمجيات الخاصة بالشركة من أي موقع ومن أي جهاز تعرض نفسها لمخاطر إدخال ثغرات من خلال الأجهزة الشخصية مثل أجهزة الكمبيوتر المحمولة والهواتف الذكية. يمكن أن يساعد إنشاء سياسة للأمان المناسب للأجهزة الشخصية في منع التعرض للتهديدات عبر الأصول المملوكة للموظفين.

تعرف على المزيد حول أمن المعلومات:

- أمان المعلومات (InfoSec): الدليل الكامل

- 8 عناصر من سياسة أمن المعلومات

- أمان PCI: 7 خطوات لتصبح متوافقًا مع PCI

- أمان السحابة 101

- صيد التهديدات: نصائح وأدوات

- أمان تكنولوجيا المعلومات: ما يجب أن تعرفه

- تعلم الآلة للأمن السيبراني: حماية من الجيل التالي ضد التهديدات السيبرانية

- اختبار الاختراق: العملية والأدوات

تعلم المزيد عن إكزابييم

تعرف على منصة Exabeam ووسع معرفتك في أمن المعلومات من خلال مجموعتنا من الأوراق البيضاء، البودكاست، الندوات، والمزيد.