目次

以前のブログ記事でMITRE ATT&CKそして、組織がセキュリティを向上させるためにこれを使用する主な方法について説明した。

再確認しておくと、MITRE ATT&CK フレームワーク、モデル、分類法は、戦術(攻撃の「なぜ」)とテクニック(攻撃の「どのように」、時には「何を」)を分類し、構造化したカタログを提供する。戦術とテクニックの関係は、ATT&CKマトリックスとして整理され、提示される。ATT&CK モデルの理念は、文書化されたサイバーセキュリティの 脅威行動に焦点を当て、防御の優先順位をつけることで、これらの脅威と攻撃を理解し、防止し、軽減できるというものです。

各マトリックスで詳細を掘り下げると、さらに詳細が明らかになり、最終的には、既知の敵が特定のテクニックをどのように使用しているかの例を含むATT&CKページにつながる。組織がMITRE ATT&CKを使用する方法は、敵のエミュレーションやレッド・チーミングから、行動分析の開発やSOC成熟度評価まで多岐にわたります。

この投稿では、ATT&CKウェブサイトとPRE-ATT&CKmatrixを組織がどのように利用できるかを見ていく。PRE-ATT&CKmatrixは、敵がネットワークに侵入する機会を得る前に攻撃を防ぐことに焦点を当てている。

このコンテンツはMITRE ATT&CK.

推薦図書:UEBA(ユーザーとエンティティの行動分析):完全ガイド.

ATT&CKウェブサイトの利用

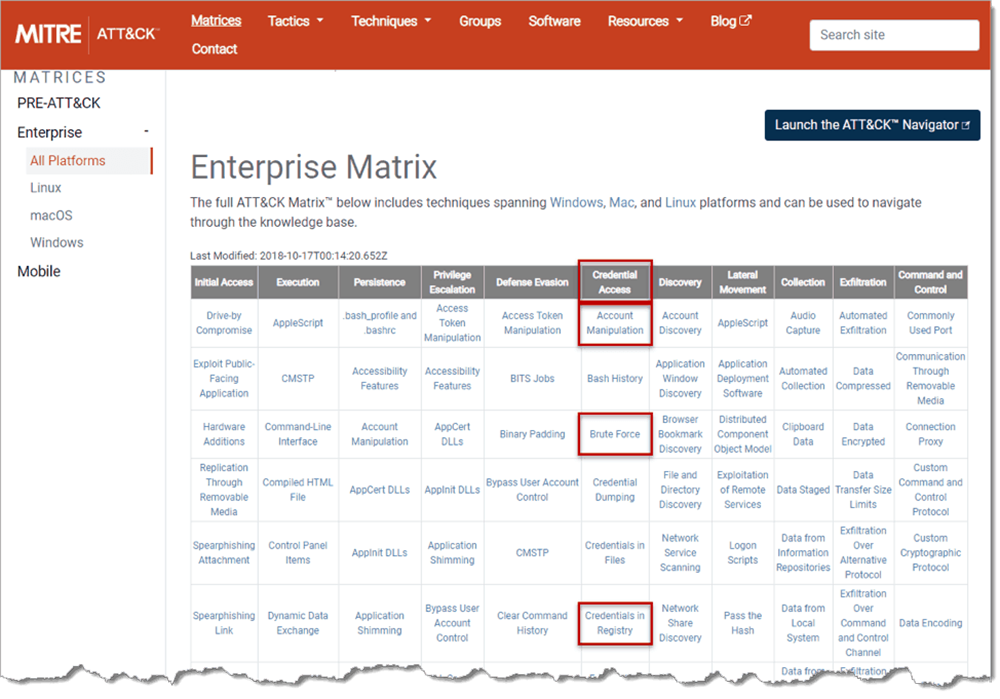

クレデンシャルアクセス(TA0006)の手口を調べるとする。この戦術は、アカウント操作(T1098)、ブルートフォース(T1110)、レジストリ内のクレデンシャル(T1214)、その他少なくとも 15 のテクニックを含む多くのテクニックによって促進される可能性がある(図 1)。

®" class="wp-image-221136"/></p

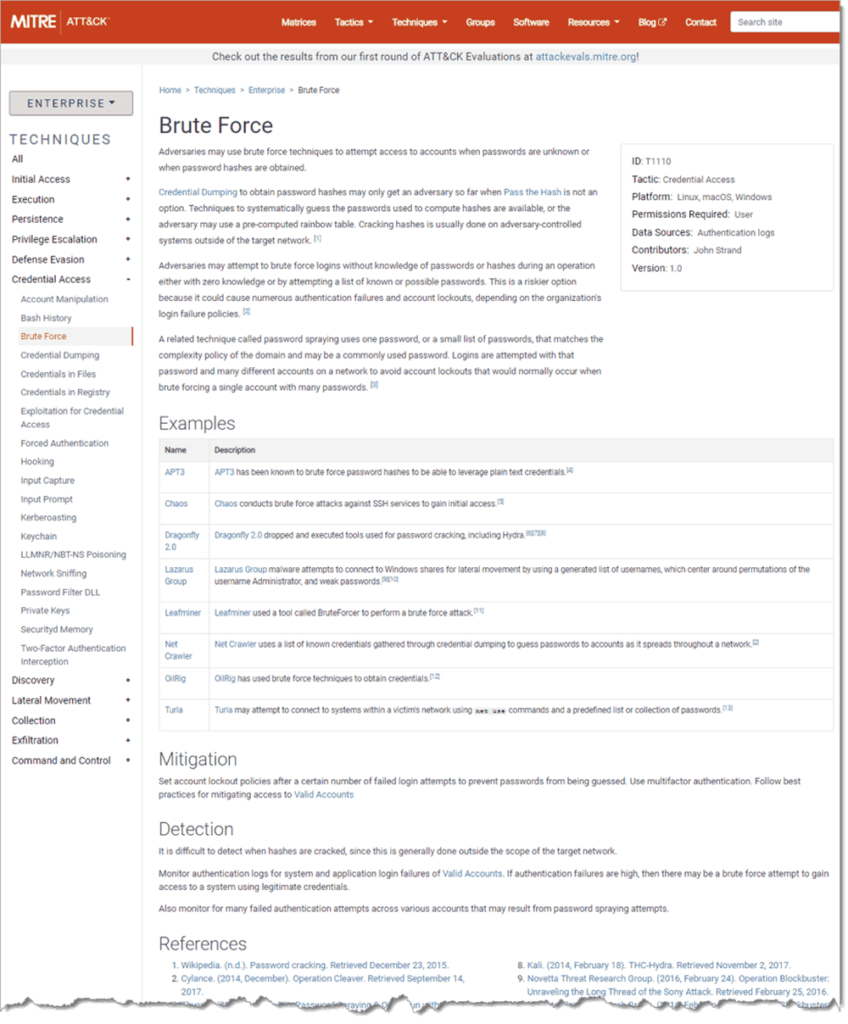

®" class="wp-image-221136"/></p例えば、ブルートフォース(総当たり攻撃)のような 1 つの手口を掘り下げると、その手口の概要を知ることができ、この手口を実行するために使用された関連する脅威行為者やソフトウェアの例をいくつか見ることができ、また、緩和策や検出策を見ることもできます。このブログの公開日現在、ATT&CKは、少なくとも5つの脅威行為者と3つのソフトウェア・アプリケーションがブルートフォース攻撃の実行に関与していると報告しています(図2)。

®" class="wp-image-221135"/></p

®" class="wp-image-221135"/></pATT&CKの各ページが提供する情報には、情報源へのリンクが含まれている。

このページの緩和と検出の情報によると、ブルートフォース攻撃を検出するのは難しいが、それを緩和する一つの方法は、多要素認証を採用することであることがわかった。

エキスパートからのアドバイス

スティーブ・ムーアは、Exabeamのバイスプレジデント兼チーフ・セキュリティ・ストラテジストで、脅威検知のためのソリューションの推進を支援し、セキュリティ・プログラムの推進や侵害対応について顧客にアドバイスを行っています。The New CISO Podcast」のホストであり、Forbes Tech Councilのメンバー、ExabeamのTEN18の共同創設者でもあります。

私の経験から、MITRE ATT&CKと PRE-ATT&CK のフレームワークをうまく使って組織の防御を強化するためのヒントを紹介しよう:

ATT&CKと行動分析を組み合わせる

ATT&CKの行動データをユーザーおよびエンティティの行動分析(UEBA)に活用しましょう。異常なログインや機密データへのアクセスなど、通常のユーザー行動からの逸脱を検出することは、既知の攻撃手法と対応付けることで容易になります。

一般的な脅威テクニックに基づく優先順位付け

ATT&CK の手口頻度データを使用して、その業界の敵対者が最も頻繁に使用する手口に対する防御の優先順位を決定します。例えば、個人情報窃盗の標的となることが多い業種であれば、まずクレデンシャル・アクセス・テクニックに関する防御を強化することに重点を置く。

ATT&CK テクニックに基づく脅威ハンティングの自動化

Exabeam Threat Hunterのようなツールを活用して、特定のATT&CK手法に沿ったクエリを自動化します。特権の昇格や横移動などの不審なアクティビティに対するクエリを自動化することで、プロアクティブな脅威検知が向上します。

PRE-ATT&CKを活用した早期脅威対策

PRE-ATT&CKマトリックスを活用して、インフラストラクチャのセットアップやドメイン登録など、敵の準備の兆候を早期に検出します。これらの活動を監視することで、攻撃がネットワークに到達する前に防ぐことができます。

ATT&CKをSOCのワークフローに組み込む

アラートのトリアージからインシデント対応のプレイブックまで、ATT&CKのテクニックをSOCの日常業務に組み込みましょう。これにより、チームは標準化されたアプローチで脅威に対応し、検知率と一貫性を向上させることができます。

MITRE PRE-ATT&CK の使用

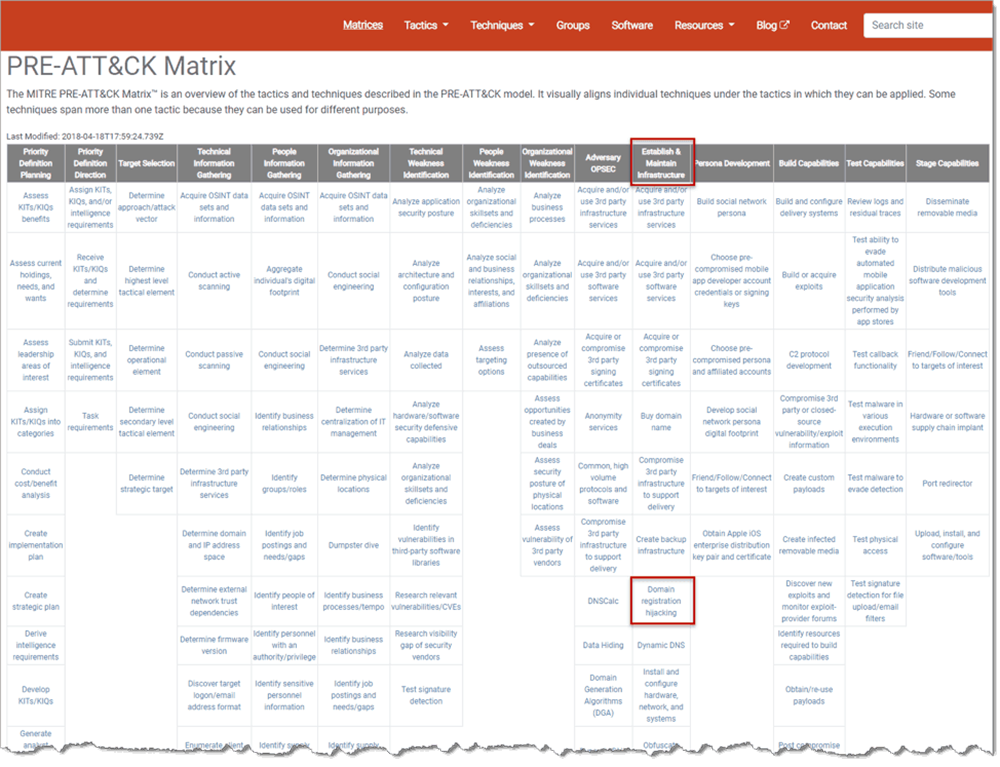

攻撃の前に起こる行動について学ぶことに興味があるなら(そして敵対者の一歩先を行きたいなら、そうすべきだ)、PRE-ATT&CKmatrixを研究することができる。

プレアタックは、敵がネットワークに侵入する前に攻撃を防ぐことに重点を置いています。PRE-ATT&CKマトリックスでは、次のような質問に答えることができます:

- 攻撃の標的にされている兆候はありますか?

- よく使われるテクニックは?

- 攻撃が実行される前に可能な限り多くの知見を得るために、どのようにリソースの優先順位をつけるべきか。

PRE-ATT&CKを使えば、攻撃を開始するためによく使われるさまざまな戦術を理解し、その戦術を実行するためのテクニックを発見することができる。

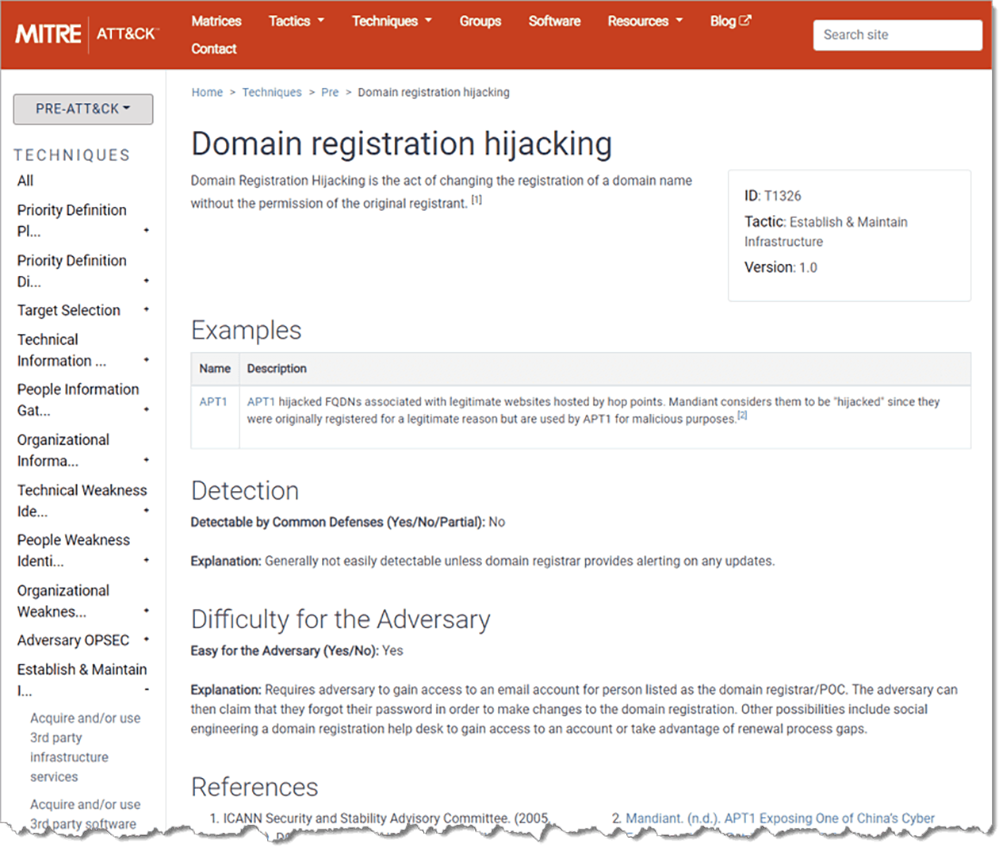

たとえば、戦術のひとつに「インフラの確立と維持」(TA0022)がある。この戦術を掘り下げていくと、その遂行に関連する複数のテクニックが見えてくる。その中に「ドメイン登録ハイジャック」(T1326)がある。

®" class="wp-image-221134"/></p

®" class="wp-image-221134"/></p結果のATT&CKページ(図4)を読むと、この手法が脅威グループAPT1によって実行されたこと、そしてこのような手法は検出が難しいが、敵対者が実行するのは簡単であることがわかる。

®" class="wp-image-221133"/></p

®" class="wp-image-221133"/></pExabeam Threat HunterとATT&CKフレームワークの併用

ATT&CKまたはPRE-ATT&CKマトリックスとExabeam Threat Hunterを併用することで、お客様の環境における攻撃の兆候を見つけることができます。以下は、疑わしい初回アクセス、特権の昇格、横方向への移動、そして顧客情報や知的財産を盗む典型的な攻撃チェーンである流出を調べるために使用できるクエリのサンプルです。これらは網羅的なものではなく、また規定的なリストでもありませんが、手始めにはよいでしょう。

戦術:イニシャル・アクセス(TA0001)

スレットハンターのクエリ

- ユーザーの最初の電子メール・ドメイン

- サービスアカウントによる対話型ログオンの失敗

- サービスアカウントを使用した対話型ログオン

戦術:権限昇格(TA0004)

スレットハンターのクエリ

- 特権アカウントまたはエグゼクティブアカウントへのアカウント切り替え

- 役員資産への非役員ユーザーのログオン

- ユーザーによる特権グループへの異常な追加

戦術ラテラル・ムーブメント(TA0008)

スレットハンターのクエリ

- ソースからのハッシュ攻撃をパスする可能性

- アセットからの最初のアカウント管理活動

- アセットからユーザーへの最初のアカウント管理活動

- 資産への最初のリモート・ログオン

- 30以上の資産にログインしたことのあるサービスアカウント

タクティクス:エクスフィルトレーション(TA0010)

スレットハンターのクエリ

- データ流出の可能性低ランクのウェブサイトに異常な量のデータがアップロードされていた。

- データ流出の可能性:異常な量のデータがウェブにアップロードされていた。

このシリーズにご期待ください。ATT&CKやPRE-ATT&CKとエクサビーム製品との組み合わせ方について、より詳しいチュートリアルをお届けします。

サイバーセキュリティの脅威についてもっと知る:

- 21トップサイバーセキュリティの脅威そして、脅威インテリジェンス

- 情報セキュリティの脅威と対策ツール

- ドライブバイダウンロード:ドライブ・バイ・ダウンロードとは何か?

- サイバー犯罪:サイバー犯罪の種類、事例、そしてビジネスにできること

- MITRE ATT&CKとは?杏用語解説

- ランサムウェアからの防御予防、保護、除去

- トップ5ソーシャル・エンジニアリングのテクニックとその防止策

- 権限昇格検知:高度な攻撃を防ぐ鍵

- SIEMの概念:セキュリティインシデント

その他のMITRE ATT&CK説明者