目次

情報セキュリティ・ポリシーとは何か?

セキュリティの脅威は常に進化しており、コンプライアンス要件はますます複雑になっている。組織は、この2つの課題をカバーするために、包括的な情報セキュリティ・ポリシーを策定しなければならない。情報セキュリティ・ポリシーは、セキュリティ・プログラムの調整と実施、第三者や外部監査人へのセキュリティ対策の伝達を可能にする。

情報セキュリティ・ポリシーが効果的であるためには、次のことが必要である:

- 組織全体のエンドツーエンドのセキュリティプロセスをカバーする

- 強制力があり、実用的であること

- ビジネスニーズや進化する脅威に応じて、定期的に更新する。

- 組織のビジネス目標に集中する

このコンテンツは、情報セキュリティに関するシリーズの一部である。

推奨図書:サイバー脅威インテリジェンスの4つのタイプと効果的な使い方。

情報セキュリティポリシーの重要性

情報セキュリティ・ポリシーは、組織にとって次のようなメリットがある:

- データの完全性、可用性、機密性を促進する -効果的な情報セキュリティポリシーは、データの完全性、可用性、機密性を脅かすベクトルから保護するルールとプロセスを標準化する。

- 機密データの保護 -情報セキュリティポリシーは、知的財産や個人を特定できる情報(PII)などの機密データの保護を優先する。

- セキュリティ・インシデントのリスクを最小化する -情報セキュリティ・ポリシーは、組織が脆弱性とリスクを特定し、軽減するための手順を定義するのに役立つ。また、セキュリティ・インシデント発生時の被害を最小限に抑えるための迅速な対応についても詳述する。

- 情報セキュリティポリシーは、手順を運用するための枠組みを提供する。

- 第三者に対して明確なセキュリティ声明を提供する -情報セキュリティ方針は、組織のセキュリティ態勢を要約し、組織が IT リソースと資産をどのように保護しているかを説明するものである。また、顧客、パートナー、監査人などによる第三者からの情報要求に対して、迅速に対応することができる。

- 規制要件の遵守に役立つ -情報セキュリティポリシーを作成することで、組織は規制要件に関連するセキュリティギャップを特定し、それらに対処することができる。

情報セキュリティポリシーの12の要素

セキュリティ・ポリシーは、ITセキュリティに関連するあらゆるものから、関連する物理的資産のセキュリティに至るまで、望むだけ幅広く、かつその全範囲において強制力のあるものとすることができる。以下のリストは、情報セキュリティ・ポリシーを策定する際の重要な検討事項を示しています。

1.目的

まず、ポリシーの目的を述べる:

- 情報セキュリティに対する全体的なアプローチ、特に組織が採用している標準、セキュリティ要件、ベストプラクティスに触れる。

- ネットワーク、データ、アプリケーション、コンピュータシステムの悪用などの情報セキュリティ侵害を検知し、未然に防ぐ。

- 組織の評判を維持し、倫理的・法的責任と適用されるガバナンスを守る。

- コンプライアンス違反に関する問い合わせや苦情への対応を含め、従業員と顧客の権利を尊重する。

2.聴衆

情報セキュリティポリシーを適用する対象者を定義する。また、ポリシーの適用範囲外となる対象者を指定することもできます(たとえば、セキュリティを個別に管理する別の事業部門のスタッフは、ポリシーの適用範囲外となる場合があります)。

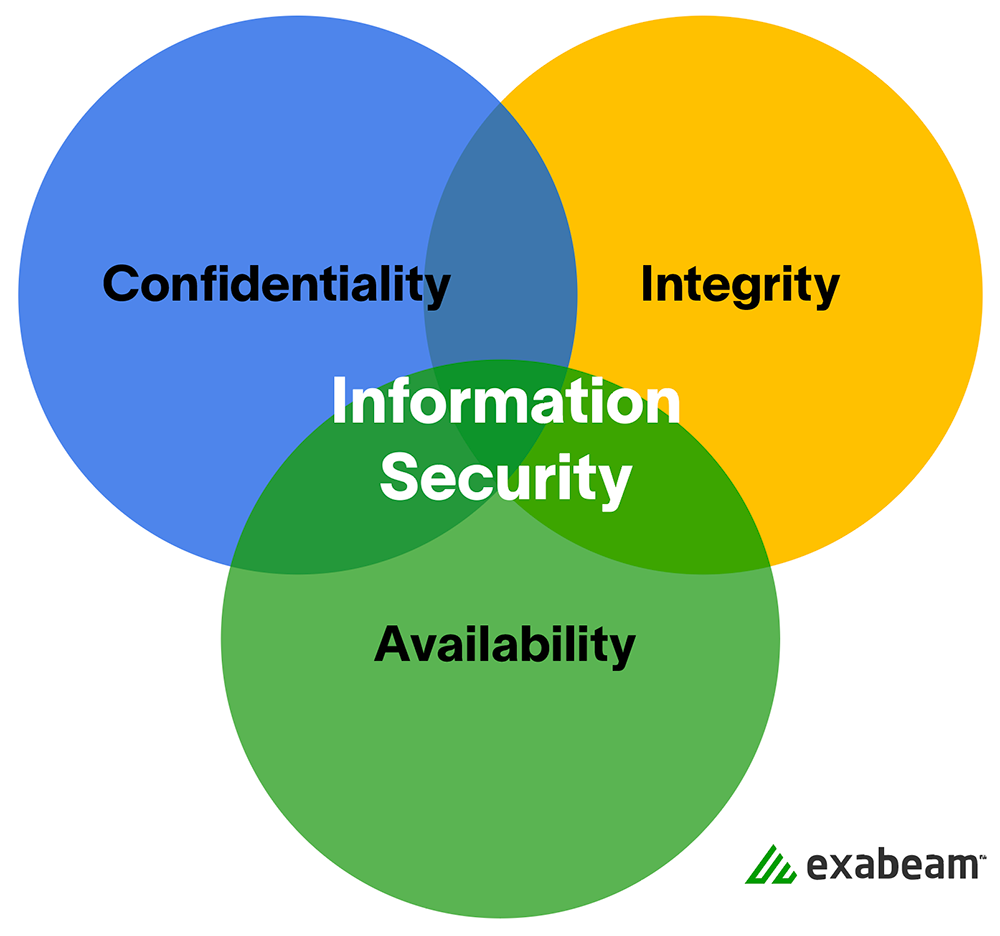

3.情報セキュリティ目標

戦略およびセキュリティに関する明確な目標に合意するよう、経営陣を導く。情報セキュリティは、主に次の3つの目標に重点を置く:

- 機密性-認証され許可された個人のみがデータや情報資産にアクセスできる。

- 完全性-データは無傷で、正確かつ完全であるべきであり、ITシステムは稼働し続けなければならない。

- 可用性-ユーザーは、必要なときに情報やシステムにアクセスできなければならない。

4.権限とアクセス制御ポリシー

- 階層的パターン-シニア・マネジャーが、どのデータを誰と共有するかを決定する権限を持っている場合がある。セキュリティ・ポリシーは、シニア・マネジャーと若手従業員や請負業者とで、異なる条件を定めている場合がある。ポリシーでは、組織の役割ごとにデータとITシステムに対する権限のレベルを概説する必要があります。

- ネットワークセキュリティポリシー -重要なパッチ適用やその他の脅威緩和ポリシーが承認され、実施される。ユーザは、パスワード、生体認証、ID カード、トークンなど、認証が必要な固有のロ グインによってのみ、会社のネットワークやサーバにアクセスできる。すべてのシステムを監視し、すべてのログイン試行を記録する。

5.データの分類

方針は、データを "極秘"、"秘密"、"機密"、"公開 "を含むカテゴリーに分類すべきである。データを分類する目的は以下の通りである:

- どのシステム、どの業務及びアプリケーションが最も機微で管理され ているデータに触れているかを理解し、そのハードウェア及びソフトウェアのセ キュリティ管理を適切に設計する(6.を参照)。

- クリアランスレベルの低い個人が機密データにアクセスできないようにする。

- 重要性の高いデータを保護し、重要性の低いデータには無用なセキュリティ対策を施さない。

6.データサポートとオペレーション

- データ保護規制-個人データやその他の機密データを保存するシステムは、組織基準、ベストプラクティス、業界コンプライアンス基準、関連規制に従って保護されなければならない。ほとんどのセキュリティ基準では、最低限、暗号化、ファイアウォール、マルウェア対策が義務付けられています。

- データバックアップ -バックアップデータを、業界のベストプラクティスに従って、移動中と停止中の両方で暗号化します。バックアップメディアを安全に保管するか、バックアップを安全なクラウドストレージに移動します。

- データの移動-安全なプロトコル経由でのみデータを転送する。ポータブルデバイスにコピーされた情報、またはパブリックネットワーク経由で送信された情報はすべて暗号化する。

7.セキュリティ意識と行動

ITセキュリティ・ポリシーを従業員と共有する。データ保護対策、アクセス保護対策、機密データの分類など、セキュリティの手順や仕組みを従業員に周知するためのトレーニングセッションを実施する。

- ソーシャル・エンジニアリング-ソーシャル・エンジニアリング攻撃(フィッシング・メールや電話による情報提供依頼など)の危険性を特に強調する。そのような攻撃に気づき、防止し、報告する責任を全従業員に負わせる。

- クリーンデスクポリシー -ノートパソコンをケーブルロックで保護する。不要になった機密書類はシュレッダーにかける。書類が悪人の手に渡らないよう、プリンター周りを清潔に保つ。

- 人事部門と協力し、職場内と、組織の資産を使用するリモート従業員の両方で、インターネットをどのように制限すべきかを定義する。YouTubeやソーシャルメディアサイトなどを許可するか。プロキシを使って不要なウェブサイトをブロックする。

8.暗号化ポリシー

暗号化とは、データを暗号化することで、無許可の第三者がデータにアクセスできないようにしたり、隠したりすることです。暗号化することで、保存されているデータを保護したり、場所間の転送を保護し、機密、私的、専有データを確実に秘匿することができます。また、クライアント・サーバー間通信のセキュリティも向上させることができる。暗号化ポリシーは、組織の定義に役立ちます:

- 組織が暗号化しなければならないデバイスとメディア

- 暗号化が必須の場合

- 選択した暗号化ソフトウェアに適用される最低基準

9.データバックアップポリシー

データバックアップポリシーは、データのバックアップコピーを作成するためのルールと手順を定義します。これは、全体的なデータ保護、事業継続、災害復旧戦略の不可欠な要素です。ここでは、データバックアップポリシーの主な機能を説明します:

- 組織がバックアップする必要があるすべての情報を特定する

- バックアップの頻度を決定する。例えば、いつ最初のフルバックアップを実行し、いつ増分バックアップを実行するか。

- バックアップデータを保存するストレージの場所を定義する

- バックアップ管理者やITチームのメンバーなど、バックアップ・プロセスを担当するすべての役割をリストアップします。

10.職員の責任、権利、義務

ユーザアクセスのレビュー、教育、変更管理、インシデント管理、実施、セキュリティポリシーの定期的な更新を実施するスタッフを任命する。セキュリティポリシーの一部として、責任を明確に定義する。

11.システムハードニングベンチマーク

情報セキュリティポリシーは、Linux、Windows Server、AWS、KubernetesのCenter for Information Security(CIS)ベンチマークなど、組織がミッションクリティカルなシステムを堅牢化するために使用するセキュリティベンチマークを参照する必要がある。

12.規制および遵守基準への言及

情報セキュリティ方針は、以下のような、組織に影響を与える規制やコンプライアンス基準に言及すべきである。一般データ保護規則(GDPR)カリフォルニア州消費者プライバシー法(CCPA)、ペイメントカード業界データセキュリティ基準(PCI DSS)サーベンス・オクスリー法(SOX法)医療保険の相互運用性と説明責任に関する法律(HIPAA).

情報セキュリティ・ポリシーを成功に導く9つのベストプラクティス

- 情報とデータの分類 -組織がデータの価値を理解し、データがリスクにさらされているかどうかを判断し、リスクを軽減するためのコントロールを実施するのに役立つ。

- 開発者、セキュリティ担当者、IT 運用担当者は、コンプライアンス要件とセキュリ ティ要件を満たすために協力すべきである。部門間の協力が不足すると、構成ミスにつながる可能性がある。DevSecOps モデルで連携するチームは、ソフトウェア開発ライフサイクル全体を通じてリスク評価と特定を調整し、リスクを低減することができる。

- セキュリティインシデント対応計画 -セキュリティインシデントが発生したときに、適切な是正措置を開始できるようにする。セキュリティインシデント戦略は、脅威への初期対応、優先事項の特定、適切な修正を含むガイドラインを提供する。

- SaaSとクラウドのポリシー -組織に明確なクラウドとSaaSの採用ガイドラインを提供し、統一されたクラウドエコシステムと構成基準(特に開発環境)の基礎を提供することができる。このポリシーは、非効率的な複雑化やクラウドリソースの不適切な使用を軽減するのに役立つ。

- 利用規定(AUP)- 企業リソースの誤用によるデータ漏洩の防止に役立つ。透明性の高いAUPは、会社のテクノロジー・リソースの適切な使用をすべての従業員に徹底させるのに役立ちます。

- アイデンティティとアクセス管理(IAM)規定-IT管理者がシステムやアプリケーションを適切な個人に認可し、従業員に安全なパスワードの使用方法と作成方法を知らせる。シンプルなパスワード・ポリシーは、アイデンティティ・リスクとアクセス・リスクを軽減することができる。

- データセキュリティポリシー-適用されるすべてのガバナンスおよびコンプライアンス規制に従い、組織の技術的運用および許容される使用基準を概説する。

- プライバシー規制 -GDPRやCCPAなどの政府による規制は、エンドユーザーのプライバシーを保護します。ユーザーのプライバシーを保護しない組織は、罰金や罰則、場合によっては裁判沙汰になるリスクがあります。

- 個人用デバイスとモバイル・デバイス -今日では、ほとんどの組織がビジネス・プロセスをクラウドに移行している。従業員がどこからでも、どのデバイスからでも会社のソフトウェア資産にアクセスできるようにしている企業では、ノートパソコンやスマートフォンなどの個人所有のデバイスを通じて脆弱性がもたらされるリスクがあります。個人所有のデバイスを適切にセキュリティ保護するためのポリシーを策定することで、従業員が所有する資産を通じて脅威にさらされることを防ぐことができる。

情報セキュリティについてもっと知る

- 情報セキュリティ(InfoSec):完全ガイド

- 情報セキュリティポリシーの8つの要素

- PCIセキュリティ:PCI準拠への7つのステップ

- クラウドセキュリティ101

- 脅威のハンティングヒントとツール

- ITセキュリティ知っておくべきこと

- サイバーセキュリティのための機械学習サイバー脅威からの次世代保護

- 侵入テストプロセスとツール

その他の情報セキュリティ