Eindämmung von Sicherheitsbedrohungen mit MITRE ATT&CK ®

- 5 minutes to read

Inhaltsverzeichnis

In einem früheren Blogbeitrag habe ich MITRE ATT&CK und die wichtigsten Möglichkeiten erläutert, wie Organisationen es zur Verbesserung ihrer Sicherheit einsetzen können.

Zur Auffrischung: Das MITRE ATT&CK-Framework, -Modell und die Taxonomie bieten einen kategorisierten und strukturierten Katalog von Taktiken (das „Warum“ eines Angriffs) und Techniken (das „Wie“ und manchmal auch das „Was“ eines Angriffs). Die Beziehung zwischen Taktiken und Techniken wird in der ATT&CK-Matrix organisiert und dargestellt. Die Philosophie des ATT&CK-Modells besteht darin, dass Sie diese Bedrohungen und Angriffe verstehen, verhindern und eindämmen können, indem Sie sich auf Ihre Verteidigung gegen dokumentierte Cybersicherheitsbedrohungen konzentrieren und diese priorisieren.

Eine detailliertere Betrachtung der einzelnen Matrizen liefert weitere Informationen und führt schließlich zu einer ATT&CK-Seite mit Beispielen für die Verwendung einer bestimmten Technik durch bekannte Angreifer. Die Einsatzmöglichkeiten von MITRE ATT&CK für Unternehmen reichen von der Gegneremulation und Red Teaming bis hin zur Entwicklung von Verhaltensanalysen und der Bewertung der SOC-Reife.

In diesem Beitrag schaue ich mir an, wie Organisationen die ATT&CK-Website sowie die PRE-ATT&CK-Matrix nutzen können, die sich auf die Verhinderung von Angriffen konzentriert, bevor Gegner die Chance haben, in Ihr Netzwerk einzudringen.

Dieser Inhalt ist Teil einer Serie über MITRE ATT&CK.

Empfohlene Lektüre:UEBA (User and Entity Behavior Analytics): Vollständiger Leitfaden.

Nutzung der ATT&CK-Website

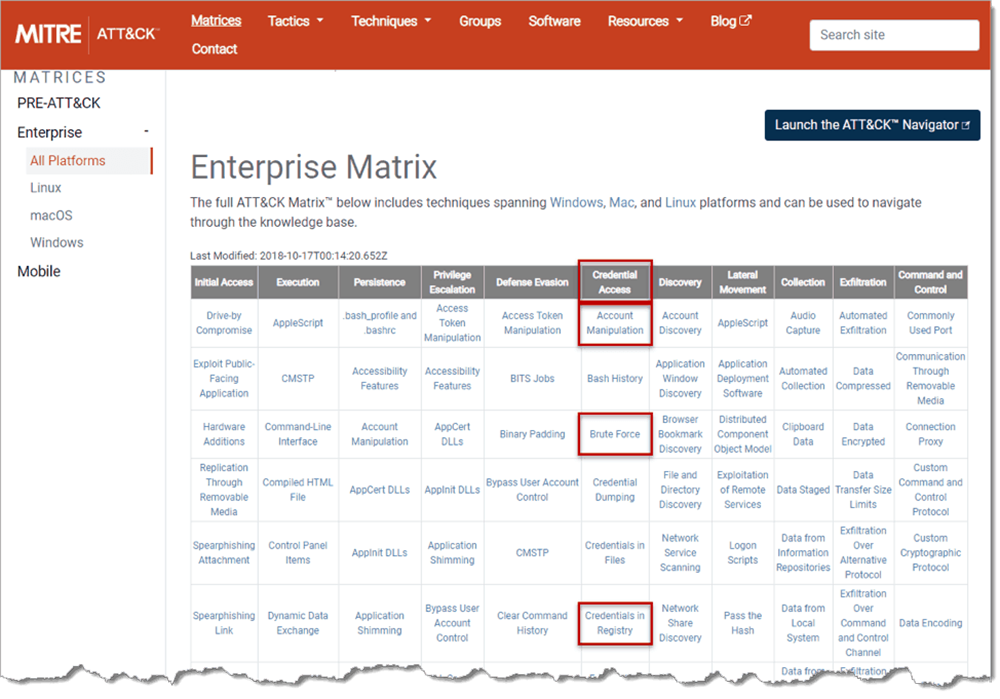

Nehmen wir an, wir möchten die Taktik des Credential Access (TA0006) untersuchen. Diese Taktik kann durch viele Techniken erleichtert werden, darunter Account-Manipulation (T1098), Brute Force (T1110), Anmeldeinformationen in der Registrierung (T1214) und mindestens 15 weitere (Abbildung 1).

®" class="wp-image-221136"/>

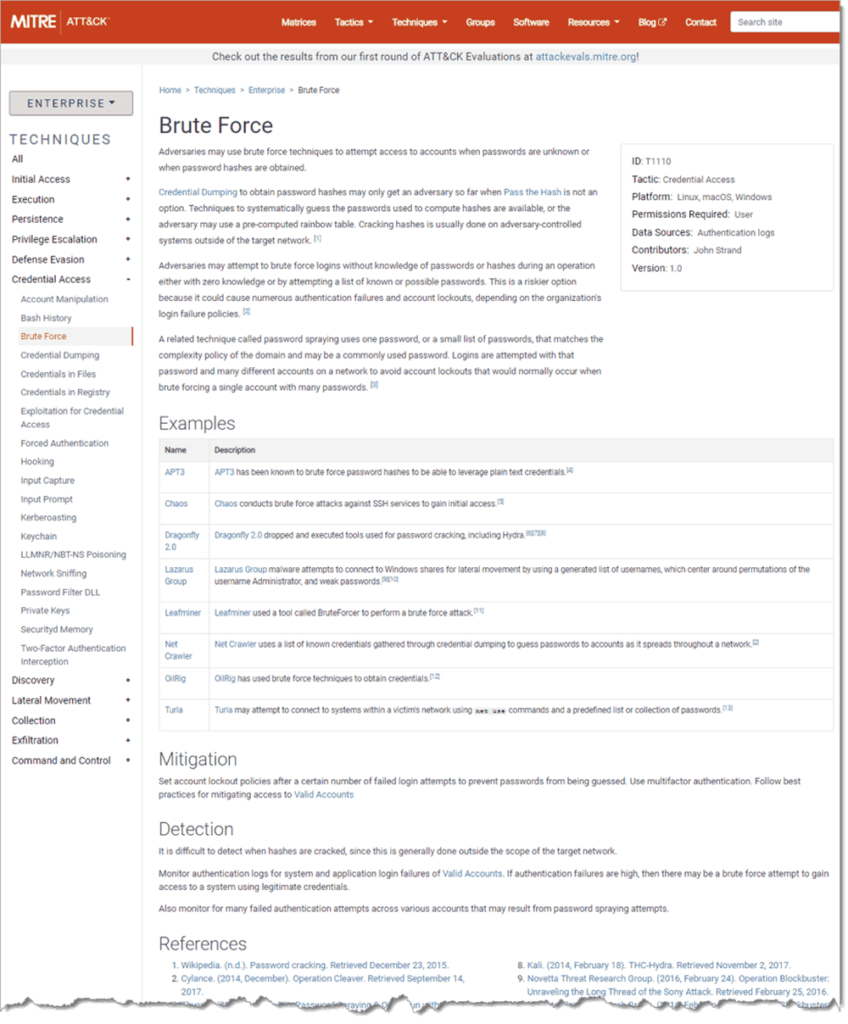

®" class="wp-image-221136"/>Wenn wir uns eine Technik genauer ansehen, beispielsweise Brute Force, erhalten wir einen Überblick über die Technik, sehen mehrere Beispiele der damit verbundenen Bedrohungsakteure und/oder Software, die zur Durchführung dieser Technik verwendet wurde, und erfahren auch mehr über Strategien zur Schadensbegrenzung und -erkennung. Zum Zeitpunkt der Veröffentlichung dieses Blogs berichtet ATT&CK, dass mindestens fünf Bedrohungsakteure und drei Softwareanwendungen an Brute-Force-Angriffen beteiligt waren (Abbildung 2).

®" class="wp-image-221135"/>

®" class="wp-image-221135"/>Beachten Sie, dass die Informationen auf jeder ATT&CK-Seite verknüpfte Quellenangaben enthalten, sodass Sie die Gültigkeit der Daten leicht überprüfen und weitere Details erfahren können.

Den Informationen zur Schadensbegrenzung und Erkennung auf dieser Seite zufolge sind Brute-Force-Angriffe schwer zu erkennen. Eine Möglichkeit, sie abzuschwächen, besteht jedoch in der Verwendung einer Multifaktor-Authentifizierung.

Tipps vom Experten

Steve Moore ist Vice President und Chief Security Strategist bei Exabeam. Er entwickelt Lösungen zur Bedrohungserkennung und berät Kunden zu Sicherheitsprogrammen und der Reaktion auf Sicherheitsverletzungen. Er ist Moderator des „The New CISO Podcast“, Mitglied des Forbes Tech Council und Mitbegründer von TEN18 bei Exabeam.

Meiner Erfahrung nach können Ihnen die folgenden Tipps dabei helfen, die MITRE ATT&CK und PRE-ATT&CK-Frameworks besser zu nutzen, um die Abwehrmaßnahmen Ihres Unternehmens zu stärken:

Kombinieren Sie ATT&CK mit Verhaltensanalysen

Nutzen Sie die Verhaltensdaten von ATT&CK für die Analyse des Benutzer- und Entitätsverhaltens (UEBA). Abweichungen vom normalen Benutzerverhalten, wie z. B. abnormale Anmeldungen oder Zugriffe auf vertrauliche Daten, lassen sich leichter erkennen, wenn sie bekannten Angriffstechniken zugeordnet werden.

Priorisieren Sie basierend auf den vorherrschenden Bedrohungstechniken

Nutzen Sie die Häufigkeitsdaten von ATT&CK, um die Abwehrmaßnahmen gegen die am häufigsten von Angreifern in Ihrer Branche eingesetzten Techniken zu priorisieren. Konzentrieren Sie sich beispielsweise zunächst auf die Stärkung der Abwehrmaßnahmen gegen Zugriffstechniken auf Anmeldeinformationen, wenn Ihre Branche häufig Opfer von Identitätsdiebstahl wird.

Automatisieren Sie die Bedrohungssuche basierend auf ATT&CK-Techniken

Nutzen Sie Tools wie Exabeam Threat Hunter, um Abfragen zu automatisieren, die auf bestimmte ATT&CK-Techniken abgestimmt sind. Die Automatisierung von Abfragen für verdächtige Aktivitäten, wie z. B. Privilegienerweiterung oder Lateral Movement, verbessert die proaktive Bedrohungserkennung.

Nutzen Sie PRE-ATT&CK zur frühzeitigen Bedrohungsprävention

Nutzen Sie die PRE-ATT&CK-Matrix, um frühe Anzeichen von Angriffsvorbereitungen zu erkennen, beispielsweise bei der Einrichtung der Infrastruktur oder der Domänenregistrierung. Durch die Überwachung dieser Aktivitäten können Sie Angriffe verhindern, bevor sie Ihr Netzwerk erreichen.

Integrieren Sie ATT&CK in SOC-Workflows

Integrieren Sie ATT&CK-Techniken in den täglichen Betrieb Ihres SOC, von der Warnmeldungs-Triage bis hin zu Playbooks zur Reaktion auf Vorfälle. So stellen Sie sicher, dass Ihr Team mit einem standardisierten Ansatz auf Bedrohungen reagiert und so die Erkennung und Konsistenz verbessert.

Verwenden von MITRE PRE-ATT&CK

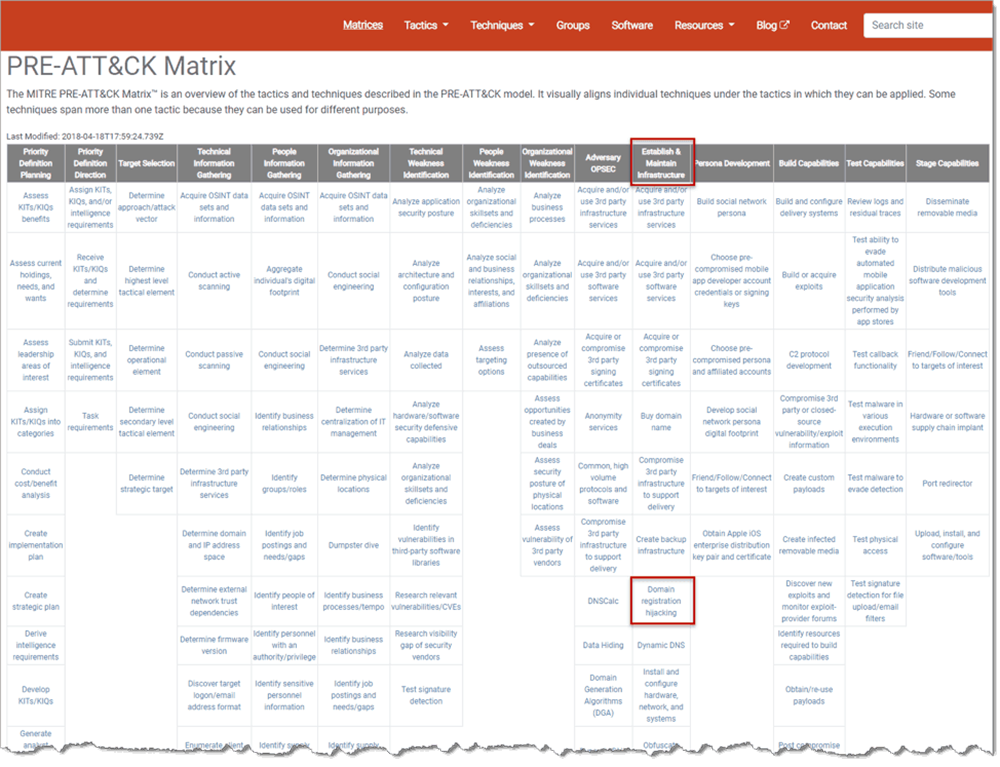

Wenn Sie mehr über die Verhaltensweisen erfahren möchten, die vor einem Angriff auftreten (und das sollten Sie, wenn Sie Ihren Gegnern immer einen Schritt voraus sein möchten), können Sie die PRE-ATT&CK-Matrix studieren.

PRE-ATT&CK konzentriert sich darauf, Angriffe zu verhindern, bevor Angreifer in Ihr Netzwerk eindringen können. Mit der PRE-ATT&CK-Matrix können Sie Fragen wie diese beantworten:

- Gibt es Anzeichen dafür, dass Sie Ziel eines Angriffs sind?

- Welche gängigen Techniken könnten gegen Sie eingesetzt werden?

- Wie sollten Sie Ihre Ressourcen priorisieren, um möglichst viele Erkenntnisse zu gewinnen, bevor ein Angriff durchgeführt wird?

Mithilfe von PRE-ATT&CK können Sie die verschiedenen Taktiken verstehen, die üblicherweise zum Einleiten eines Angriffs verwendet werden, und dann die Techniken entdecken, die zur Ausführung dieser Taktiken geeignet sind.

Eine Taktik besteht beispielsweise darin, eine Infrastruktur aufzubauen und zu warten (TA0022). Bei genauerer Betrachtung dieser Taktik werden mehrere Techniken sichtbar, die mit ihrer Umsetzung verbunden sind. Dazu gehört auch das Entführen von Domänenregistrierungen (T1326).

®" class="wp-image-221134"/>

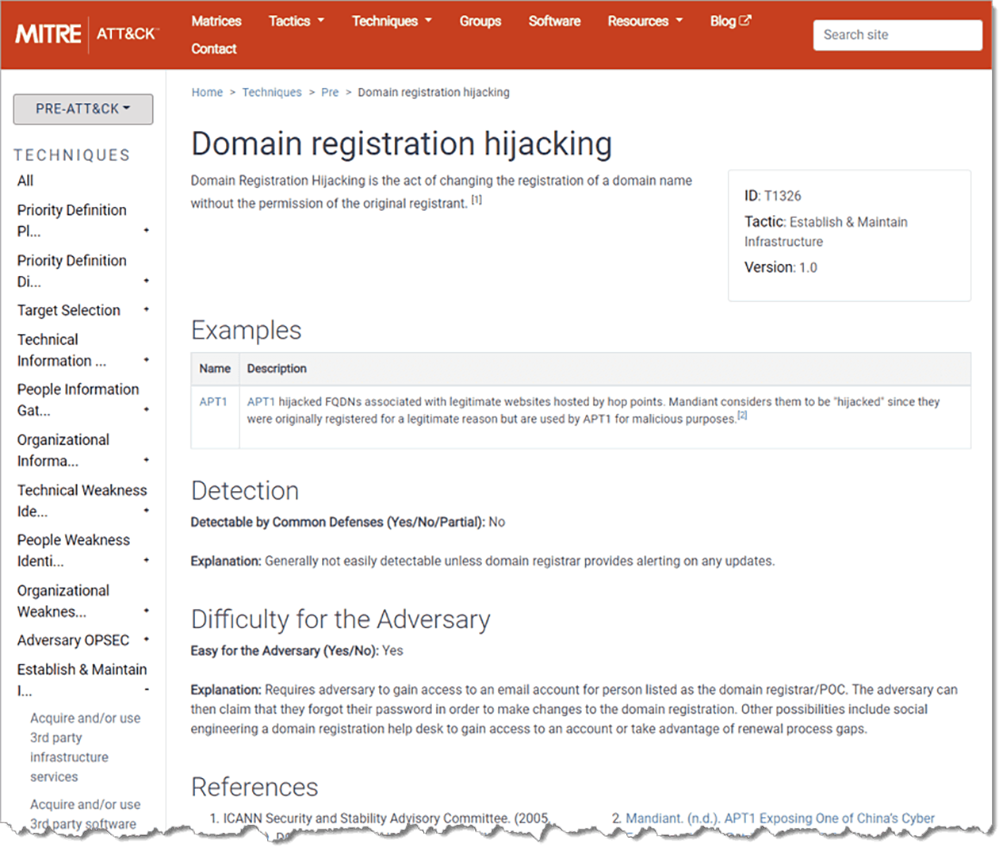

®" class="wp-image-221134"/>Beim Lesen der resultierenden ATT&CK-Seite (Abbildung 4) können wir erkennen, dass diese Technik von der Bedrohungsgruppe APT1 ausgeführt wurde und dass eine solche Technik schwer zu erkennen, für den Angreifer jedoch leicht auszuführen ist.

®" class="wp-image-221133"/>

®" class="wp-image-221133"/>Verwendung von Exabeam Threat Hunter mit dem ATT&CK-Framework

Sie können die ATT&CK- oder PRE-ATT&CK-Matrix zusammen mit Exabeam Threat Hunter verwenden, um in Ihrer Umgebung nach verräterischen Taktiken zu suchen. Nachfolgend finden Sie einige Beispielabfragen, mit denen Sie verdächtige Erstzugriffe, Privilegienerweiterungen, laterale Bewegungen und Exfiltration untersuchen können – eine typische Angriffskette zum Diebstahl von Kundendaten oder geistigem Eigentum. Diese Listen sind weder vollständig noch verbindlich, aber ein guter Ausgangspunkt.

Taktik: Erstzugriff (TA0001)

Threat Hunter-Abfragen:

- Erste E-Mail-Domäne für den Benutzer

- Fehlgeschlagene interaktive Anmeldung durch ein Dienstkonto

- Interaktive Anmeldung mit einem Dienstkonto

Taktik: Privilegieneskalation (TA0004)

Threat Hunter-Abfragen:

- Kontowechsel zu einem privilegierten oder Executive-Konto

- Anmeldung eines nicht-exekutiven Benutzers an einem Executive-Asset

- Ungewöhnliche Hinzufügung zur privilegierten Gruppe durch den Benutzer

Taktik: Laterale Bewegung (TA0008)

Threat Hunter-Abfragen:

- Möglicher Pass-the-Hash-Angriff von der Quelle

- Erste Kontoverwaltungsaktivität vom Vermögenswert

- Erste Kontoverwaltungsaktivität vom Vermögenswert für den Benutzer

- Erste Remote-Anmeldung am Asset

- Dienstkonto, das sich bei mehr als 30 Assets angemeldet hat

Taktik: Exfiltration (TA0010)

Threat Hunter-Abfragen:

- Möglicher Datenexfiltration: Ungewöhnlich große Datenmengen wurden auf Websites mit niedrigem Ranking hochgeladen

- Möglicher Datenexfiltration: Es wurden ungewöhnlich viele Daten ins Internet hochgeladen.

Bleiben Sie dran für weitere Informationen aus dieser Serie. Wir werden einige neue Techniken sowie ausführlichere Tutorials zur Verwendung von ATT&CK und PRE-ATT&CK mit Exabeam-Produkten behandeln.

Erfahren Sie mehr über Cybersicherheitsbedrohungen:

- Die 21 größten Cybersicherheitsbedrohungen und wie Bedrohungsintelligenz helfen kann

- Bedrohungen der Informationssicherheit und Tools zu ihrer Bewältigung

- Drive-By-Downloads: Was sie sind und wie man sie vermeidet

- Cyberkriminalität: Arten, Beispiele und was Ihr Unternehmen dagegen tun kann

- Was ist MITRE ATT&CK: Eine Erklärung

- Abwehr von Ransomware: Prävention, Schutz, Entfernung

- Die 5 häufigsten Social-Engineering-Techniken und wie man sie verhindert

- Erkennung Privilegieneskalation: Der Schlüssel zur Verhinderung komplexer Angriffe

- SIEM-Konzepte: Sicherheitsvorfälle

Weitere Erläuterungen MITRE ATT&CK

Mehr über Exabeam erfahren

Vertiefen Sie Ihr Wissen mit Webinaren, Leitfäden und Analystenberichten.

-

Der Blog

Der Blog

Der fehlende Speicher in Ihrer Sicherheitsarchitektur: Wie Angreifer zustandslose Systeme ausnutzen

-

Der Blog

Der Blog

Der Umstieg: Eine Schritt-für-Schritt-Anleitung zur Migration von On-Premises zu Cloud-nativem SIEM

- Mehr anzeigen