Microsoft Sentinel: 5 Hauptfunktionen, Einschränkungen und Alternativen

- 7 minutes to read

Inhaltsverzeichnis

Was ist Microsoft Sentinel?

Microsoft Sentinel (ehemals Azure Sentinel) ist eine Cloud-native SIEM-Lösung (Security Information and Event Management) und SOAR-Lösung (Security Orchestration Automated Response). Die Lösung lässt sich in Azure-Clouddienste integrieren, bietet Sicherheitsanalysen und unterstützt die Reaktion auf Vorfälle. Sie unterstützt Sicherheitsanalysten bei der Erkennung, Untersuchung und Reaktion auf Bedrohungen.

Die Plattform nutzt KI und maschinelles Lernen zur Datenanalyse. Dies hilft, potenzielle Bedrohungen und Schwachstellen genauer zu identifizieren. Wie bei anderen Plattformen können Nutzer Daten aus verschiedenen Quellen korrelieren, darunter Cloud-Dienste, lokale Systeme und Drittanbieter.

Hauptfunktionen und Fähigkeiten von Microsoft Sentinel

Microsoft Sentinel bietet die folgenden Funktionen zur Unterstützung von Sicherheitsvorgängen.

Dies ist Teil einer Artikelserie zum Thema Informationssicherheit.

1. Datenerfassung und -integration

Microsoft Sentinel unterstützt zahlreiche Konnektoren und ermöglicht die Integration über Cloud-Plattformen wie Azure, AWS und GCP sowie lokale Umgebungen. Diese Funktion soll Transparenz über potenzielle Bedrohungen schaffen. Die Fähigkeit von Sentinel, Protokolle und Signale ohne zusätzliche Infrastrukturinvestitionen zu integrieren, kann für die Sicherheitsüberwachung in unterschiedlichen IT-Umgebungen nützlich sein.

Die von Sentinel erfassten Daten werden normalisiert und angereichert, um die Bedrohungserkennung und Vorfallanalyse zu verbessern. Dieser Prozess umfasst das automatische Markieren, Parsen und Korrelieren von Daten, was die Sicherheitsabläufe optimiert.

2. Bedrohungserkennung und -analyse

Die Bedrohungserkennung in Microsoft Sentinel zielt darauf ab, komplexe Bedrohungen zu identifizieren. Durch Verhaltensanalysen und Anomalieerkennung identifiziert die Plattform ungewöhnliche Aktivitäten und potenzielle Bedrohungen, die mit herkömmlichen Methoden möglicherweise übersehen werden.

Die Analysefunktionen von Sentinel ermöglichen die Erstellung benutzerdefinierter Regeln und Warnmeldungen, in der Hoffnung, dass Unternehmen rechtzeitig über verdächtige Aktivitäten benachrichtigt werden.

3. KI-gestützte Untersuchung

Die KI-gestützten Untersuchungstools von Sentinel vereinfachen die Bedrohungsanalyse und -behebung. Der Einsatz von KI beschleunigt die Untersuchungsphase, indem er potenzielle Einblicke in Angriffsmuster und mögliche Bedrohungsakteure liefert. Die Tools bieten Suchfunktionen, die es Analysten ermöglichen, Warnmeldungen und damit verbundene Vorfälle genauer zu untersuchen.

Darüber hinaus wird künstliche Intelligenz verwendet, um sich wiederholende Aufgaben zu automatisieren, Zeitleisten für Vorfälle zu erstellen und Angriffsvektoren zu visualisieren.

4. Automatisierte Incident Response mit Playbooks

Die automatisierte Reaktion auf Vorfälle in Microsoft Sentinel basiert auf Playbooks, die die Reaktionsbemühungen standardisieren. Diese Playbooks sind Sammlungen von Verfahren, die als Reaktion auf bestimmte Vorfälle automatisch ausgeführt werden. Wie alle Playbooks anderer Anbieter zielen sie darauf ab, Reaktionszeiten zu verkürzen und den menschlichen Eingriff in kritischen Phasen zu minimieren.

Durch Automatisierung können Unternehmen ein höheres Alarmaufkommen bewältigen. Durch die Nutzung vordefinierter Workflows sorgt Sentinel dafür, dass jeder Vorfall einheitlich behandelt wird und gleichzeitig menschliche Fehler reduziert werden.

5. Verhaltensanalyse und Benutzerentitätsverhaltensanalyse (UEBA)

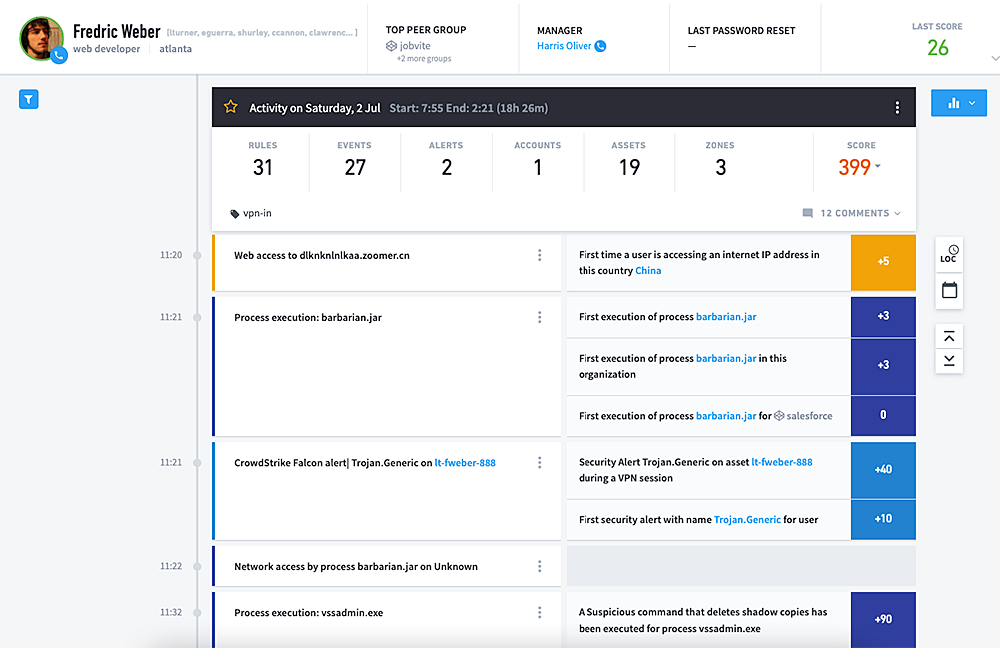

Verhaltensanalysen und UEBA in Microsoft Sentinel konzentrieren sich auf die Identifizierung von Abweichungen vom typischen Benutzerverhalten. Sentinel nutzt diese Analysen, um potenzielle Insider-Bedrohungen, kompromittierte Identitäten und fortgeschrittene, anhaltende Bedrohungen zu erkennen, indem Muster in Benutzeraktivitäten ausgewertet und Anomalien gekennzeichnet werden.

UEBA liefert Kontext zu Benutzeraktionen, indem es Basisaktivitäten zusammen mit aktuellen Verhaltensmetriken analysiert. Dieser Ansatz identifiziert Unregelmäßigkeiten und ermöglicht es Sicherheitsteams, schnell auf potenzielle Sicherheitsverletzungen zu reagieren.

Microsoft Sentinel-Preise

Die Preise für Microsoft Sentinel richten sich nach dem Volumen und Typ der im Azure Monitor Log Analytics-Arbeitsbereich erfassten und gespeicherten Daten. Sentinel unterstützt drei Protokolltypen. Die Kosten variieren je nach Protokolltyp und Speicherdauer.

Analyseprotokolle

Die Analytics-Protokolle von Microsoft sind für die Erfassung wichtiger Sicherheitsdaten und proaktive Überwachung konzipiert und unterstützen auch Abfragen. Benutzer können zwischen zwei Abrechnungsoptionen wählen:

- Pay-as-you-go: Abrechnung mit 4,30 $ pro GB für das Volumen der aufgenommenen Daten.

- Verpflichtungsstufen: Bietet vorhersehbare Kosten und Rabatte basierend auf täglichen Datenlimits. Die Verpflichtungsstufen reichen von 100 GB/Tag für 2,96 USD pro GB (31 % Ersparnis) bis 50.000 GB/Tag für 2,06 USD pro GB (52 % Ersparnis).

Basis- und Zusatzprotokolle

Diese Protokolle sind für Ad-hoc-Untersuchungen bzw. große Datenmengen mit geringer Genauigkeit vorgesehen:

- Der Preis für Basic Logs beträgt 1 $ pro GB

- Zusatzprotokolle kosten 0,15 $ pro GB

- Beide Typen unterstützen im Vergleich zu Analytics-Protokollen nur eingeschränkte Abfragefunktionen.

Zusätzliche Funktionen

Sentinel bietet außerdem:

- Suchaufträge kosten 0,005 $ pro gescanntem GB.

- Die Wiederherstellung historischer Protokolldaten für Hochleistungsabfragen kostet 0,10 $ pro GB und Tag.

- SAP ®-Lösung zur Überwachung von SAP-Anwendungen, Preis: 2 $ pro System-ID (SID) und Stunde.

Kostenlose Testversion und Rabatte

Neue Arbeitsbereiche können in den ersten 31 Tagen kostenlos auf Microsoft Sentinel zugreifen und bis zu 10 GB Daten pro Tag aufnehmen. Bei Vorabkauf von Commit Units erhalten Sie Rabatte von bis zu 25 %.

Einschränkungen von Microsoft Sentinel

Microsoft Sentinel ist zwar eine anerkannte Lösung, weist jedoch einige Einschränkungen auf, die Unternehmen vor der Implementierung berücksichtigen sollten. Diese Einschränkungen wurden von Benutzern der G2-Plattform gemeldet:

- Hohe Kosten bei großen Datenmengen: Die auf der Datenaufnahme basierende Kostenstruktur von Microsoft Sentinel kann zu hohen Kosten führen, insbesondere für Unternehmen, die große Mengen an Sicherheitsdaten verarbeiten. Unvorhersehbare Datenmengen können zudem zu unerwarteten Kostenschwankungen führen.

- Komplexe Benutzeroberfläche: Die Navigation in der Benutzeroberfläche kann eine Herausforderung sein und das Verständnis aller Funktionen erfordert eine gewisse Lernkurve, insbesondere für Benutzer, die neu bei Azure oder Kusto Abfragesprache (KQL) sind.

- Integrationsprobleme mit Nicht-Microsoft-Lösungen: Obwohl Sentinel in Microsoft-Produkte integriert werden kann, kann die Integration mit einigen Drittanbieter- oder älteren Systemen zusätzliche Unterstützung erfordern und weniger effizient sein.

- Leistungsprobleme: Einige Benutzer stellen eine langsame Datenabfragegeschwindigkeit fest, was die Reaktionsfähigkeit in kritischen Szenarien zur Bedrohungserkennung und -reaktion beeinträchtigen kann.

- Falschmeldungen aufgrund von KI-Funktionen: Die KI-gesteuerte Analyse von Sentinel kann bei unzureichender Feinabstimmung eine große Anzahl falscher Meldungen erzeugen, was möglicherweise zu einer Alarmmüdigkeit bei den Sicherheitsteams führt.

- Komplizierte Protokollaufnahme für private Ressourcen: Die Aufnahme von Protokollen aus privaten Ressourcen kann komplex und kostspielig sein, da für die Datenerfassung häufig öffentliche APIs anstelle einer einfachen privaten Verbindung verwendet werden müssen.

- Erforderliches technisches Fachwissen: Das Konfigurieren und Anpassen von Sentinel zur Erfüllung spezifischer Unternehmensanforderungen kann technisches Fachwissen erfordern, was die Einrichtungszeit verlängert und potenzielle Risiken bei der Bereitstellung birgt.

- Eingeschränkte Anpassung und Analyse für bestimmte Protokolle: Die Anpassung der Protokollanalyse, insbesondere für Protokolle aus Quellen wie Syslog, kann eine Herausforderung darstellen, da die Analysefunktionen von Microsoft Sentinel im Vergleich zu anderen SIEM-Tools weniger anpassungsfähig sein können.

Bemerkenswerte Alternativen zu Microsoft Sentinel

1. Exabeam

Exabeam ist ein führender Anbieter von SIEM-Lösungen (Security Information and Event Management) und kombiniert UEBA, SIEM, SOAR und TDIR, um Sicherheitsabläufe zu beschleunigen. Seine Security Operations-Plattformen ermöglichen es Sicherheitsteams, Bedrohungen schnell zu erkennen, zu untersuchen und darauf zu reagieren und gleichzeitig die Betriebseffizienz zu steigern.

Hauptmerkmale:

- Skalierbare Protokollerfassung und -verwaltung: Die offene Plattform beschleunigt das Onboarding von Protokollen um 70 %, sodass keine fortgeschrittenen technischen Kenntnisse mehr erforderlich sind, und gewährleistet gleichzeitig eine nahtlose Protokollaggregation in hybriden Umgebungen.

- Verhaltensanalyse: Verwendet erweiterte Analysen, um normales und abnormales Verhalten zu vergleichen und Insider-Bedrohungen, laterale Bewegungen und komplexe Angriffe zu erkennen, die von signaturbasierten Systemen übersehen werden. Kunden berichten, dass Exabeam 90 % der Angriffe erkennt und darauf reagiert, bevor andere Anbieter sie abfangen können.

- Automatisierte Reaktion auf Bedrohungen: Vereinfacht Sicherheitsvorgänge durch Automatisierung der Vorfallzeitpläne, Reduzierung des manuellen Aufwands um 30 % und Beschleunigung der Untersuchungszeiten um 80 %.

- Kontextbezogene Vorfalluntersuchung: Da Exabeam die Zeitleistenerstellung automatisiert und den Zeitaufwand für Routineaufgaben reduziert, verkürzt sich die Zeit für die Erkennung und Reaktion auf Bedrohungen um über 50 %. Vorgefertigte Korrelationsregeln, Modelle zur Anomalieerkennung und Anbieterintegrationen reduzieren die Anzahl der Warnmeldungen um 60 % und minimieren Fehlalarme.

- SaaS- und Cloud-native Optionen: Flexible Bereitstellungsoptionen bieten Skalierbarkeit für Cloud-First- und Hybridumgebungen und gewährleisten eine schnelle Wertschöpfung für Kunden. Für Unternehmen, die ihr SIEM nicht in die Cloud migrieren können oder wollen, bietet Exabeam ein marktführendes, voll funktionsfähiges und selbst gehostetes SIEM.

- Netzwerktransparenz mit NetMon: Bietet tiefe Einblicke über Firewalls und IDS/IPS hinaus, erkennt Bedrohungen wie Datendiebstahl und Botnet-Aktivitäten und erleichtert die Untersuchung durch flexible Suchfunktionen. Deep Packet Analytics (DPA) basiert außerdem auf der NetMon Deep Packet Inspection (DPI)-Engine, um wichtige Indikatoren für Kompromittierungen (IOCs) zu interpretieren.

Die Kunden Exabeam betonen immer wieder, wie die KI-gestützten Tools für Echtzeittransparenz, Automatisierung und Produktivität die Sicherheitskompetenz des Unternehmens verbessern, überforderte Analysten in proaktive Verteidiger verwandeln und gleichzeitig die Kosten senken und branchenführenden Support bieten.

2. Splunk Enterprise

Splunk Enterprise ist eine Plattform, die Unternehmen verwertbare Erkenntnisse aus ihren Daten liefert. Sie unterstützt Sicherheit, Beobachtbarkeit und Überwachung in allen Umgebungen.

Hauptfunktionen von Splunk Enterprise:

- End-to-End-Datentransparenz: Bietet Transparenz über alle Datenquellen hinweg und ermöglicht die Überwachung vom Rand bis zur Cloud innerhalb einer einheitlichen Plattform.

- Suche und Analyse: Unterstützt eine gründliche Datenexploration, sodass Benutzer verschiedene Datentypen analysieren und Erkenntnisse gewinnen können.

- Benutzerdefinierte Dashboards und Visualisierung: Bietet eine Erfahrung beim Erstellen von Dashboards und ermöglicht benutzerdefinierte Visualisierungen, die Teams dabei helfen können, Erkenntnisse freizusetzen und zu kommunizieren.

- Echtzeit-Datenstreaming: Liefert Daten, um hoffentlich eine schnelle Verarbeitung und Verteilung an Splunk oder andere Ziele zu ermöglichen.

- Skalierbare Datenindizierung: Nimmt Daten im Terabyte-Maßstab aus zahlreichen Quellen auf.

Erfahren Sie mehr in unserem ausführlichen Leitfaden zu Microsoft Sentinel vs. Splunk

3. IBM Security QRadar SIEM

IBM Security QRadar SIEM ist eine SIEM-Lösung (Security Information and Event Management), die Analysten in Security Operations Centern (SOC) mit KI, Bedrohungsinformationen und automatisierter Vorfallkorrelation unterstützt. Sie soll die Alarmhäufigkeit reduzieren, Risiken priorisieren und SOC-Teams mit Warnmeldungen versorgen.

Hauptfunktionen von IBM Security QRadar SIEM:

- KI-gesteuerte Alarmpriorisierung: Verwendet KI zum Bewerten und Priorisieren von Alarmen.

- Automatisierte Vorfallkorrelation: Vereinheitlicht verwandte Warnungen, um Fehlalarme potenziell zu minimieren und die Untersuchungszeit für Sicherheitsteams zu verkürzen.

- Bedrohungsinformationen in Echtzeit: Integriert IBM X-Force Bedrohungsintelligenz, Benutzerverhaltensanalysen und Netzwerkanalysen.

- Sigma-Regeln und föderierte Suche: Unterstützt Open-Source-SIGMA-Regeln für eine nahtlose Bedrohungserkennung sowie föderierte Suche für einen schnellen Zugriff auf verteilte Sicherheitsdaten über verschiedene Plattformen hinweg.

- Analyse des Benutzerverhaltens (UBA): Erkennt ungewöhnliches Benutzerverhalten, um Insider-Bedrohungen und Kontokompromittierungen zu identifizieren.

4. SentinelOne

SentinelOne AI SIEM ist eine Sicherheitsinformations- und Ereignismanagementplattform für das autonomere SOC. Basierend auf dem SentinelOne Singularity Data Lake bietet diese SIEM-Lösung Erkennung, autonomen Schutz und Transparenz in unterschiedlichen Umgebungen, einschließlich Endpunkt-, Cloud-, Netzwerk- und Identitätssystemen.

Hauptfunktionen von SentinelOne AI SIEM:

- KI-gestützte Bedrohungserkennung: Nutzt KI-Algorithmen, um Bedrohungen durch die Analyse von Datensätzen zu erkennen.

- Echtzeit-Sichtbarkeit: Bietet eine einheitliche Konsole mit Sichtbarkeit aller Sicherheitsereignisse.

- Automatisierte Reaktion auf Vorfälle: Bietet automatisierte Playbooks für die Reaktion auf Vorfälle, reduziert den manuellen Aufwand und bewältigt Bedrohungsszenarien.

- Offenes Ökosystem: Unterstützt die Aufnahme von Erstanbieter- und Drittanbieterdaten mit nativer Unterstützung für das Open Cybersecurity Schema Framework (OCSF) und Integration mit verschiedenen Sicherheits-Stacks.

- Hyperautomatisierung: Ersetzt herkömmliche SOAR-Workflows und ermöglicht SentinelOne die autonome Ausführung wiederkehrender Sicherheitsaufgaben.

5. Rapid7 InsightIDR

Rapid7 InsightIDR ist ein Cloud-natives SIEM-Tool, das hybride und Cloud-First-Umgebungen unterstützt. Mit Fokus auf Geschwindigkeit, Skalierbarkeit und umsetzbarer Bedrohungserkennung unterstützt es Unternehmen bei der Vereinfachung von Bedrohungserkennung, Vorfallreaktion und Sicherheitsmanagement.

Hauptfunktionen von Rapid7 InsightIDR:

- KI-gesteuerte Verhaltenserkennung: Verwendet Verhaltensanalysen und Bedrohungsinhalte, um verdächtige Aktivitäten zu erkennen und darauf aufmerksam zu machen, und bietet so Einblicke in potenzielle Bedrohungen.

- Einheitliche Sichtbarkeit der Angriffsfläche: Kombiniert Endpunkt-, Benutzer- und Netzwerkdaten in einer einzigen Ansicht, sodass Teams ihre Umgebung überwachen können.

- Kontextreiche Untersuchungszeitleisten: Präsentiert Angriffszeitleisten mit Kontext zu Angriffstechniken, betroffenen Ressourcen und empfohlenen Reaktionen.

- Cloud-fähige Skalierbarkeit: Entwickelt für Cloud-First- und Hybridumgebungen, skaliert mit dem Unternehmenswachstum und unterstützt agile Entwicklung, SaaS-Einführung und digitale Transformation.

- Eingebettete Bedrohungsinformationen und MITRE ATT&CK-Ausrichtung: Integriert eine Erkennungsbibliothek, die dem MITRE ATT&CK-Framework zugeordnet ist.

Abschluss

Microsoft Sentinel bietet eine Cloud-native SIEM- und SOAR-Lösung, die sich in verschiedene Datenquellen integrieren lässt, die Bedrohungserkennung verbessert und automatisierte Reaktionen durch Playbooks unterstützt. Zu den Einschränkungen zählen hohe Kosten für die Aufnahme großer Datenmengen und Herausforderungen bei der Integration in Nicht-Microsoft-Systeme. Zu den Vorteilen zählen hingegen Flexibilität und Skalierbarkeit. Bei der Auswahl einer Sicherheitsmanagementlösung sollten Unternehmen ihre Anforderungen, die Komplexität der Datenumgebung und die Integrationsanforderungen berücksichtigen.

Weitere Leitfäden zu wichtigen Themen der Informationssicherheit finden Sie hier.

Gemeinsam mit unseren Content-Partnern haben wir ausführliche Leitfäden zu verschiedenen anderen Themen verfasst, die Ihnen auch bei der Erkundung der Welt vonInformationssicherheit.

SIEM-Tools

Autor: Exabeam

- [Leitfaden] SIEM-Tools: Top 5 SIEM-Plattformen, Funktionen, Anwendungsfälle und Gesamtbetriebskosten

- [Leitfaden] Top 5 der kostenlosen Open Source SIEM-Tools [Aktualisiert 2025]

- [Leitfaden] Beste SIEM-Lösungen: Top 10 SIEM-Systeme und wie man sie 2025 auswählt

Bot-Schutz

Autor: Radware

- [Leitfaden] Bot-Schutz: Angriffsbeispiele und 8 Möglichkeiten zur Verteidigung Ihres Netzwerks

- [Leitfaden] Was ist ein Botnetz? Arten, Beispiele und 7 Abwehrmaßnahmen

- [Produkt] Radware KI-gestützter Bot-Schutz | Umfassendes Bot-Management

Anwendungssicherheit

Autor: Oligo

- [Leitfaden] Was ist Application Detection and Response (ADR)? Leitfaden 2025

- [Leitfaden] Anwendungssicherheit im Jahr 2025: Bedrohungen, Lösungen und Best Practices

- [Blog] Kritische RCE-Schwachstellen in OpenSSH (CVE-2024-6387, CVE-2024-6409) – Erkennen und Abschwächen

- [Produkt] Oligo | Anwendungssicherheit und Risikoerkennung in Echtzeit

Weitere Erläuterungen zu Microsoft Sentinel

Erfahren Sie mehr über Exabeam

Informieren Sie sich über die Exabeam-Plattform und erweitern Sie Ihr Wissen zur Informationssicherheit mit unserer Sammlung von Whitepapers, Podcasts, Webinaren und mehr.

-

Der Blog

Der Blog

Das Unsichtbare sehen: Visualisierung und Schutz der KI-Agenten-Aktivität mit Exabeam und Google

-

Der Blog

Der Blog

Exabeam wurde im Gartner ® Magic Quadrant™ für Sicherheitsinformationen und Event Management 2025 zum sechsten Mal als führend eingestuft.

- Mehr anzeigen