So finden Sie böswillige Insider: Bekämpfung von Insider-Bedrohungen mithilfe von Verhaltensindikatoren

- 5 minutes to read

Inhaltsverzeichnis

Insider-Bedrohungen sind heimtückisch. Da sie in Ihrem Netzwerk agieren, Zugriff auf kritische Systeme und Ressourcen haben und bekannte Geräte verwenden, sind sie oft nur schwer zu erkennen.

Um einen detaillierten Einblick in die Verwendung von EDR und UEBA der nächsten Generation für eine umfassende Verteidigung gegen Insider-Bedrohungen zu erhalten, sehen Sie sich dieses Exabeam-Webinar mit Cybereason an.

Hier ist eine Zusammenfassung des Webinars mit fünf wichtigen Informationen zu Insider-Bedrohungen

Dieser Inhalt ist Teil einer Reihe über Insider-Bedrohungen.

Empfohlene Lektüre: Sicherheitsanalyse von Big Data: Vergangenheit, Gegenwart und Zukunft.

1) Die zwei Arten von Insider-Bedrohungen

Eine Insider-Bedrohung geht von Personen aus, die mit der Arbeit im Netzwerk einer Organisation betraut sind. Es gibt zwei Arten:

- Kompromittierter Insider– Ein externer Akteur, der die gehackten Anmeldeinformationen eines Insiders nutzt, um Zugriff auf Ihre Systeme zu erhalten. Unentdeckt und erfolgreich kann dieser Hacker eine langfristige, fortgeschrittene, anhaltende Bedrohung (Advanced Persistent Threat, APT) darstellen, indem er sich heimlich und kontinuierlich in Ihr Unternehmen einhackt.

- Böswilliger Insider– Ein Mitarbeiter, Auftragnehmer, Partner oder eine andere vertrauenswürdige Person, der ein gewisses Maß an Zugriff auf Ihre Systeme gewährt wurde. Diese Person könnte mithilfe Ihrer Daten oder Ihres Netzwerks eine zweite Einnahmequelle erschließen, Ihr Unternehmen sabotieren oder Ihr geistiges Eigentum stehlen.

2) Warum sind Insider-Bedrohungen so schwer zu erkennen?

Es ist notwendig, legitimen Benutzern Zugriff auf die Ressourcen zu gewähren, die sie für ihre Arbeit benötigen, sei es E-Mail, Cloud-Dienste oder Netzwerkressourcen. Und natürlich müssen einige Mitarbeiter Zugriff auf vertrauliche Informationen wie Finanzdaten, Patente und mehr haben.

Insider-Bedrohungen sind schwer zu erkennen, da sie legitime Anmeldeinformationen und bekannte Computer verwenden und die von Ihnen erteilten Berechtigungen ausnutzen. Bei vielen Sicherheitsprodukten erscheint ihr Verhalten normal und löst keine Alarme aus.

Das Erkennen dieser Bedrohungen wird noch komplizierter, wenn der Angreifer eine laterale Bewegung durchführt und seine Anmeldeinformationen, IP-Adresse oder Geräte ändert, um seine Spuren zu verwischen und auf hochwertige Ziele zuzugreifen.

Lesen Sie unsere ausführliche Erklärung zum Erkennen von Insider-Bedrohungen.

3) Wie häufig sind Insider-Bedrohungen?

Insider-Bedrohungen sind nicht nur unglaublich häufig, sie bleiben auch oft lange Zeit unentdeckt.

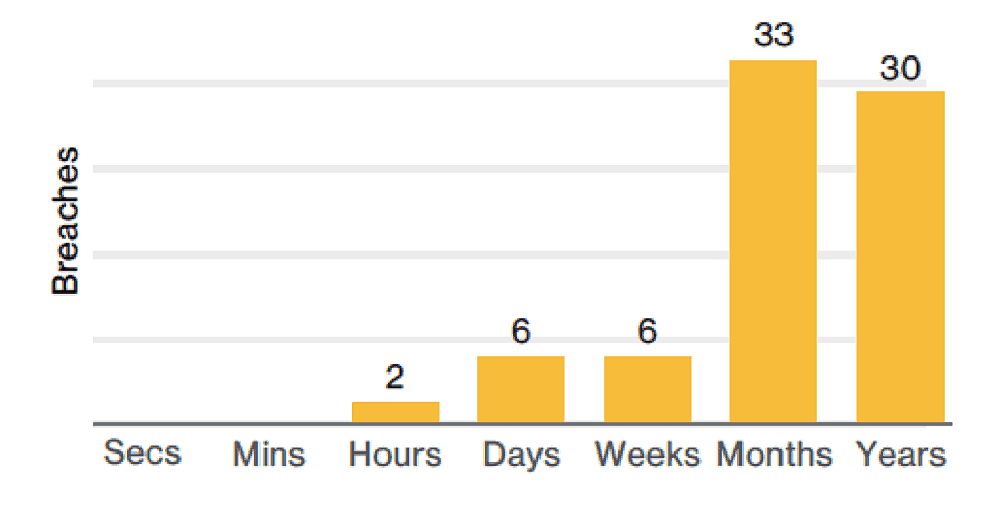

Laut dem VDBIR-Bericht des letzten Jahres dauerte es bei 39 % der von ihnen untersuchten böswilligen Insider-Datenlecks Jahre, bis sie entdeckt wurden, und bei 42 % dauerte es Monate.

Tipps vom Experten

Steve Moore ist Vice President und Chief Security Strategist bei Exabeam. Er entwickelt Lösungen zur Bedrohungserkennung und berät Kunden zu Sicherheitsprogrammen und der Reaktion auf Sicherheitsverletzungen. Er ist Moderator des „The New CISO Podcast“, Mitglied des Forbes Tech Council und Mitbegründer von TEN18 bei Exabeam.

Meiner Erfahrung nach können Ihnen die folgenden Tipps dabei helfen, Insider-Bedrohungen mithilfe von Tools wie UEBA und EDR der nächsten Generation besser zu erkennen und zu verhindern:

Kombinieren Sie UEBA mit Endpunkterkennung

Kombinieren Sie User and Entity Behavior Analytics (UEBA) mit erweiterten Endpoint Detection and Response (EDR)-Tools. UEBA kennzeichnet Anomalien im Benutzerverhalten, während EDR endpunktspezifische Indikatoren erkennt. So erhalten Sie einen vollständigen Überblick über Benutzeraktivität und Gerätesicherheit.

Einrichten einer Risikobewertung für anomales Verhalten

Implementieren Sie ein Risikobewertungsmodell, das Punkte für ungewöhnliches Verhalten wie Privilegienerweiterung, laterale Bewegungen oder Datenexfiltration vergibt. Dieses Modell sollte sich dynamisch an die typische Aktivität jedes Benutzers anpassen, sodass Sie verdächtige Fälle schneller eskalieren können.

Überwachen Sie laterale Bewegungen auf Netzwerkebene

Nutzen Sie die Netzwerkverkehrsanalyse zusammen mit UEBA, um laterale Bewegungen zu erkennen, bei denen ein Insider oder ein kompromittiertes Konto die Maschine oder IP-Adresse wechselt. Dies hinterlässt oft subtile Spuren, die von einfachen Überwachungstools übersehen werden können.

Nutzen Sie Scheinkonten, um Insider zu ködern

Erstellen Sie Scheinkonten mit hohen Berechtigungen, aber ohne echten Zugriff auf vertrauliche Daten. Diese Konten können als Honigfallen für böswillige Insider oder kompromittierte Konten dienen und Sicherheitsteams alarmieren, wenn versucht wird, sie zu verwenden.

Korrelieren Sie physisches und digitales Verhalten

Verfolgen Sie physische Zugriffe, wie z. B. Badge-In-Ereignisse, und korrelieren Sie diese mit digitalen Aktionen. Beispielsweise kann ein Insider, der sich von ungewöhnlichen Orten oder außerhalb der Geschäftszeiten in kritische Systeme einloggt, auf eine Bedrohung hinweisen.

Einsatz von maschinellem Lernen zur Erkennung von Privilegienerweiterungen

Verwenden Sie Machine-Learning-Modelle, um anomale Rechteausweitungen zu erkennen. Dazu gehören das Erstellen neuer Administratorkonten, der Wechsel zwischen Konten oder die Ausweitung von Berechtigungen über kurze Zeiträume, die auf Insider-Bedrohungen hinweisen können.

4) Verhaltensweisen, die auf mögliche Insider-Bedrohungen hinweisen

Insider-Bedrohungen treten in der Regel über einen längeren Zeitraum und über mehrere Netzwerkressourcen hinweg auf. Sie können sie finden, wenn Sie wissen, wo Sie suchen müssen.

Hier sind fünf Verhaltensindikatoren:

- Anomale Privilegieneskalation– Dazu gehört das Erstellen neuer privilegierter oder administrativer Konten und der anschließende Wechsel zu diesem Konto, um Aktivitäten auszuführen oder Anwendungsschwachstellen oder -logik auszunutzen, um den Zugriff auf ein Netzwerk oder eine Anwendung zu erweitern.

- C2-Kommunikation– Jeglicher Datenverkehr oder jegliche Kommunikation mit einer bekannten Command-and-Control-Domäne oder IP-Adresse. Es gibt, wenn überhaupt, nur sehr wenige legitime Gründe für den Zugriff von Mitarbeitern auf diese Standorte.

- Datenexfiltration– Diese kann digital oder physisch erfolgen. Im digitalen Bereich können sensible Informationen wie geistiges Eigentum, Kundenlisten oder Patente auf Wechseldatenträger kopiert, an E-Mails angehängt oder in die Cloud übertragen werden. Das übermäßige Drucken von Dokumenten mit Standardnamen wie „document1.doc“ durch einen Benutzer ist ein ungewöhnliches Verhalten, das auf Datendiebstahl hindeuten kann.

- Schnelle Datenverschlüsselung– Das schnelle Scannen und anschließende Verschlüsseln und Löschen von Dateien kann auf einen Ransomware-Angriff hinweisen. Ransomware stammt in der Regel von einem kompromittierten Insider, kann aber auch von betrügerischen, böswilligen Insidern ausgeführt werden.

- Laterale Bewegung– Das Wechseln von Benutzerkonten, Computern oder IP-Adressen (auf der Suche nach wertvolleren Assets) ist ein häufiges Verhalten bei Insider-Angriffen. Dies ist schwer zu erkennen, da es verteilt ist und in der Regel nur schwache Hinweise in den Protokollen verschiedener isolierter Sicherheitstools hinterlässt.

Lesen Sie unsere ausführliche Erklärung zum Erkennen von Insider-Indikatoren.

5) Wie können Sie Insider-Bedrohungen zuverlässiger erkennen?

Für eindimensionale Angriffe der Vergangenheit, wie SQL-Injection, waren Signaturen oder Korrelationsregeln oft ein wirksames Mittel zur Erkennung. Heute verweben Insider-Angriffe mehrere Identitäten und Maschinen zu einem verworrenen Netz. Diese Angriffe betreffen vertrauenswürdige Parteien und dauern Monate oder Jahre. Für diese langwierigen Angriffe ist es nicht möglich, einen ausreichenden Auslöser oder eine ausreichende Signatur zu erstellen. Insider-Bedrohungen können jedoch auf andere Weise erkannt werden: durch Verhaltensanalyse.

Geben Sie UEBA ein – Benutzer- und Entitätsverhaltensanalyse

UEBA erkennt Bedrohungen mithilfe von Data Science und maschinellem Lernen. Das System ermittelt das normale Verhalten von Maschinen und Menschen und findet dann riskante und anomale Aktivitäten, die von dieser Norm abweichen. Jedes Mal, wenn anomales Verhalten erkannt wird, werden Risikopunkte zu einem Risiko-Score hinzugefügt, bis der Benutzer oder die Maschine einen Schwellenwert überschreitet und zur Überprüfung an einen Sicherheitsanalysten weitergeleitet wird.

Warum ist dieser Ansatz effektiver?

- Kontext– Durch die Abbildung der normalen Arbeitsweise eines Benutzers oder einer Maschine wird berücksichtigt, was für diesen Benutzer normal ist. Im Marketingbereich unterscheiden sich die Aktivitäten von denen eines Mitarbeiters in der Buchhaltung. Die von UEBA erstellte Basislinie berücksichtigt diesen Kontext und trägt so zur verbesserten Erkennungsgenauigkeit bei.

- Ganzheitliche Analyse– UEBA kann Daten aus Sicherheitstools aller Art erfassen und zusammen mit anderen Kontextdaten wie Active Directory oder CMDB modellieren. So erhalten Sie einen Gesamtüberblick über einen Angriff und nicht nur einzelne Teile eines größeren Puzzles.

- Zukunftssicher– UEBA sucht nach Anomalien, selbst wenn der Angriff noch nie zuvor beobachtet wurde. Das bedeutet, dass keine neuen Signaturen erforderlich sind oder ständig Regelsätze erstellt und aktualisiert werden müssen.

Erfahren Sie mehr über Insider-Bedrohungen:

- Was ist eine Insider-Bedrohung? Verstehen Sie das Problem und entdecken Sie 4 Verteidigungsstrategien

- Indikatoren für Insider-Bedrohungen: Den Feind im Inneren finden

- So finden Sie böswillige Insider: Bekämpfung von Insider-Bedrohungen mithilfe von Verhaltensindikatoren

- Krypto-Mining: Eine potenzielle Insider-Bedrohung, die in Ihrem Netzwerk verborgen ist

Mehr über Exabeam erfahren

Vertiefen Sie Ihr Wissen mit Webinaren, Leitfäden und Analystenberichten.

-

Whitepaper

Strengthening Threat Detection and Investigation With Network Traffic Analysis

- Mehr anzeigen