Bekämpfung bösartiger Insider-Bedrohungen mit Data Science

- 5 minutes to read

Inhaltsverzeichnis

Einer der Hauptvorteile einer SIEM-Plattform (Security Information and Event Management) mit UEBA (User and Entity Behavior Analytics) ist die Möglichkeit, Sicherheitsfälle zu lösen, ohne Datenwissenschaftler sein zu müssen. Die Plattform maskiert die zugrunde liegende Komplexität der Datenwissenschaft, sodass sich die Mitarbeiter des Security Operations Center (SOC) auf den Schutz des Unternehmens vor Angriffen konzentrieren können. Wenn Sie sich jedoch gefragt haben, was genau hinter der Haube steckt, bietet dieser Artikel einen umfassenden Überblick darüber, wie Exabeam Security Management Platform (SMP) Datenwissenschaft nutzt, um einen der wichtigsten und schwer fassbarsten Anwendungsfälle zu lösen: die Erkennung von Insider-Bedrohungen.

Insider sind Personen, denen das Unternehmen vertraut – Mitarbeiter oder Dritte, wie etwa Auftragnehmer. Sabotieren sie Geschäftsabläufe oder stehlen geistiges Eigentum oder vertrauliche Daten, können die finanziellen, regulatorischen und rufschädigenden Folgen gravierend sein. Das große Problem für SOCs besteht darin, dass Insider zur Nutzung von IT-Ressourcen berechtigt sind. Herkömmliche Sicherheitstools, die veraltete Korrelationsregeln verwenden, bieten kaum Erkennungskraft, um zu erkennen, ob scheinbar autorisierte Aktionen einer Person böswillige Absichten haben.

Die inhärenten Einschränkungen statischer Korrelationsregeln haben IT-Sicherheits- und Managementlösungen in Richtung maschinelles Lernen (ML) verlagert. Dieser Ansatz identifiziert böswillige Insider-Aktivitäten, indem er die enorme Menge verfügbarer Betriebs- und Sicherheitsprotokolldaten in Verbindung mit Datenanreicherung nutzt. Die Sicherheitsbranche nennt diesen datenorientierten Ansatz „User and Entity Behavior Analytics“ (UEBA). Sehen wir uns einige Aspekte der Nutzung von Data Science zur Bewältigung des Anwendungsfalls böswilliger Insider-Bedrohungen an.

Dieser Inhalt ist Teil einer Reihe über Insider-Bedrohungen.

Empfohlene Lektüre:Security Big Data Analytics: Vergangenheit, Gegenwart und Zukunft.

Einsatz statistischer Analysen zur Anomalieerkennung

Für den Anwendungsfall böswilliger Insider-Bedrohungen verwendet Exabeam eine Methode des unüberwachten Lernens, um das normale Verhalten eines Benutzers zu profilieren und auf Abweichungen aufmerksam zu machen. Diese Technik wird verwendet, da das mit Insider-Bedrohungen verbundene Datenvolumen gering ist und herkömmliches überwachtes maschinelles Lernen für genaue Ergebnisse deutlich größere Datenmengen benötigt. Unüberwachtes Lernen basierend auf Statistiken und Wahrscheinlichkeitsanalysen ist das wichtigste technische Mittel zur Implementierung von UEBA.

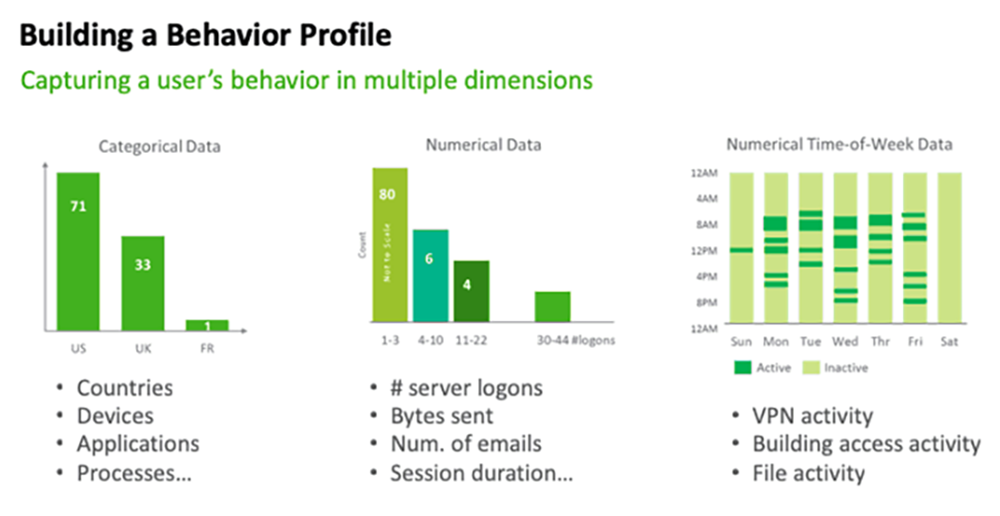

Mithilfe statistischer Analysen kann unsere UEBA-Lösung die Normalität von Ereignissen profilieren. Beispiele für drei Arten profilierter Daten sind in Abb. 1 als Histogramme dargestellt. Ereignisse mit hoher Wahrscheinlichkeit, die aus profilierten Histogrammen oder Clusteranalysen ermittelt wurden, gelten als harmlos. Ausreißer mit geringer Wahrscheinlichkeit sind anomal und korrelieren mit Sicherheitsereignissen. Es ist, als würde ein SOC-Analyst manuell Unmengen von Protokolldaten durchforsten und versuchen, einen Sinn zu finden. Die Maschine kann jedoch mehr Daten automatisch, schneller und mit hoher Genauigkeit analysieren. Statistiken und Wahrscheinlichkeitsanalysen bilden die Grundlage für UEBAs Identifizierung von normalem Verhalten – und Abweichungen, die anormales und potenziell böswilliges Verhalten von Insidern aufdecken.

Ableitung kontextbezogener Informationen für Netzwerkintelligenz

Kontextinformationen bestehen aus beschrifteten Attributen und Eigenschaften von Netzwerkbenutzern und -entitäten. Diese Informationen sind wichtig, um das Risiko anomaler Ereignisse einzuschätzen und Warnmeldungen zu selektieren und zu überprüfen.

Beispiele für Anwendungsfälle der Kontextableitung sind die Schätzung von Servicekonten, die Kontoauflösung und die Identifizierung persönlicher E-Mail-Adressen. Servicekonten werden für die Verwaltung von Assets und Rechten verwendet und sind daher aufgrund ihrer höheren Berechtigungen für böswillige Insider wertvoll. In großen IT-Umgebungen werden Servicekonten jedoch selten verfolgt. Servicekonten und allgemeine Mitarbeiterkonten weisen unterschiedliche Verhaltensweisen auf. Data Science kann unbekannte Servicekonten durch die Analyse von Textdaten im Active Directory (AD) aufspüren oder Konten anhand von Verhaltensmerkmalen klassifizieren. Auf diese Weise trägt Data Science dazu bei, diesen potenziell riskanten Vektor, der von böswilligen Insidern genutzt wird, sichtbar zu machen.

Die Kontoauflösung bietet eine Sicherheitsansicht für Benutzer mit mehreren Konten. Die Aktivitätsströme einzelner Konten mögen für herkömmliche Sicherheitstools normal aussehen, doch die Zusammenführung der Aktivitäten mehrerer Konten desselben Benutzers kann interessante Anomalien offenbaren. Dies geschieht häufig, wenn sich ein Insider bei seinem regulären Konto anmeldet und dann zu einem anderen Konto mit nicht verbundenem und ungewöhnlichem Verhalten wechselt. Die durch Data Science ermöglichte Kontoauflösung kann Aktivitätsdaten analysieren und feststellen, ob zwei Konten tatsächlich demselben Benutzer gehören.

Datenexfiltration über private E-Mail-Konten ist ein häufig genutzter Angriffsvektor für böswillige Insider. Beispielsweise greift ein Benutzer auf ein privates Web-E-Mail-Konto zu und sendet einen ungewöhnlich großen Dateianhang. Basierend auf historischen Verhaltensdaten ist es möglich, ein externes E-Mail-Konto mit einem internen Benutzer zu verknüpfen und so zukünftige Einblicke in die Datenexfiltration durch böswillige Insider zu gewinnen.

Tipps vom Experten

Steve Moore ist Vice President und Chief Security Strategist bei Exabeam. Er entwickelt Lösungen zur Bedrohungserkennung und berät Kunden zu Sicherheitsprogrammen und der Reaktion auf Sicherheitsverletzungen. Er ist Moderator des „The New CISO Podcast“, Mitglied des Forbes Tech Council und Mitbegründer von TEN18 bei Exabeam.

Meiner Erfahrung nach können Ihnen die folgenden Tipps dabei helfen, die Datenwissenschaft in SIEM und UEBA zur Erkennung von Insider-Bedrohungen zu nutzen:

Verhaltensmodelle kontinuierlich aktualisieren

Aktualisieren Sie Ihre UEBA-Modelle regelmäßig, um Änderungen in den Mitarbeiterrollen, neue Anwendungen oder sich entwickelnde Insider-Taktiken zu berücksichtigen. So bleiben Ihre Erkennungsmechanismen an neue Strategien zur Bedrohungsabwehr durch Insider anpassbar.

Verwenden Sie historische Baselines zur langfristigen Anomalieerkennung

Nutzen Sie die Fähigkeit von UEBA, langfristige Basisdaten zum Nutzerverhalten zu erstellen. Dies hilft, subtile Anomalien wie die schrittweise Ausweitung von Berechtigungen oder die langfristige Datenexfiltration zu erkennen – häufige Taktiken von Insidern.

Kombinieren Sie statistische Modelle mit Verhaltenskontext

Kombinieren Sie die statistische Anomalieerkennung mit Kontextinformationen wie Berufsrollen und Zugriffsebenen, um Fehlalarme herauszufiltern. Beispielsweise ist der plötzliche Datenzugriff eines Entwicklers weniger riskant als ein ähnliches Verhalten eines nicht-technischen Benutzers.

Korrelieren Sie Aktivitäten über mehrere Benutzerkonten hinweg

Wenden Sie Kontoauflösungstechniken an, um Aktionen verschiedener Benutzerkonten einem einzelnen Insider zuzuordnen. Dies ist entscheidend für die Identifizierung verdächtiger Aktivitäten, wenn Insider mehrere Konten verwenden, um ihre Spuren zu verwischen.

Überwachen Sie die Datenexfiltration über persönliche Konten

Verfolgen Sie persönliche E-Mail-Konten, die mit Unternehmensgeräten verknüpft sind. Die Datenwissenschaft kann ungewöhnliche Dateiübertragungen oder E-Mails an externe Domänen korrelieren und so auf eine mögliche Datenexfiltration durch böswillige Insider hinweisen.

Verwenden Sie UEBA, um seitliche Bewegungen zu erkennen

Nutzen Sie Verhaltensanalysen, um laterale Bewegungen innerhalb Ihres Netzwerks zu verfolgen und zu erkennen. UEBA zeichnet sich durch die Korrelation kleiner Anomalien wie Kontowechsel oder ungewöhnliche Zugriffsorte aus, die herkömmlichen regelbasierten Systemen möglicherweise entgehen.

Meta-Lernen zur Kontrolle falsch positiver Werte

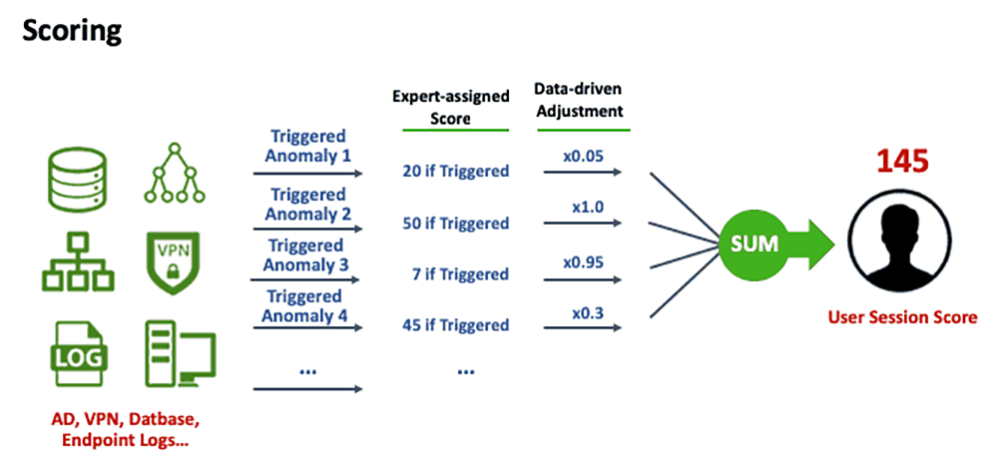

Falschmeldungen verschwenden Zeit und führen bei Sicherheitsanalysten mit wenig Zeit zu Alarmmüdigkeit. Manche Indikatoren sind genauer als andere, und Indikatoren mit geringerer statistischer Aussagekraft neigen zu Fehlalarmen. Meta-Learning mit Data Science ermöglicht es dem UEBA-System, automatisch aus seinem eigenen Verhalten zu lernen und so seine Erkennungsleistung zu verbessern. Eine Möglichkeit besteht darin, die anfänglichen, von Experten vergebenen Bewertungen datengesteuert anzupassen, wie in Abbildung 2 dargestellt. Die Bewertungsanpassung untersucht Alarmauslöser und -häufigkeiten in der Population und im Verlauf eines Benutzers.

Eine weitere Möglichkeit zur Vermeidung falsch positiver Ergebnisse besteht in der intelligenten Unterdrückung einiger Warnmeldungen. Meta-Learning aus diesem Verlauf hilft dem UEBA-System, automatisch ein Empfehlungssystem zu erstellen, das vorhersagt, ob der erste Zugriff des Benutzers auf das Asset vorhergesagt werden konnte. Ist dies der Fall, wird die entsprechende Warnung ohne Bewertung unterdrückt, um das Rauschen falsch positiver Ergebnisse zu minimieren.

Abschluss

Die besonderen Herausforderungen der Erkennung von Insider-Bedrohungen lassen sich nicht mit herkömmlichen Korrelationsregeln bewältigen. Die statistischen und wahrscheinlichkeitsbasierten Ansätze von UEBA bieten die vielversprechendsten Lösungen zur Erkennung solcher Bedrohungen; allerdings ist kein Algorithmus ein Allheilmittel. Um Insider-Bedrohungen wie die oben beschriebenen zu erkennen, sind mehrgleisige, datenzentrierte Ansätze erforderlich. Der aktuelle Einsatz von Data Science zur Analyse vorhandener Daten im Enterprise-SIEM schafft neue Möglichkeiten zur effektiven Erkennung von Insider-Bedrohungen. Wenn Sie tiefer in dieses Thema eintauchen möchten, lesen Sie meinen Originalartikel in Cybersecurity: A Peer-Reviewed Journal, Band 2 / Nummer 3 / Winter 2018–19, S. 211–218(8) oder laden Sie ihn hier herunter.

Erfahren Sie mehr über Insider-Bedrohungen bei Open Source:

- Was ist eine Insider-Bedrohung? Verstehen Sie das Problem und entdecken Sie 4 Verteidigungsstrategien

- Indikatoren für Insider-Bedrohungen: Den Feind im Inneren finden

- So finden Sie böswillige Insider: Bekämpfung von Insider-Bedrohungen mithilfe von Verhaltensindikatoren

- Krypto-Mining: Eine potenzielle Insider-Bedrohung, die in Ihrem Netzwerk verborgen ist

Mehr über Exabeam erfahren

Vertiefen Sie Ihr Wissen mit Webinaren, Leitfäden und Analystenberichten.

-

Whitepaper

Strengthening Threat Detection and Investigation With Network Traffic Analysis

- Mehr anzeigen