أفضل حلول SIEM: أفضل 10 أنظمة SIEM وكيفية الاختيار في عام 2025

- 10 minutes to read

فهرس المحتويات

افهم كيف يمكن أن تساعد أنظمة SIEM في حماية عملك وتعرف على بعض من أفضل حلول SIEM. SIEM توفر الحلول عرضًا موحدًا للأحداث الأمنية، مما يجعلها مكونًا أساسيًا من SIEM توفر الحلول عرضًا موحدًا للأحداث الأمنية، مما يجعلها مكونًا أساسيًا من الأمن السيبراني. هذه المقالة ذات صلة لأي شخص لا يفهم تمامًا كيف تعمل حلول أمان SIEM ولماذا هي مكون حاسم في الأمن السيبراني. سنناقش المزايا الرئيسية لاستخدام أنظمة SIEM بالإضافة إلى بعض من أفضل بائعي SIEM ولماذا تعتبر منتجاتهم فريدة.

هذا المحتوى هو جزء من سلسلة حول أدوات SIEM.

ما هو SIEM وكيف يعمل؟

إدارة معلومات وأحداث الأمان (SIEM) هي نظام للكشف عن التهديدات يقوم بتركيز التنبيهات الأمنية القادمة من مصادر متعددة للمراجعة والإجراء، ويقوم بإنشاء تقارير الامتثال.

تستخدم حلول SIEM تجميع البيانات وتوحيدها لتوفير رؤية متكاملة لجميع الأحداث الأمنية في منصة واحدة. يمكن للمستخدمين اكتشاف التهديدات في الوقت الحقيقي ولم يعد المحللون الأمنيون بحاجة إلى إضاعة الوقت في البحث عن جميع الإشعارات التي تولدها مكونات البحث عن التهديدات والمراقبة المختلفة.

بالإضافة إلى SIEM، يمكن للموظفين الأمنيين تعريف الأنشطة العادية وغير العادية باستخدام القواعد. تقدم الحلول الأكثر تقدمًا، المعروفة باسم SIEMs من الجيل التالي، التعلم الآلي والذكاء الاصطناعي لتحديث تحليلات سلوك المستخدم والكيان (UEBA) نماذج سلوكية باستمرار لتقليل الإيجابيات الكاذبة. في SIEMs من الجيل التالي، يتم تحليل البيانات التي تجمعها نظام SIEM بالنسبة للقواعد المحددة وأنماط السلوك المعروفة. في أي وقت يتم فيه اكتشاف نشاط غير عادي، يتم إنشاء حدث ملحوظ للمراجعة.

توفر حلول SIEM حماية مخصصة للأمن السيبراني بناءً على قواعد محددة مسبقًا، وتوافقات بين الأحداث الأمنية، والتعلم الآلي. كما أنها تخزن بيانات السجلات على مر الزمن، مما يسهل البحث عن المعلومات التاريخية وإعداد تقارير الامتثال.

أفضل 10 حلول لإدارة معلومات وأحداث الأمان (SIEM)

أصبح نظام SIEM مكونًا أساسيًا في الأمن السيبراني. ومع ذلك، ليست جميع حلول SIEM متساوية. عند اتخاذ القرار بشأن أي نظام SIEM يجب اعتماده، من المهم أن نضع في اعتبارنا أن SIEM ليس حلاً معزولًا، بل يجب أن يكون جزءًا من استراتيجية أمان أكبر. بعض من أفضل حلول SIEM مدرجة أدناه.

تم الحصول على المعلومات حول قدرات وحواجز حلول SIEM من Gartner Peer Insights ومصادر أخرى متاحة للجمهور.

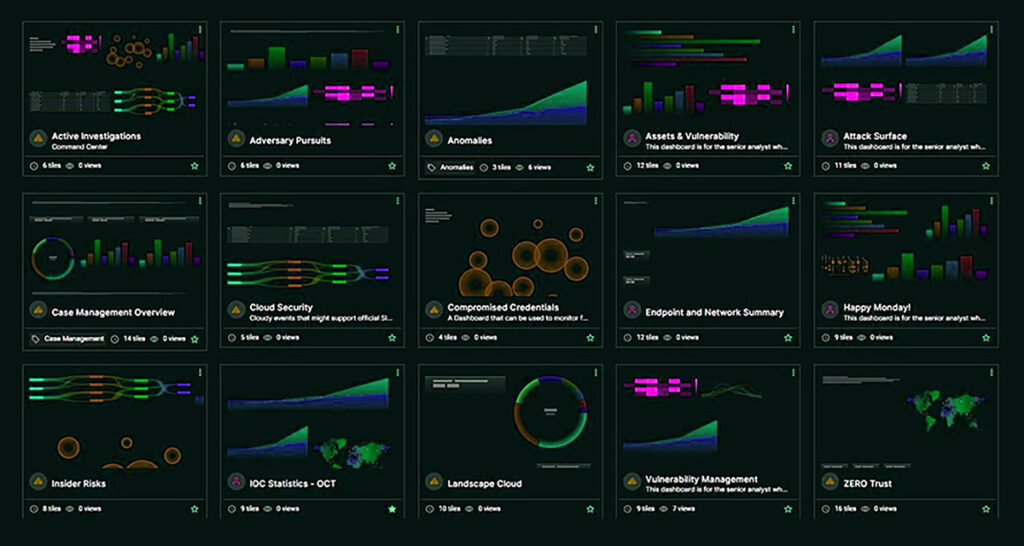

منصة دمج أمني

كمنصة دمج أمني من الجيل التالي، تُعتبر منصة دمج أمني (Exabeam Fusion) حلاً سحابياً يستخدم نهجاً قائماً على السلوك لكشف التهديدات والتحقيق والاستجابة (TDIR). من خلال تجميع جميع الأحداث ذات الصلة واستبعاد الأحداث غير الشرعية، تعزز منصة دمج أمني إنتاجية المحللين وتكتشف التهديدات التي فاتت أدوات أخرى. هذا يُحسن معدلات الكشف ووقت الاستجابة، ويضمن أن جميع التنبيهات تؤخذ بعين الاعتبار - حتى تلك القادمة من الأنظمة "الصاخبة" التي تولد العديد من التنبيهات.

بالإضافة إلى ذلك، فإن Fusion SIEM متكامل بشكل أصلي مع حل الأتمتة والتنسيق الأمني (SOAR)، الذي يوفر استجابة تلقائية للحوادث. وهذا يمكّن من التعامل مع أي تهديد تقريبًا تلقائيًا (أو شبه تلقائي إذا تم تفضيله) في الوقت الحقيقي. تتيح سير العمل التوجيهية ومحتوى حالات الاستخدام المعبأة مسبقًا (التهديدات الخارجية، والمخترقون المتعاونون، والمخترقون الخبيثون) تحقيق نتائج ناجحة لمركز العمليات الأمنية وأتمتة الاستجابة. كما يوفر Fusion SIEM أيضًا تخزين السجلات المستند إلى السحابة، والبحث السريع والموجه، وتقارير الامتثال الشاملة المتوقعة من أي SIEM حديث.

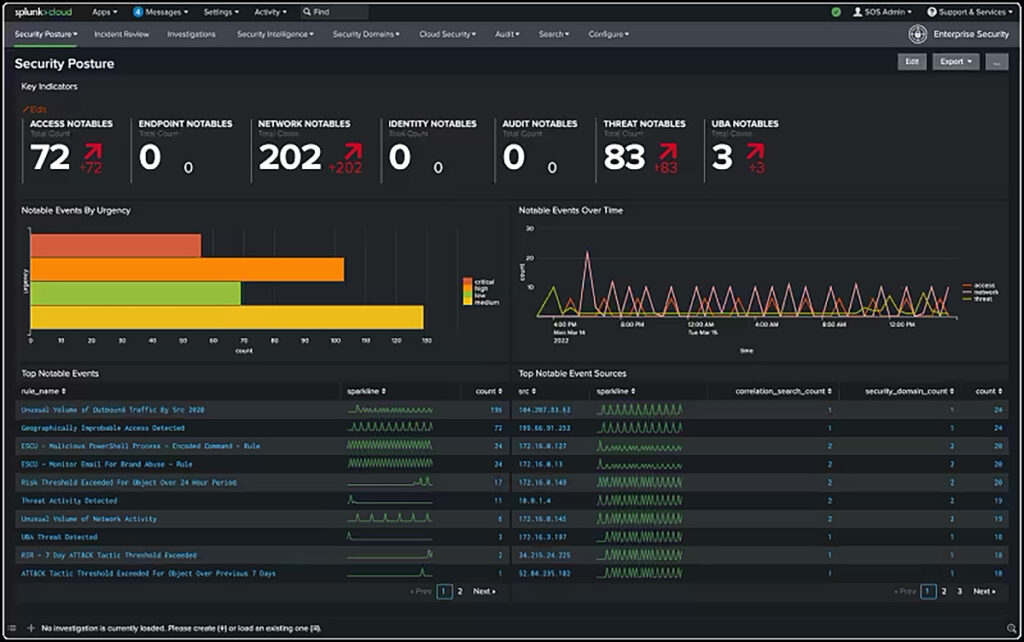

سبلانك

تتمتع Splunk بحل SIEM شائع. ما يميزها عن باقي البائعين هو قدرتها على التعامل مع حالات الاستخدام المتعلقة بالأمن وكذلك مراقبة التطبيقات والشبكات. وهذا يجعلها شائعة بين موظفي الأمن ومستخدمي عمليات تكنولوجيا المعلومات. مثل معظم حلول SIEM الرائدة، يوفر SIEM من Splunk معلومات في الوقت الحقيقي، وواجهة المستخدم سهلة الاستخدام نسبيًا. يعتمد التسعير على الأحمال المحمية.

ومع ذلك، فإن نظام Splunk Enterprise Security لديه قدرات محدودة في التحليل السلوكي المدمج والأتمتة، مما يخلق تحديًا في اكتشاف التهديدات المتقدمة والتقنيات مثل الحركة الجانبية. يتطلب الحل تخصيصًا كبيرًا ليكون فعالًا لمعظم المنظمات ولا يمكن استخدامه "خارج الصندوق". لاكتشاف الحركة الجانبية، يجب تشغيل العديد من الاستعلامات المخصصة بواسطة مستخدم متخصص، مما قد يؤدي إلى عدد كبير من الإيجابيات الكاذبة. ومن التحديات الأخرى التي يبلغ عنها المستخدمون هي نقص التكامل بين المنتجات: SIEM، SOAR، UEBA.

لوغريثم

تُعتبر LogRhythm رائدة في مجال SIEM وقد اكتسبت سمعة قوية. تتضمن حلول LogRhythm أيضًا العديد من الأدوات التحليلية، بالإضافة إلى دمج الذكاء الاصطناعي وترابط السجلات. بينما يُعتبر التكامل مع LogRhythm خاليًا من المتاعب نسبيًا، إلا أن هناك منحنى تعليمي أكثر حدة حيث لا يُعتبر سهل الاستخدام مثل SIEMs الأخرى.

علاوة على ذلك، فإن حل LogRhythm لا يدعم الكشف التلقائي عن جميع الحركات الجانبية. لذلك، يتعين على المحللين دمج الجداول الزمنية المختلفة يدويًا لاكتشاف تبديل الحسابات. هذه المشكلة تثير القلق لأن المهاجمين غالبًا ما يستخدمون الحركة الجانبية في شبكتك للبحث عن معلومات أو أصول قيمة. يعتمد محرك الكشف في الحل بشكل كبير على مؤشرات الاختراق (IOCs)، ويواجه صعوبة في الكشف عن التهديدات المتقدمة.

بالإضافة إلى ذلك، كما ورد في تقرير حديث من مصفوفة جارتنر السحرية، تعاني شركة LogRhythm من عدة نقاط ضعف في عرضها الخاص بنظام إدارة معلومات الأمان القائم على السحابة.

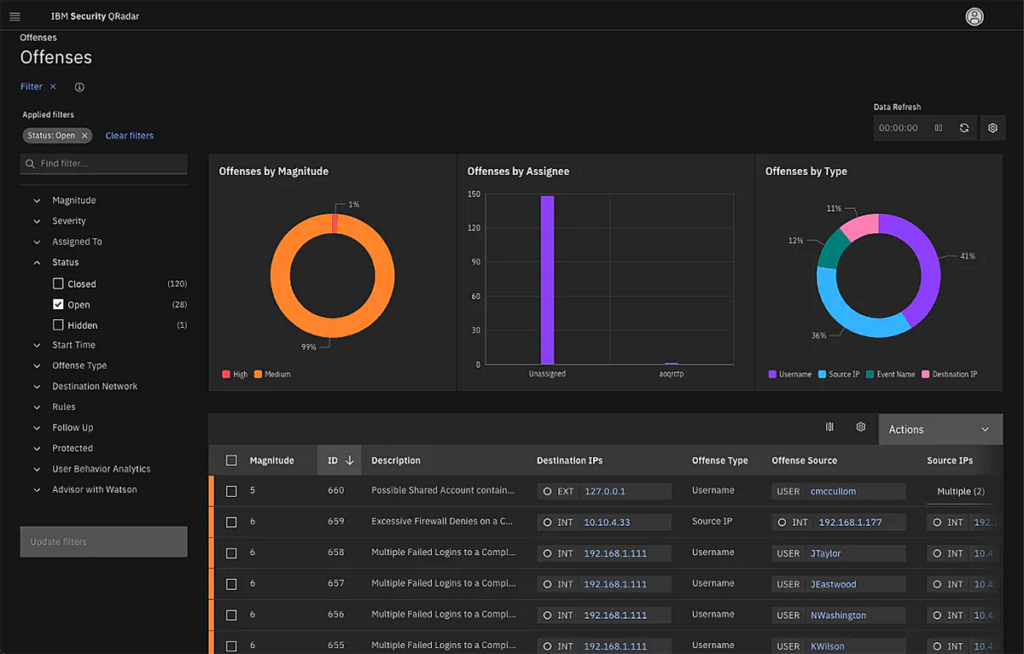

نظام IBM QRadar لإدارة معلومات الأمان

يتيح لك نظام IBM QRadar SIEM رؤية بنية تكنولوجيا المعلومات الخاصة بك في الوقت الحقيقي. إنه يتمتع بهندسة معيارية تسهل اكتشاف التهديدات وتحديد أولوياتها. يدعم بروتوكولات تسجيل متعددة ويقدم خيارات متنوعة من جانب التكوين، بالإضافة إلى تحليلات متقدمة. توفر الحلول متجر تطبيقات حيث يمكن للعملاء تحميل محتوى إضافي من IBM وأطراف ثالثة لاستخدامه مع QRadar.

ومع ذلك، فإن IBM QRadar لديه بعض العيوب، بما في ذلك التكلفة المرتفعة نسبيًا (ونموذج التسعير المعقد)، ومتطلبات ميزات التعاون مثل أدوات الدردشة وإدارة الأصول المحسنة. بالإضافة إلى ذلك، يعاني QRadar من ضعف في قدرات UEBA، والتي تعد مكونًا أساسيًا في أنظمة SIEM من الجيل التالي.

تشمل العيوب الأخرى أنه في البيئات الموزعة، قد تكون التحديثات معقدة وتتطلب جهدًا كبيرًا، حيث غالبًا ما يكون هناك دعم محدود للمنتج (على الرغم من أنه يمكنك شراء دعم محدث). المنتج لديه قدرات تقارير محدودة، والتي يجب أن تُكمل بسكريبتات تم تطويرها خارجيًا.

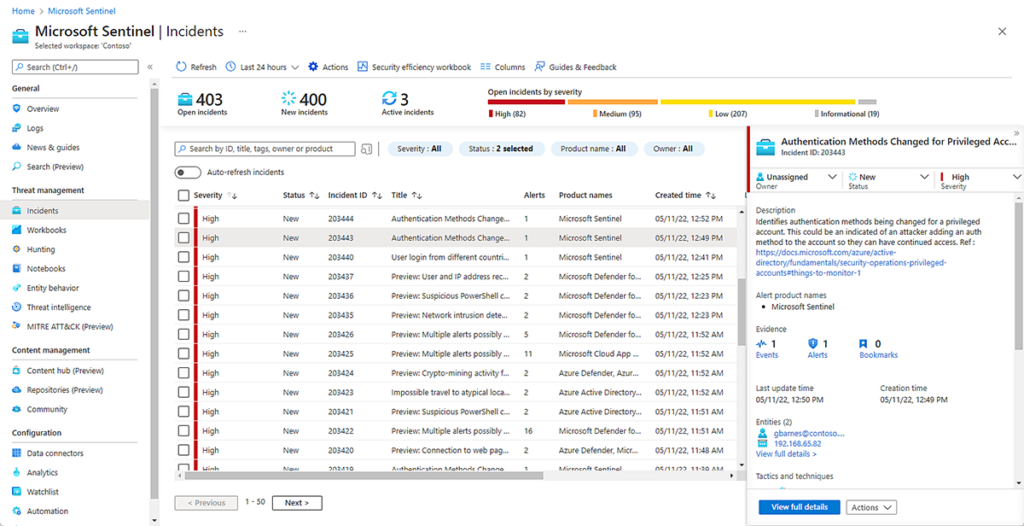

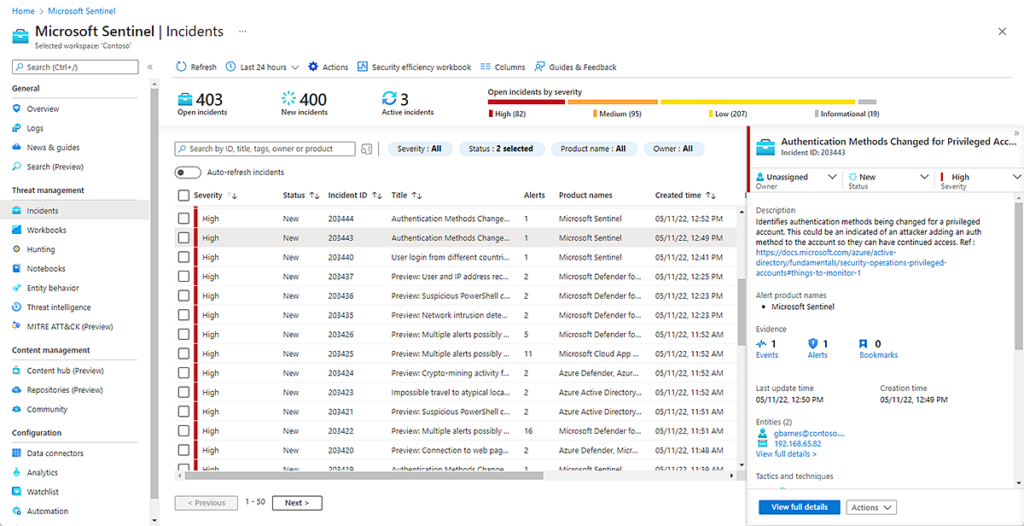

مايكروسوفت أزور سينتينل

Azure Sentinel هو حل قوي لإدارة معلومات الأمان والأحداث (SIEM) وهو جديد نسبيًا في السوق، حيث أطلقت مايكروسوفت المنصة في أواخر عام 2019. إنه خيار شائع جدًا للعملاء الذين لديهم استثمارات سابقة في أمان تكنولوجيا المعلومات من مايكروسوفت ويرغبون في توحيدها تحت واجهة واحدة. كما يقدم نموذج ترخيص فريد "الدفع حسب الاستخدام" الذي يلبي متطلبات الميزانية للشركات الصغيرة والمتوسطة، ويمكن أن يجذب أيضًا الشركات الكبيرة. يُعرف Azure Sentinel أيضًا بعملية إدخال البيانات السلسة.

ومع ذلك، فإن Azure Sentinel لديها بعض العيوب الملحوظة. فهي تتبنى نهجًا يركز بشكل كبير على مايكروسوفت في مجال الأمان، ولا تمتلك العديد من التكاملات مع مزودي الأمان من الطرف الثالث كما تفعل أنظمة SIEM الرائدة الأخرى. وهذا يجعلها حلاً غير جذاب للمنظمات التي تستخدم منتجات أمان غير مايكروسوفت. سيكون هناك أيضًا منحنى تعليمي حاد للمحللين الأمنيين غير المألوفين بمصادر بيانات مايكروسوفت.

سيكورونيكس

تتمتع شركة Securonix بحل قوي في مجال SIEM يتم تصنيفه بشكل عالٍ من قبل شركات التحليل. تشمل منصتهم قدرات SIEM من الجيل التالي، بما في ذلك محرك UEBA المدفوع بالتحليلات. كما يعلنون عن شراكات نشر مع AWS وSnowflake. بالإضافة إلى القواعد والنماذج الجاهزة، تقدم Securonix للعملاء القدرة على شراء محتوى محدد عمودياً عبر "تطبيقات متميزة"، والتي تشمل حزم للغش، وتحليلات الطيران، وغيرها.

ومع ذلك، يجب أن يكون العملاء على علم بأن Securonix تفتقر إلى محرك SOAR الأصلي المتكامل. في الماضي، قامت بتسمية محرك SOAR من CyberSponse. الآن، تروج Securonix لمكون SOAR، لكنه يفتقر إلى الكثير من الوظائف التي تدمجها الشركات الرائدة الأخرى في منصات التنسيق والأتمتة الأمنية الخاصة بها. كعيب آخر، تتضمن حزمة الترخيص القياسية لـ Securonix تخزينًا أقل من التخزين الساخن مقارنة بمنافسيها في مجال SIEM.

مدير أمان المؤسسات من مكافي

يسمح لك برنامج McAfee Enterprise Security Manager بتنفيذ الكشف المتقدم عن التهديدات، وإدارة الأنشطة المتعلقة بالامتثال، وتوليد تقارير في الوقت الحقيقي. تتيح واجهة المستخدم للموارد الجديدة التعامل مع مجموعة من سيناريوهات الطوارئ. يمكنك نشر McAfee Enterprise Security Manager في السحابة أو في الموقع، وتوسيع النطاق وفقًا لمتطلبات بياناتك.

يعمل نظام McAfee Enterprise Security Manager من خلال جمع السجلات من مصادر متعددة، مما يمكن أن يزيد بشكل كبير من حركة مرور الشبكة. ومن العيوب المبلغ عنها هو تسجيل السجلات: حيث يقوم النظام بتقليل السجلات إلى العناصر الأساسية فقط - مما قد يؤدي إلى الحاجة لجمع السجلات مرة أخرى لرؤية السياقات الكاملة للأحداث.

بعض مستخدمي مكافي يبلغون عن أداء بطيء. يمكن أن تؤثر التحديثات المتكررة على الاستمرارية، ويمكن أن تعيق النوافذ المنبثقة الاستخدام العادي.

لوج بوينت

LogPoint هو نظام إدارة معلومات الأمان (SIEM) يسهل إدارة أحداث التطبيقات ويعزز أمان التطبيقات. يغطي معظم حالات الاستخدام المتعلقة بالمراقبة والأمان، وهو قابل للتوسع بشكل كبير. يمكنك التوسع من خادم واحد إلى آلاف الخوادم (أو العكس) وفقًا لاحتياجاتك.

يمكنك تنفيذ LogPoint في أي بيئة، بما في ذلك التطوير والإنتاج والاختبار. يسهل التخزين والبحث والتصفية وتتبع الأخطاء وإنشاء التقارير بناءً على تحليل السجلات. يساعدك ذلك في اكتشاف القضايا الأمنية والتحقيق فيها بشكل أسرع.

يبلغ المستخدمون أن برنامج LogPoint لا يحتوي على واجهة مستخدم بديهية، حيث أن بعض الميزات يصعب العثور عليها. على سبيل المثال، يتم الوصول إلى إعدادات التنبيهات تحت قواعد التنبيه، والتي تكون مخفية في قسم قاعدة المعرفة ضمن قائمة الإعدادات.

يمكن أن تكون إحدى العيوب المحتملة للمستخدمين هي لغة الاستعلام، التي تتميز بتنوع استخدامها ولكنها تتطلب منحنى تعليمي حاد وقد تكون صعبة التعامل معها. المعلومات الضرورية ليست دائمًا متاحة بسهولة، وقد يكون إعداد UEBA معقدًا ويستغرق وقتًا طويلاً. وهذا يجعلها خيارًا أقل ملاءمة للمنظمات التي تفتقر إلى موظفين ذوي مهارات تقنية عالية.

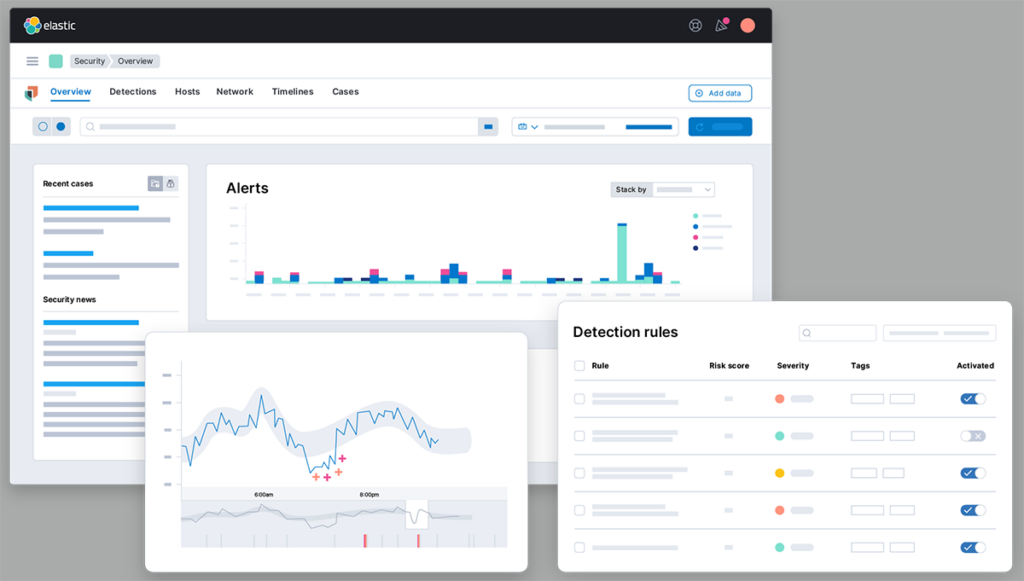

المكدس المرن

مجموعة أدوات ELK هي أداة لمراقبة وإدارة السجلات تم تطويرها بواسطة Elastic، والتي تعمل مع Elasticsearch وLogstash وKibana. يتيح لك Elasticsearch البحث وتصنيف السجلات حسب الحاجة. يسهل Logstash إنشاء وجمع السجلات في الوقت الحقيقي، في موقع واحد. يدعم Kibana تصور الإحصائيات من خلال الرسوم البيانية والمخططات.

هذه الأدوات مفتوحة المصدر، وتمكن من إدارة ومراقبة التطبيقات بكفاءة. مع مجموعة ELK، يمكن تسجيل التطبيقات مركزيًا، مما يسمح لك بتحديد المشكلات وحلها بسرعة، وضمان أداء التطبيقات بشكل صحيح. تستخدمها المؤسسات لاكتشاف مشكلات تكنولوجيا المعلومات مبكرًا، حتى يتمكن فريق الأمان من معالجتها على الفور.

تشمل عيوب نظام ELK استثناءات نفاد الذاكرة للاستعلامات ذات أحجام الفهارس الكبيرة، وتعقيد إعداد وإدارة المشاريع (بسبب الهيكل المعقد)، ونقص الدعم لدمج أدوات الطرف الثالث. كما يُعرف ELK بضعف الوثائق وصعوبة تصحيح الأخطاء، لذا فإن تعلم استخدامه يتطلب الكثير من المعرفة والتجربة والخطأ.

مدير أمن المؤسسات ArcSight

يُعرف برنامج ArcSight Enterprise Security Manager بأنه سهل النشر والصيانة (على الأقل في البداية)، ويقدم العديد من الإمكانيات، بشرط أن تكون مستعدًا للاستثمار في تطوير الأدوات اللازمة. تشمل قدراته القوية الترابط، وتنشيط الإجراءات، وميزة التطبيع.

ومع ذلك، يمكن أن يكون ArcSight بطيئًا عندما يتعلق الأمر بنشر البيئات الكبيرة، وسحب السجلات قد يستغرق وقتًا طويلاً. كما أن له بنية خلفية معقدة، مما يعني أن الصيانة المناسبة قد تتطلب مهندسين مهرة في SIEM - خاصة إذا كنت بحاجة إلى تطوير فئات ذات معنى من الأحداث.

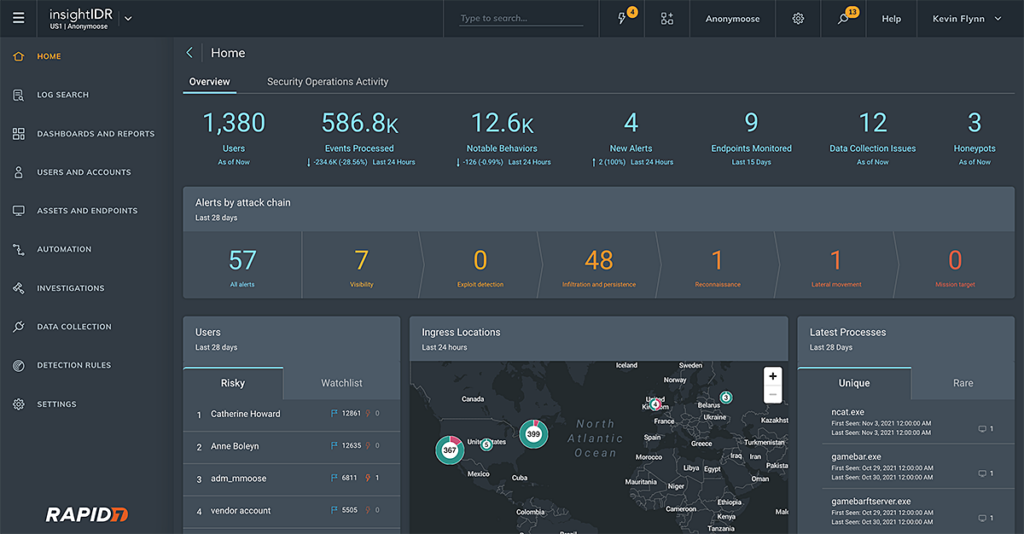

إنسايت آي دي آر

يقدم نظام InsightIDR قدرات جاهزة، وتنبيهات مسبقة البناء، ومحفزات. يجمع بين مصادر البيانات المتباينة، مما يمكّن محللي الأمن من العمل بكفاءة أكبر. لديه نهج يعتمد على السحابة، على الرغم من أنه لا يزال يقدم جامع سجلات محلي.

عيب رئيسي في InsightIDR هو أنه يمكن أن يكون من المرهق والمستهلك للوقت البحث في السجلات الخام. وهذا يعني أن الفرق غالبًا ما تعتمد على مراجعات السجلات الموجودة على الأجهزة لتسريع عملية الاكتشاف. كما أنه يفتقر إلى واجهة مستخدم سلسة لإدارة الحوادث، مما يجعل من الصعب جمع التفاصيل في السياق حول أحداث الأمان.

بالإضافة إلى ذلك، فإن InsightIDR لديه تكاملات محدودة. تعمل هذه الحلول مع أدوات Rapid7 الأخرى وبعض البائعين من الطرف الثالث، مما يتعارض مع إحدى القيم الأساسية لنظام SIEM، وهو أن يصبح مستودعاً مركزياً لجميع بيانات الأمان في المؤسسة.

كيفية اختيار مزود خدمة SIEM

جميع أنظمة SIEM التي ذكرناها أعلاه هي حلول قوية ولها قاعدة مستخدمين واسعة. عند اختيار نظام SIEM، قم بتقييم سجل البائع وموقعه في السوق، واهتم بشكل خاص بالوظائف.

فيما يلي نعرض القدرات الأساسية التي تحدد حل SIEM، والقدرات المتقدمة التي تضيف الذكاء والأتمتة، لجعل SIEM أكثر فعالية لمنظمتك. تغطي أفضل حلول SIEM القدرات الأساسية، وتضيف ميزات الجيل التالي المناسبة لاحتياجات الأمان الخاصة بك.

القدرات الأساسية لنظام إدارة معلومات الأمان

- كشف التهديدات– توفر أنظمة إدارة معلومات الأمان (SIEM) كشفًا دقيقًا للتهديدات بمساعدة القواعد وتحليلات السلوك. كما أنها تجمع معلومات التهديدات، والقوائم السوداء، والمواقع الجغرافية.

- معلومات التهديدات والتنبيه الأمني– العديد من أنظمة إدارة معلومات الأمان (SIEM) تربط نظام الأمان الخاص بك بتغذية معلومات التهديدات. هذا يضمن أن عملك محدث بأحدث التهديدات السيبرانية. كما تقوم أنظمة SIEM بتجميع وتطبيع بيانات الأمان الخاصة بك، والتحقق من مصادر مختلفة، وتقييم نشاط نظامك، وتنبيهك في أي وقت يكتشفون فيه حدثًا مشبوهًا.

- تقييم الامتثال والتقارير– الامتثال هو أحد أكبر العقبات التي تواجه أي عمل، وهو يزداد تعقيدًا. اللوائح مثل FFIEC وHIPAA وPCI، تحدد كيف وما البيانات التي يجب تخزينها. عدم الامتثال للمتطلبات التنظيمية يمكن أن يؤدي إلى نتائج كارثية للأعمال. توفر أنظمة SIEM تقارير الامتثال ويمكن أن تساعدك في تحديد فعالية عملك في تلبية المتطلبات التنظيمية.

- إشعارات فورية– عندما يتعلق الأمر بالأمان، فإن الوقت هو جوهر الأمر وستقوم أنظمة إدارة معلومات الأمان بإخطارك بأي خروقات أمنية في الوقت الحقيقي. وهذا يسمح لعملك بالاستجابة على الفور لأي تهديد محتمل.

- تجميع البيانات– إن مركزية المعلومات من العديد من المصادر وتوفير صورة واضحة عن جميع أنشطة شبكتك هي أهم ميزة في نظام SIEM. بدون ذلك، سيكون من السهل فقدان تتبع الزوايا المظلمة في شبكتك، خاصة مع نمو عملك. هذه الفجوة في الرؤية يستغلها المجرمون الإلكترونيون بسهولة، مما يترك شبكتك عرضة للاختراق غير المكتشف.

- توحيد البيانات– يتكون نظام الأمان الخاص بك من كميات هائلة من البيانات من مصادر مختلفة. لتحديد العلاقات في أحداث الأمان، يجب تنسيق كل هذه البيانات بشكل متسق. يقوم نظام SIEM بتوحيد جميع بيانات الأمان الخاصة بك، مما يسهل تحليلها واستخلاص استنتاجات ذات مغزى منها.

قدرات نظم إدارة معلومات الأمان من الجيل التالي

- جمع البيانات وإدارتها –يمكن لأنظمة SIEM الحديثة جمع وإدارة البيانات من جميع المصادر المتاحة، مع تسهيل التكامل من خلال الموصلات المدمجة. الأنواع المهمة من مصادر البيانات هي الموارد والخدمات السحابية، وبيانات الشبكة وبيانات السجلات المحلية، والأجهزة الخارجية مثل الهواتف الذكية.

- تسليم السحابة –تستفيد أنظمة SIEM السحابية من التخزين السحابي المرن وبحيرات البيانات. وهذا يجعلها أكثر قابلية للتوسع بكثير من أنظمة SIEM التقليدية الموجودة في الموقع، والتي تعتمد على معدات لا يمكنها التعامل مع الأحجام الضخمة من البيانات التي تنتجها المؤسسات الكبيرة.

- تحليل سلوك المستخدم والكيانات (UEBA) –يؤسس خط أساس لسلوك المستخدمين النموذجي ويستخدم خوارزميات التعلم الآلي لتحديد الشذوذ السلوكي. تمكن هذه التقنية أنظمة SIEM الحديثة من الكشف بفعالية عن التهديدات من نوع يوم الصفر والتهديدات الداخلية، التي لا تتوافق مع توقيعات الهجوم المعروفة.

- تنسيق الأمان واستجابة الأتمتة (SOAR) –يمكن أن تمكن أنظمة SIEM من الاستجابة للحوادث الأمنية عند حدوثها، بدلاً من مجرد المراقبة والتنبيه. يمكن لأنظمة SIEM من الجيل التالي التعاون مباشرة مع بنية تكنولوجيا المعلومات والبنية التحتية الأمنية، مما يجعل اقتراحات للإجراءات ذات الصلة. يمكنها أيضًا أتمتة استجابة التهديدات باستخدام كتيبات IR، وتنسيق أدوات الكشف عن التهديدات والاستجابة المستخدمة من قبل أنظمة متعددة، وإدارة أنظمة الأمان مثل جدران الحماية، وخوادم البريد الإلكتروني وإدارة الوصول.

- جداول زمنية للهجمات الآلية –تتطلب أنظمة SIEM التقليدية من المحللين جمع البيانات من مصادر مختلفة لفهم تسلسل الهجوم. يمكن أن يكون هذا مستهلكًا للوقت ويتطلب خبرة خاصة. يمكن لأنظمة SIEM من الجيل التالي بناء تسلسل الهجوم تلقائيًا وعرضه بصريًا حتى يتمكن المحللون الأقل تخصصًا من فهمه. وهذا يجعل التحقيق وتصنيف الحوادث أسرع بكثير.

استنتاج

مع تزايد الهجمات السيبرانية وارتفاع مستوى شهرتها، أصبح من المهم أكثر من أي وقت مضى فهم أدوات الأمن السيبراني المتاحة. عندما يتعلق الأمر بتقارير الأمان، هناك تضارب بين حجم البيانات والعملية. بينما لا ترغب في تفويت أي حدث أمني، فإن إدارة جميع التنبيهات من جميع الأنظمة في بنية الأمان الخاصة بك أمر مستحيل ببساطة.

هنا يأتي دور نظام SIEM. من خلال مركزية جميع الإشعارات في منصة واحدة، ستتلقى إشعارًا عن أي حدث يحتاج إلى انتباهك دون إضاعة الوقت في مراقبة أنظمة متعددة. لتحسين ملفك الأمني بشكل أكبر، يمكنك دمج SIEM مع حلول مثل SOAR وUEBA لأتمتة اكتشاف التهديدات، وتقليل الإيجابيات الكاذبة، والاستجابة للتهديدات، أو الاستثمار في عرض SIEM من الجيل التالي.

نصائح من الخبير

ستيف مور هو نائب الرئيس ورئيس استراتيجيات الأمن في إكزبيم، يساعد في تقديم الحلول لاكتشاف التهديدات وتقديم المشورة للعملاء بشأن برامج الأمن والاستجابة للاختراقات. وهو مضيف بودكاست "The New CISO Podcast"، و عضو في Forbes Tech Council، ومؤسس مشارك لـ TEN18 at Exabeam.

من خلال تجربتي، إليك بعض النصائح التي يمكن أن تساعدك في تحسين استخدامك وتعظيم إمكانيات حلول SIEM لعملك:

خطط لاحتياجات التخزين والاحتفاظ مسبقًا

قم بتقييم متطلبات الامتثال الخاصة بك والنمو المتوقع للبيانات. تأكد من أن استراتيجية تخزين SIEM الخاصة بك (محلية أو سحابية) يمكن أن تتعامل مع الاحتفاظ بالسجلات دون تدهور في الأداء.

ركز على العلاقات ذات المعنى، وليس فقط التنبيهات

خصص قواعد الترابط لإعطاء الأولوية للتنبيهات ذات التأثير الحقيقي في العالم. يمكن أن يؤدي الاعتماد المفرط على القواعد الجاهزة إلى إرهاق التنبيهات وفقدان الأحداث الحرجة.

دمج نظام إدارة معلومات الأمان (SIEM) مع أنظمة إدارة خدمات تكنولوجيا المعلومات (ITSM)

ربط نظام إدارة معلومات الأمان الخاص بك مع منصات إدارة خدمات تكنولوجيا المعلومات مثل ServiceNow يسهل إدارة الحوادث. يضمن هذا الدمج تسجيل التنبيهات كطلبات وتتبعها حتى الحل.

استفد من تدفقات معلومات التهديد المتقدمة

قم بتعزيز نظام إدارة معلومات الأمان الخاص بك بتدفقات معلومات التهديد الفاخرة في الوقت الحقيقي لتحسين قدرات الكشف ضد التهديدات الناشئة والهجمات المستهدفة.

قم بضبط وتحسين نماذج التعلم الآلي بانتظام في أنظمة SIEM من الجيل التالي

تأكد من أن ميزات الذكاء الاصطناعي وUEBA في نظام SIEM من الجيل التالي الخاص بك مضبوطة وفقًا لسلوك منظمتك. راجع نتائج النماذج بشكل دوري للتأكد من دقتها وملاءمتها.

تعلم المزيد عن إكزابييم

تعرف على منصة Exabeam ووسع معرفتك في أمن المعلومات من خلال مجموعتنا من الأوراق البيضاء، البودكاست، الندوات، والمزيد.