10 ميزات أساسية يجب توفرها لتكون نظام إدارة معلومات الأمان الحديثة (SIEM)

- 5 minutes to read

فهرس المحتويات

أصبحت أنظمة إدارة المعلومات الأمنية والأحداث (SIEM) متاحة لأول مرة في التسعينيات وتم اعتمادها من قبل مراكز العمليات الأمنية بسبب وعدها بتوفير رؤى حول الزوايا العميقة والمظلمة في شبكاتهم. أمن المعلومات كانت الفرق بحاجة إلى رؤية متى وأين تحدث التهديدات الأمنية، والتحقيق في تلك الأحداث، واتخاذ القرارات بشأن الاستجابة المناسبة.

ومع ذلك، كانت الأجيال الأولى من أنظمة إدارة معلومات الأمان (SIEM) تتطلب تحليل بيانات خبير وفريقًا ماهرًا قادرًا على تصفية الانفجار المتزايد من مصادر التنبيهات المزعجة لاكتشاف التهديدات الأمنية الحقيقية.

بسبب العمليات التي تتطلب جهدًا كبيرًا، والمصادر غير المكتملة، والمهارات المتخصصة المطلوبة، قد يتم تفويت أحداث ذات مغزى ولكن غير ضارة أثناء التحقيق في الحوادث، وعادة ما تستغرق هذه التحقيقات أسابيع (أو حتى أشهر) للكشف عنها والتحقيق فيها - وبالتالي فإن معالجة الاختراقات تستغرق وقتًا أطول.

كان ذلك في الماضي - نظام SIEM الحديث هو الآن.

يمكن لأنظمة إدارة معلومات الأمان الحديثة (SIEM) الآن تطبيق ميزات جديدة على مجال الأمان الخاص بك لم تكن متاحة مع أنظمة SIEM القديمة. تدعي العديد من أنظمة SIEM أنها "من الجيل التالي"، ومع ذلك لا تمتلك الميزات والوظائف اللازمة لحل المشكلات التي تواجهها معظم فرق الأمان اليوم.

ما هي الميزات المطلوبة لتكون نظام إدارة معلومات الأمان الحديثة؟

نظرًا لأن أنظمة إدارة معلومات الأمان القديمة (SIEM) والتصميمات الشبكية الحالية تمتد عبر الأصول والمستخدمين المحليين والسحابيين والبعيدين، يواجه محللو الأمن نسبة عالية جدًا من الإشارات إلى الضوضاء. في العديد من الحالات، أصبحت أنظمة SIEM مقتصرة على النظر في الأحداث ذات الأهمية العالية وتلبية متطلبات الامتثال - وليس أكثر من ذلك.

إليك الميزات المطلوبة في حل SIEM الحديث - دمج أحدث التقنيات مع معرفة شاملة بكيفية ظهور التهديدات:

1. جمع وإدارة البيانات من جميع المصادر المتاحة.

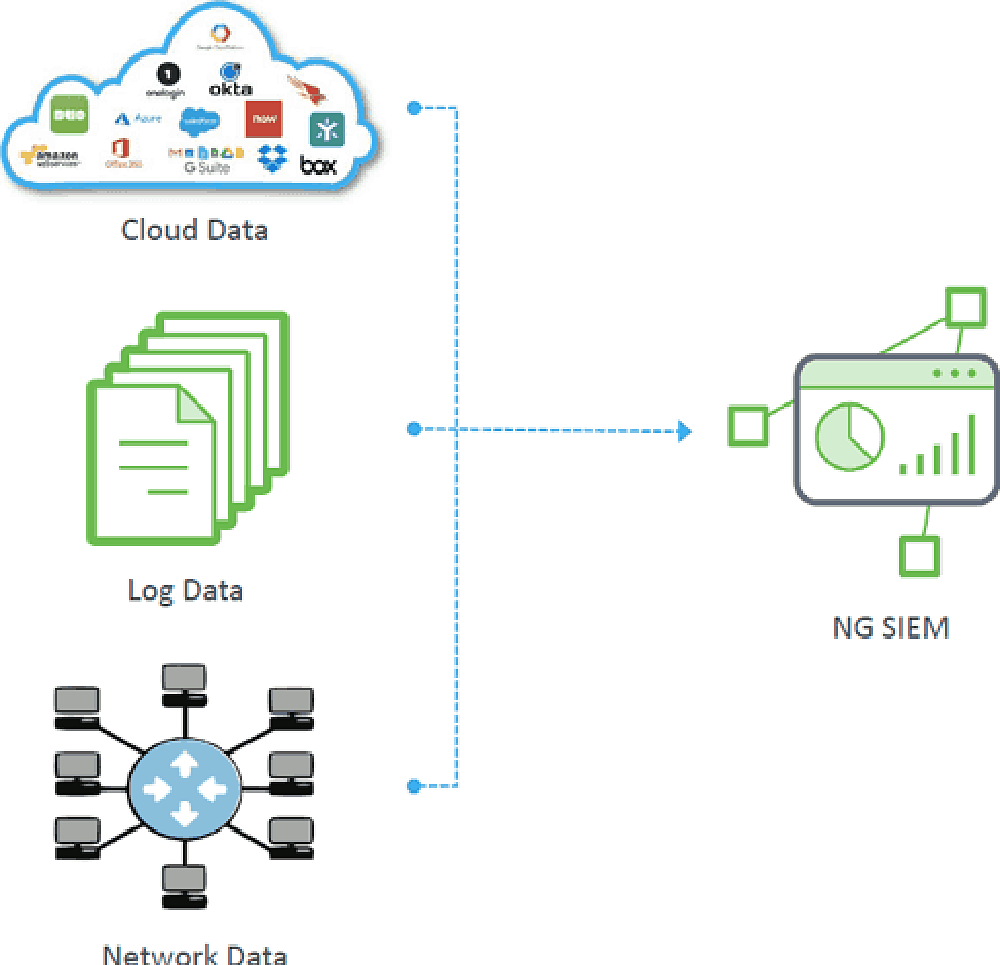

تتراوح التهديدات الحالية عادةً عبر مصادر بيانات متعددة. لكي تكون فعالة، يجب أن تكون كل مصدر بيانات متاحًا لنظام إدارة معلومات الأمان الحديث الخاص بك ليتمكن من تحليل البيانات وربطها. (انظر الشكل 1.) يشمل ذلك بيانات خدمات السحابة، وبيانات السجلات المحلية (مثل ضوابط الأمان مثل الهوية، وقواعد البيانات، وسجلات التطبيقات)، وبيانات الشبكة (الكشف عن التسلل، ونقاط النهاية، والتدفقات، والحزم، وما إلى ذلك).

يجب أن يتضمن نظام إدارة معلومات الأمان (SIEM) أيضًا إدارة بيانات الأمان المركزية عن بُعد. بعد تكوين جميع مجمعات السجلات وتشغيلها، يجب أن يكون من السهل إدارتها (بدء، إيقاف، تحديث، إعادة تكوين) من أي موقع. هنا معلومات حول نتائج التنقل.

2. بنية بيانات كبيرة تم التحقق منها بشكل جيد

تم تصميم العديد من أنظمة SIEM القديمة في أوائل العقد الأول من القرن 21 وتستخدم تكنولوجيا خاصة. هناك فرق تكنولوجي كبير بين ذلك الحين والآن. لم تكن منصات مثل هادوب، ومونغو، وإلستيك سيرش، وبيغ كويري، وسبارك متاحة في ذلك الوقت ببساطة.

مع الانفجار في البيانات الأمنية المتاحة والمجمعة، ما هو مطلوب الآن هو بنية تحتية للبيانات الكبيرة يمكنها توسيع البيانات، والتفاعل معها، والاستفادة من خوارزميات علم البيانات المتقدمة للاستعلامات السريعة والتصور.

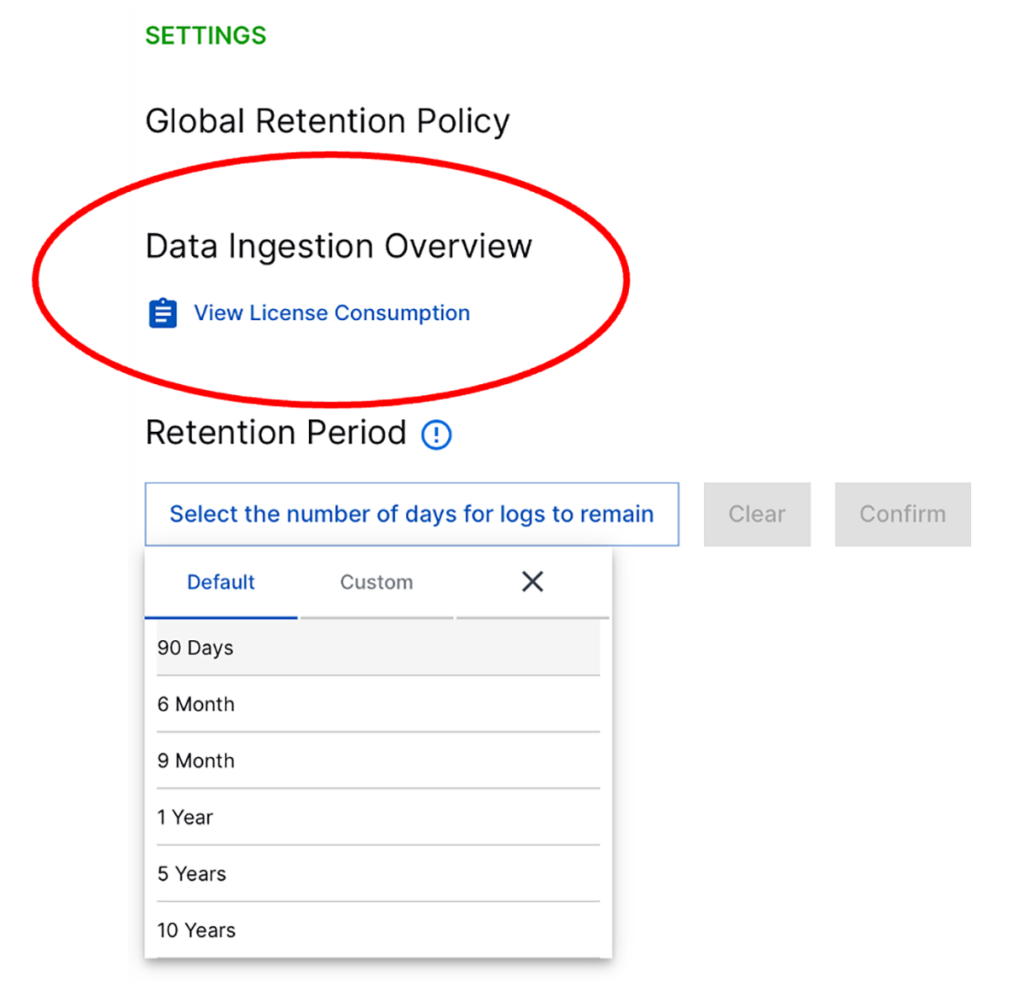

3. تسعير متوقع لإدخال السجلات

إعدادات الاحتفاظ بالسجلات مهمة للغاية لأنها تتيح إنفاقًا محسنًا من خلال إزالة السجلات غير الضرورية تلقائيًا. من خلال تحديد فترة زمنية معينة للاحتفاظ بالسجلات الفردية حسب النوع والمصدر، يمكن للمؤسسات تحرير سعة التخزين، مما يضمن إنفاقًا متوقعًا. يتم تطهير السجلات غير الضرورية، مما يمنع تراكم البيانات الزائدة والتكاليف المرتبطة بالتخزين.

على سبيل المثال، قد يؤدي استبدال جدار الحماية الخاص بك بنموذج محدث إلى زيادة التسجيل عشرة أضعاف. مع التسعير القائم على الاستهلاك، تزداد رسوم ترخيص نظام إدارة معلومات الأمان (SIEM) تلقائيًا. ولكن مع نموذج التسعير الثابت، يمكنك استيعاب البيانات من جميع المصادر (بدلاً من اختيار الأفضل فقط) والبقاء ضمن ميزانيتك.

4. إثراء سياق المستخدم والأصول

ابحث عن مستوى عالٍ من الإثراء الذي يحقق نتائج مفيدة من جميع البيانات التي تجمعها. توفر التقدمات في علم البيانات العديد من الرؤى التي كان يجب أن يتم ربطها سابقًا من قبل محللين ذوي خبرة، مثل:

- تكامل وارتباط معلومات التهديدات المجانية

- تشكيل مجموعات أقران ديناميكي

- ربط عناوين IP ببيانات اعتماد المستخدمين والأجهزة والجداول الزمنية.

- متابعة ملكية الأصول

- ربط أنواع المستخدمين والآلات بالأنشطة.

- تحديد حسابات الخدمة

- ربط عناوين البريد الإلكتروني الشخصية بالموظفين

- ربط نشاط سجل محطة الشارات بحسابات المستخدمين والجداول الزمنية.

من خلال استخدام نظام إدارة معلومات الأمان (SIEM) الذي يفهم السياق والنوايا، يمكنك البحث عن ملكية الأصول، وموقع تسجيل دخول المستخدم، ومجموعات الأقران، ومعلومات أخرى يمكن أن تساعدك في اكتشاف السلوكيات غير الطبيعية.

5. تحليل سلوك المستخدمين والكيانات

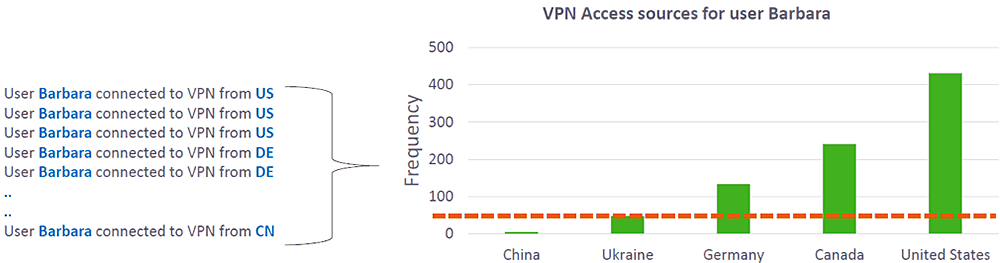

نظام SIEM الحديث يقوم تلقائيًا بتحديد سلوك المستخدمين من خلال التعلم الآلي، التحليل الإحصائي، ونمذجة السلوك - المعروف باسم تحليل سلوك المستخدمين (UEBA).

بمجرد أن يقوم نظام UEBA بتقييم السلوك العادي، يمكنه تعيين درجات المخاطر للأنشطة غير العادية، وكشف الأنشطة والسلوكيات التي تتجاوز عتبة محددة. على سبيل المثال، إذا كان لديك مستخدم عادةً ما يسجل الدخول من الولايات المتحدة، والآن يسجل الدخول من الصين للمرة الأولى، فإن مثل هذه الشذوذ قد تشير إلى وجود هجوم جارٍ.

6. التتبع التلقائي للحركة الجانبية

من خلال دراسة الحوادث السابقة والاطلاع على إطار عمل MITRE ATT&CK، نعلم أن أكثر من 80% من الهجمات تتضمن تحركات جانبية. وهنا يحاول المهاجمون تجنب الكشف أو الوصول إلى امتيازات أعلى عن طريق تغيير بيانات الاعتماد، وزيادة الصلاحيات، ثم الانتقال إلى عناوين IP وأصول عالية القيمة. لمتابعة التحركات الجانبية بفعالية من البداية إلى النهاية، يجب أن يكون نظام إدارة معلومات الأمن والأحداث (SIEM) لديك قادرًا على ربط هذه الأحداث ذات الصلة من مصادر سجلات مختلفة.

7. نموذج معلومات الأمان المحسن

تتمتع أنظمة SIEM التقليدية بنموذج أمان يعتمد بشكل أساسي على الأحداث المنفصلة. يتطلب تحويل سلسلة من الأحداث يدويًا إلى جدول زمني سلوكي منظم وقتًا كبيرًا. من أجل التحليل المتقدم، يجب تخزين البيانات الأمنية بشكل مفيد - على سبيل المثال، جدول زمني يحتوي على النطاق الكامل لكل مستخدم وكيان تقوم بمراقبته. عندما يتم تنظيم جميع المعلومات المطلوبة بهذه الطريقة، توفر الأنظمة الخبيرة سياقها الكامل على الفور عند ظهور أحداث غير طبيعية.

8. خطوط زمنية للحوادث مسبقة البناء

استخدام نظام إدارة معلومات الأمان التقليدي يتطلب عادةً مزيجًا من الاستعلامات المعقدة، يتبعها الكثير من النسخ واللصق من كل مصدر إلى ملف مشترك (غالبًا ما يتم استخدام محرر نصوص كمستودع). تتطلب مثل هذه التحقيقات كميات هائلة من الوقت، وخبرة عميقة في مجال الأمن، وإتقان لغات الاستعلام، والقدرة على تفسير النتائج. هذه المهارات مكلفة ونادرة.

مع وفرة من البيانات الغنية في نموذج معلومات مناسب، يمكن لنظام إدارة معلومات الأمان الحديث أن يقدم كل السياق المتاح في واجهة مستخدم مختصرة وودية - وهي اللوحة الزجاجية الواحدة.

9. تحديد أولويات الحوادث

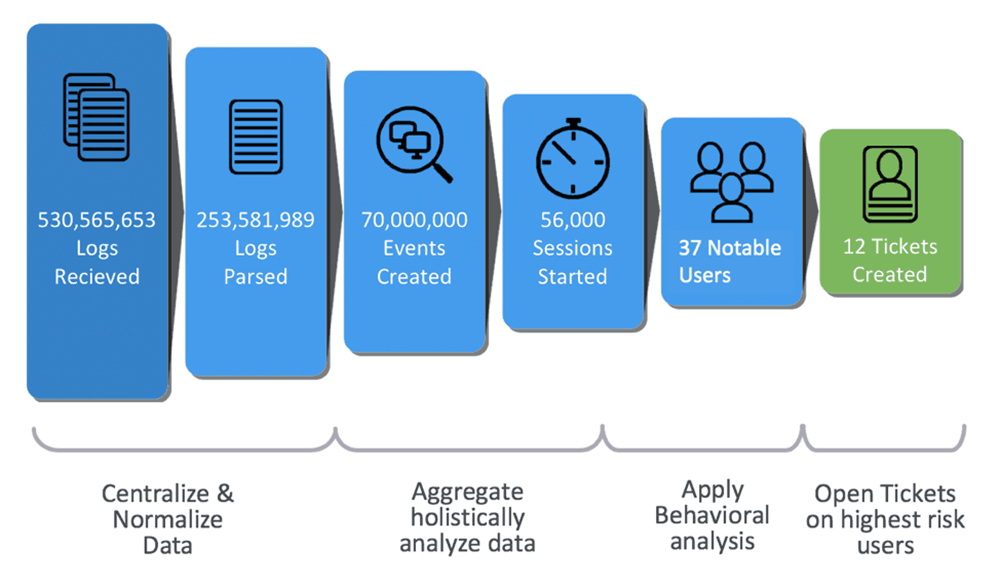

كمية البيانات التي تحتاج مراكز العمليات الأمنية (SOCs) لتحليلها هائلة. ليس من غير المألوف أن تنتج الشركات الكبيرة مئات الملايين من سجلات الدخول كل يوم.

تم تصميم أنظمة إدارة معلومات الأمان الحديثة (SIEM) لتقليل نسبة الإشارة إلى الضوضاء بحيث يمكنك استعادة السيطرة على المجال. إن القدرة على القضاء على الإيجابيات الكاذبة والتركيز فقط على الأحداث ذات السلوكيات غير الطبيعية أمر أساسي لتحقيق أمان قوي، وأداء فعال للموظفين، وتقليل التكاليف.

في يوم عادي، قد يقوم حل إدارة معلومات الأمان (SIEM) من الطراز الأول بتقليل 500 مليون سجل دخول إلى 60,000 خط زمني للجلسات، ثم يظهر أقل من 50 حدثًا ملحوظًا. من بين هذه الأحداث، قد يتم إنشاء حوالي عشرة تذاكر للتحقيق.

10. الأتمتة عبر سير العمل الخاص بـ TDIR

يستخدم بائعو أنظمة إدارة معلومات الأمان (SIEM) اختصارات مختلفة لهذه القدرة، والتي تشمل منطقتين رئيسيتين:

الأتمتة

- استخدام كتيبات الاستجابة لتوثيق أفضل الردود على أنواع التهديدات المحددة.

- تقديم أتمتة سير العمل فوق بنية التوجيه الخاصة بك.

- تمكين أتمتة استجابة التهديدات، مع تقليل الملل لدى الموظفين.

- القدرة على التحكم في جميع أدواتك من مكان واحد.

تنسيق

- نشر موصلات جاهزة مسبقًا في بنية تكنولوجيا المعلومات والأمن لديك، دون الحاجة إلى كتابة السكربتات بنفسك.

- سحب/دفع البيانات بسهولة إلى/from أنظمة إدارة الوصول، جدران الحماية، خوادم البريد الإلكتروني، وحدات التحكم في الوصول إلى الشبكة، وأدوات الإدارة الأخرى.

يمكن أن يحرر حل SOAR المتقدم المحللين المهرة لديك لإنشاء خطط عمل، بينما يمكّن المحللين المبتدئين من تنفيذها. يمكنك تحقيق وقت أسرع لحل المشكلات مع استخدام جهود عدد أقل من الموظفين الدائمين.

ترقية حل SIEM الخاص بك إلى حل يقدم هذه الميزات العشر الأساسية ستمكن منظمتك من مواكبة مشهد التهديدات المتزايد اليوم - دون التكاليف المتزايدة للمحللين الأمنيين ذوي المهارات العالية ونماذج حجم السجلات والأسعار القديمة.

اطلع على أدلة إضافية حول مواضيع رئيسية في أمن المعلومات.

مع شركائنا في المحتوى، قمنا بتأليف أدلة شاملة حول عدة مواضيع يمكن أن تكون مفيدة أيضًا أثناء استكشافك لعالم الأمن المعلوماتي.

إدارة السجلات

من تأليف Exabeam

- ما هي إدارة السجلات؟ العملية والأدوات

- 7 ممارسات أساسية في إدارة السجلات

- أفضل 5 أدوات لتحليل السجلات يجب أن تعرفها في عام 2023

مركز عمليات الأمن

من تأليف Exabeam

- محلل أمن المعلومات: الوصف الوظيفي، المهارات، والشهادات

- ما هو مركز عمليات الأمن؟ دليل كامل

- 5 وظائف في عمليات الأمن السيبراني وأفضل الممارسات لتحقيق النجاح في الأمن السيبراني.

استعادة الكوارث

من تأليف Cloudian

تعلم المزيد عن إكزابييم

تعرف على منصة Exabeam ووسع معرفتك في أمن المعلومات من خلال مجموعتنا من الأوراق البيضاء، البودكاست، الندوات، والمزيد.