目次

スレットハンティングツールとは?

脅威ハンティング・ツールには、セキュリティ情報・イベント管理(SIEM)システム、拡張検知・応答(XDR)ソリューションなどがある。その他の一般的なツールには、脅威インテリジェンスのフィードや、特定の分析のためのカスタムスクリプトがあり、商用およびオープンソースの両方のオプションが利用可能です。

脅威ハンティングツールの主なカテゴリーは以下の通り:

- セキュリティ情報・イベント管理(SIEM):これらのシステムは、環境全体のログデータを一元管理し、相関関係と分析によって異常を検出できるようにする。

- XDR(Extended Detection and Response):XDRは、エンドポイント、クラウド・ワークロード、アイデンティティ・プラットフォームなど、さまざまなセキュリティ・レイヤーにわたるテレメトリの統合ビューを提供します。

- 脅威インテリジェンス・プラットフォーム(TIPs):TIPsは、脅威インテリジェンス・フィードを一元化して運用し、既知の脅威、侵害の指標(IoC)、攻撃者の手口に関する最新情報を提供します。

これは、サイバー脅威インテリジェンスに関する一連の記事の一部である。

脅威ハンティングツールのコア機能

仮説に基づいた調査サポート

脅威ハンティングツールの特徴は、仮説に基づいた調査をサポートすることである。このアプローチでは、ある仮説(例えば、攻撃者が新しい脆弱性を悪用している可能性がある、ファイルレスマルウェアを使用している可能性があるなど)を立て、それに対応する指標や行動を体系的に検索する。

最良のツールは、アナリストが環境内の多様なデータセットでこれらの仮説を定義、追跡、テストできるように、構造化されたワークフロー、テンプレート、プレイブックを提供する。仮説管理は、調査に明確な方向性を与え、アナリストがその根拠と結果を文書化して共有できるようにすることで、調査の効率とパフォーマンスを向上させます。タスクの割り当て、エビデンスの取得、ダイナミックなメモの取り方などの機能が重要です。

高忠実度テレメトリー・コレクション

高忠実度の遠隔測定収集は、可視化と詳細な分析を可能にするため、すべての脅威ハンティング・ツールの基盤となっています。これらのソリューションは、エンドポイント、クラウド・ワークロード、ネットワーク・フロー、アプリケーション・ログからきめ細かいデータを取り込み、あらゆるアクションやイベントの詳細なフォレンジック記録を提供します。プロセスの実行トレース、レジストリの変更、ネットワーク接続、ファイルの変更、およびユーザーのアクティビティをキャプチャすることで、アナリストは攻撃チェーンを再構築し、ステルス行動を明らかにすることができます。

この豊富なデータは、迅速な検索と文脈相関を可能にする効率的なストレージ、エンリッチメント、インデクシングと組み合わされてこそ価値がある。従って、脅威ハンティング・ツールは、包括的なテレメトリ・キャプチャとスケーラビリティおよび管理可能なデータ保持のバランスを取る必要があります。EDR、NDR、およびクラウド・ログ・ソースとの統合は、忠実度の高い収集を可能にします。

高度な検索、クエリ、ピボット機能

脅威ハンティング・ツールの中心的な機能は、膨大なデータセットに対して高度なクエリと迅速な検索を実行する能力である。ハンターは、標準的な業務時間外に起動されたすべてのエンドポイントプロセスを切り分けたり、疑わしいドメイン名から関連するユーザーアクティビティにピボットしたりするなど、複雑で多条件の質問を行う必要があります。

効果的なツールにより、アナリストは、ログ、アラート、ネットワーク・アクティビティを正確に検索するために、柔軟な言語、フィルター、ワイルドカードを使用して詳細なクエリーを構築することができます。ピボットの機能も同様に重要であり、分析者は、エンドポイント、ファイルハッシュ、ユーザーアカウントなどの任意のデータポイントから、時間とシステム全体にわたって記録されたすべてのコンテキストにドリルダウンすることができます。

コンテキストエンリッチメントと脅威インテリジェンス

コンテキストエンリッチメントとは、外部の脅威インテリジェンスを導入して生の検知データに光を当て、ハンティングを加速させることです。IPアドレス、ハッシュ、ドメインなどの指標を脅威インテリジェンス・フィードやデータベースと自動的に関連付けることにより、ハンティング・ツールは、観測された活動が既知の悪意のある行為者、戦術、キャンペーンに対応するかどうかに関するコンテキストを即座に提供します。

また、コンテキストエンリッチメントは、グローバルな脅威トレンドに対してローカルのアクティビティをベンチマークすることで、行動分析をサポートします。自動化されたタグ付け、エンリッチメント、およびアラート検証は、調査プロセスを簡素化し、ハンティングコンソールを離れることなく、アナリストに実用的なインテリジェンスを提供します。

関連コンテンツガイドを読む脅威インテリジェンス・ソリューション

サイバー脅威ハンティングツールの主要カテゴリー

セキュリティ情報・イベント管理(SIEM)

1.エクサビーム

Exabeamは、SIEMを中核とするセキュリティ・オペレーション・プラットフォームであり、データの一元化と行動分析および自動化された調査ワークフローを組み合わせることで、脅威ハンティングを強化するように設計されています。生のログデータを超えるコンテキストを提供することで、脅威ハンターが仮説から結論へと移行できるようにします。

主な特徴は以下の通り:

- 集中ログ収集:数百ものクラウドおよびオンプレミスのソースからデータを収集・解析し、ハンティングのための統一されたデータセットを提供します。

- 行動分析(UEBA):すべてのユーザーとデバイスの正常なアクティビティを自動的にベースライン化し、異常や危険な行動を浮き彫りにします。

- 自動化されたThreat Timelines:ハンターが手作業でアクティビティをつなぎ合わせる代わりに、Exabeamは、潜在的な脅威に関連するすべてのユーザーとデバイスのアクションの時系列タイムラインを自動的に構築します。

- 高度な検索:ハンターが膨大な量のセキュリティデータを照会して仮説を検証し、特定の侵害指標(IoC)を探すことができる強力な検索機能を提供します。

- 脅威インテリジェンス統合:ネイティブでは、フォーマット用のSTIX(Structured Threat Information eXpression)や、トランスポート用のTAXII(Trusted Automated eXchange of Intelligence Information)などの標準を用いて脅威インテリジェンスフィードをサポートしています。これにより、商用、オープンソース、ISACフィードからインジケーターオブコンブレインメント(IoC)を自動的に取り込み相関し、既知の脅威に関するコンテキストでイベントデータを豊かにし、ハンターが手動で検索する手間を省くことができます。

2.Splunk Enterprise セキュリティ

Splunk Enterprise Security (ES) は、AI を活用した検知、データの可視化、自動化により、セキュリティチームがハイブリッド環境全体の脅威をハントできるよう支援する、一元化された脅威検知・対応プラットフォームです。事前定義されたルールに大きく依存し、大量のアラートを生成する従来のSIEMツールとは異なり、Splunk ESは機械学習、ユーザーとエンティティの行動分析(UEBA)、脅威エンリッチメントを組み合わせています。

主な特徴は以下の通り:

- データの可視性:すべてのドメイン、デバイス、クラウド環境にわたるデータを収集・分析し、完全なコンテキストを実現します。

- AIによる検出と優先順位付け:機械学習とAIを使用して、忠実度の高いアラートに優先順位を付け、未知の脅威を検出する。

- 統合された脅威ハンティングと調査:統一されたインターフェイスで、アドホックな検索と構造化された調査を実行するツールを提供

- UEBAを活用した行動分析:ユーザーやエンティティの行動をモデル化することで、内部脅威や異常を検知

- SOARと自動化の統合:事前に構築されたプレイブックと統合により、自動化された脅威の濃縮とインシデントレスポンスが可能になります。

3.SolarWinds セキュリティイベントマネージャ

SolarWinds Security Event Manager(SEM)は、中小規模環境向けに脅威の検知とコンプライアンス監視を改善する軽量SIEMソリューションです。インフラ全体のログデータを一元管理し、セキュリティイベントを相関させ、複雑な設定を行うことなく、脅威、ポリシー違反、不審なアクティビティを特定できます。

主な特徴は以下の通り:

- 一元化されたログの収集と相関:コネクターを使用して多様なソースからログデータを収集し、正規化することで、脅威を一元的に可視化します。

- 脅威の検出:ライブのクロスイベント相関とアラートにより、不審なアクティビティやポリシー違反を監視します。

- コンプライアンス・レポート:PCI DSS、HIPAA、SOXなどの標準に対応したテンプレートをすぐに利用でき、監査準備を簡素化します。

- 自動化されたインシデントレスポンス:事前に定義されたルールとレスポンスをサポートし、手作業を減らし、レスポンスタイムを改善します。

- フォレンジック分析ツール:ビジュアライゼーション、フィルター、保存された検索により、過去の出来事を調査することができます。

エクステンデッド・ディテクション&レスポンス(XDR)

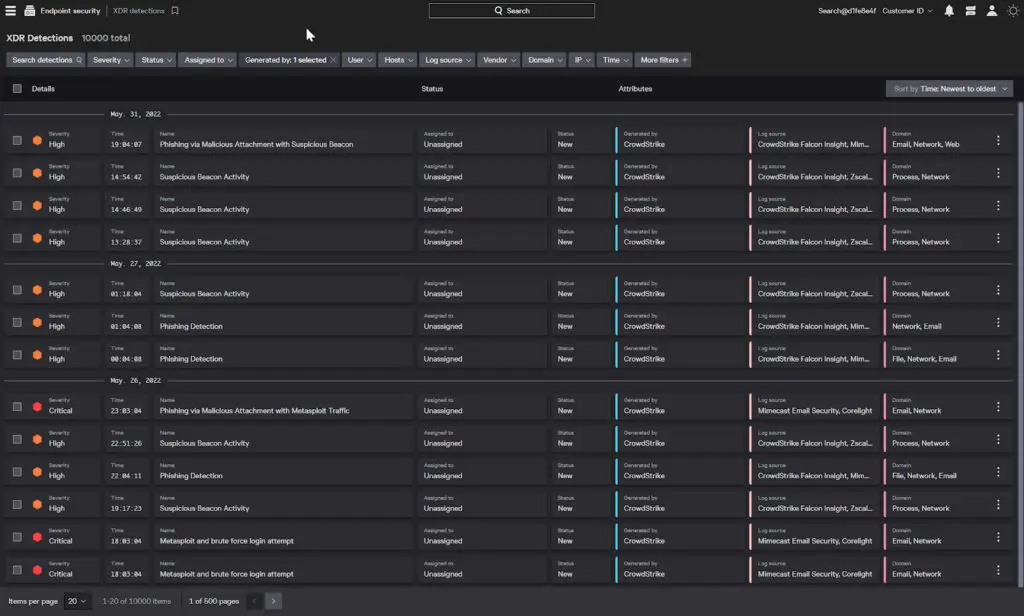

4.CrowdStrike Falcon Insight XDR

CrowdStrike Falcon Insight XDRは、エンドポイント全体でAIを活用した脅威の検知、調査、対応を実現する拡張検知・対応ソリューションです。CrowdStrikeのEDR基盤上に構築されたFalcon Insight XDRは、エンドポイント、クラウド、アイデンティティ、モバイルシステムからのテレメトリを統合し、統合された可視性とインシデントレスポンスを提供します。

主な特徴は以下の通り:

- AIを活用した検知と調査:Charlotte AI™とCrowdStrike Signalを使用して、最も重要な脅威をリアルタイムで優先順位付けし、表面化します。

- リアルタイム・レスポンス(RTR):侵害されたシステムへの直接リモートアクセスを提供し、迅速な脅威の封じ込めと修復を可能にします。

- 統合されたXDR機能:検出機能をエンドポイントだけでなく、アイデンティティ、クラウド、モバイル、データ保護にまでネイティブに拡張します。

- SOARによる脅威対応の自動化:Falcon Fusionを活用して複雑なワークフローをオーケストレーションし、対応アクションを自動化します。

- MITRE ATT&CK mapping攻撃者の行動と戦術を可視化することで、アナリストの意思決定を強化します。

出典:CrowdStrike Falcon Insights

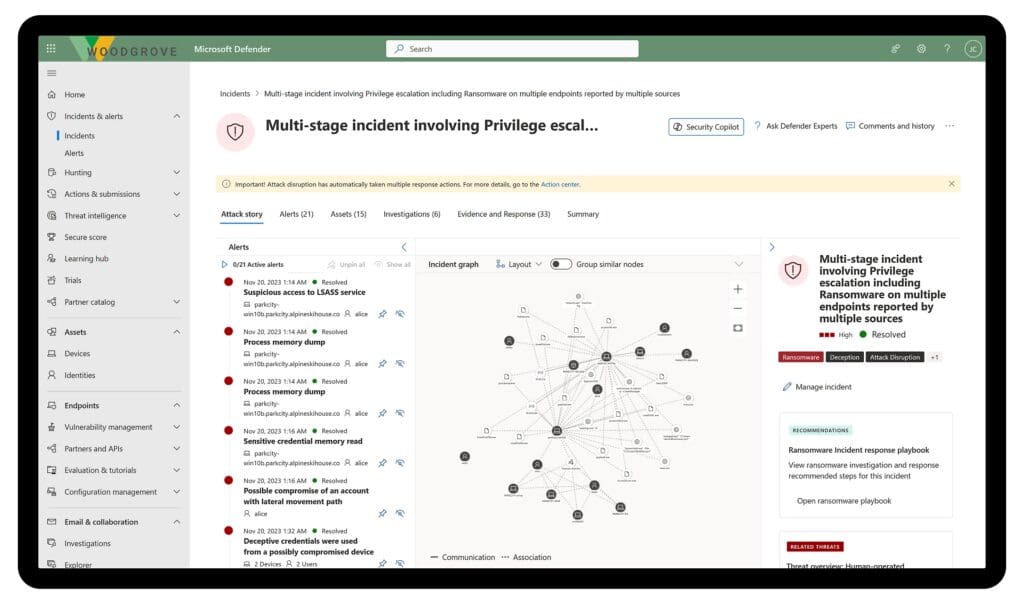

5.Microsoft Defender for Endpoint

Microsoft Defender for Endpoint は、企業向けエンドポイントセキュリティプラットフォームであり、デバイス全体における脅威の防止、検出、調査、対応を支援します。Microsoft Defender XDRエコシステムのコンポーネントとして、Intune、Defender for Identity、Microsoft Sentinelなどの他のMicrosoftセキュリティソリューションとネイティブに統合し、統一されたセキュリティ体制を提供します。

主な特徴は以下の通り:

- クロスプラットフォームのエンドポイント保護:デスクトップ、サーバー、モバイルデバイス、ネットワークエッジコンポーネントなど、主要なオペレーティングシステムをサポート

- 攻撃対象範囲の縮小:セキュリティ設定を実施し、悪意のあるIP、ドメイン、URLへのアクセスをブロックすることで、リスクへの露出を最小限に抑えます。

- エンドポイントの検出と応答(EDR):リアルタイムの検出、調査、応答機能により、エンドポイントのアクティビティを可視化します。

- 高度なハンティング:脅威をプロアクティブに検索し、行動や文脈のシグナルを使用してカスタム検出を構築するためのクエリベースのツールを提供します。

- 調査と修復の自動化:自動化を活用して、手動による介入なしにアラートを調査し、脅威を修復します。

6.サイネットXDR

Cynet XDRは、エンドポイント、ネットワーク、アイデンティティ、クラウド環境にまたがるセキュリティデータを統合し、脅威の可視化と迅速な対応を実現する拡張検知・対応プラットフォームです。複数のセキュリティレイヤーを単一の自動化されたプラットフォームに統合することで、Cynetは運用のオーバーヘッドを削減し、死角をなくし、脅威の検知を簡素化します。

主な特徴は以下の通り:

- 統一されたデータ収集:エンドポイント、クラウドサービス、IAMシステム、ネットワークデバイスからのセキュリティテレメトリを単一のプラットフォームに収集します。

- リアルタイムの脅威検知:接続されたシステムを継続的に監視し、脅威が特定されるとアラートを生成します。

- 高度な相関エンジン:異なるベクトル間のデータポイントを接続し、多段階の攻撃やステルス的な脅威の動作を検出します。

- エンドポイントの可視性:エンドポイントデバイス全体のプロセス実行、ファイル変更、システムアクティビティに関する情報を取得

- IAMモニタリング:以下のようなIDシステム内の不審なユーザーの行動、認証の異常、権限の変更を追跡します。アクティブディレクトリ

脅威インテリジェンスプラットフォーム(TIPs)

7.IBM X-Force

IBM X-Force は、脅威インテリジェンスとインシデントレスポンスを提供する組織で、企業がサイバー脅威に耐えられるセキュリティ・プログラムを構築、テスト、管理できるよう支援しています。攻撃と防御のテクニックを組み合わせた X-Force は、社内のセキュリティ・チームの延長として、脅威の探索、敵のシミュレーション、脆弱性の管理、緊急対応などのサービスを提供しています。

主な特徴は以下の通り:

- エックスフォース・レッドの攻撃的セキュリティ敵のシミュレーション、侵入テスト、脆弱性評価を実施し、悪用可能な弱点を発見し、優先順位をつける。

- インシデントレスポンスサービス:24時間365日のインシデントレスポンス、侵害の封じ込め、復旧支援、および準備状況の評価と危機管理を提供します。

- 脅威インテリジェンスサービス:グローバルな脅威に関する洞察とインテリジェンスに基づく分析を提供し、リスクに基づく意思決定と検知戦略の改善をサポートします。

- サイバーレンジ演習:安全な環境でインシデント対応計画をテストする模擬攻撃シナリオを通じて、ビジネスチームと技術チームに準備をさせる。

- 敵のシミュレーション実際の攻撃手法を模倣し、現実的な脅威条件下での検知・対応能力を評価する。

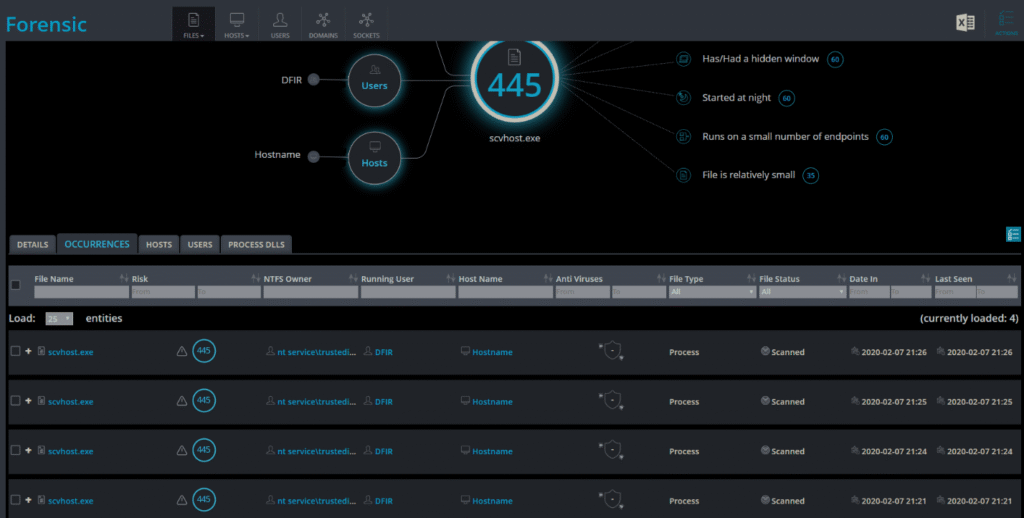

8.ヘイムダル・スレットハンティング

HeimdalのThreat-Hunting and Action Centerは、SIEMとXDRを統合したプラットフォームで、IT資産全体の可視化、行動分析、実用的な洞察を提供します。エンドポイント、ネットワーク、クラウドインフラ、電子メール、Microsoft 365のユーザーアクティビティをカバーし、統合されたモニタリングと迅速な対応機能により、一元化された脅威ハンティング体験を提供します。

主な特徴は以下の通り:

- 統一されたモニタリング:Microsoft 365を含むエンドポイント、クラウド、ネットワーク、ユーザーを統合的に可視化

- 行動脅威検知:UEBA、ログイン異常検知(LAD)、電子メールベースの脅威インジケータを使用して異常を特定し、ユーザーのアイデンティティとアカウントを保護します。

- リスクスコアリングそして科学捜査:事前に計算されたリスクスコアとフォレンジックデータを提供し、迅速な調査と正確な脅威分類をサポートします。

- MITRE ATT&CK alignment:戦術とテクニックをマッピングすることで、脅威検知の精度を高める。MITRE ATT&CK フレームワーク

- 統合アクションセンター:隔離、スキャン、隔離などのワンクリックのレスポンスアクションにより、修復を簡素化し、インシデントレスポンス時間を短縮します。

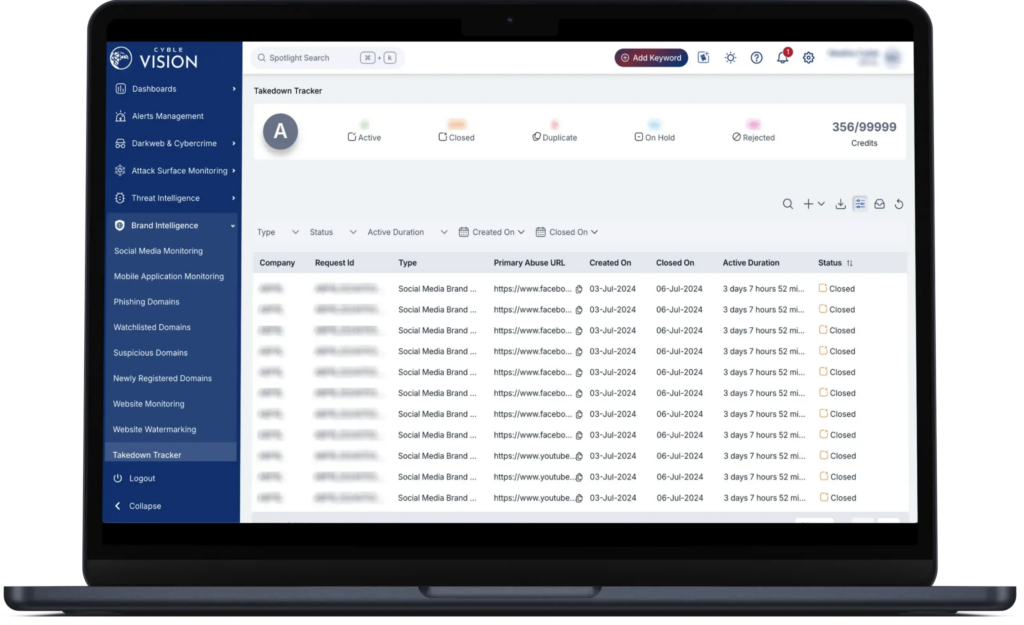

9.サイブルビジョン

Cyble Visionは、組織が進化する脅威を検出し、優先順位を付け、対応するためのサイバー脅威インテリジェンスプラットフォームです。サーフェスウェブ、ディープウェブ、ダークウェブからインテリジェンスを収集することで、Cyble Visionは脅威要因の活動、脆弱性、マルウェアキャンペーンを可視化します。このプラットフォームは、自動化、AI主導の分析、リアルタイムのインテリジェンス配信を活用しています。

主な特徴は以下の通り:

- マルチレイヤーの脅威インテリジェンス:表層、深層、ダークウェブのソースからのデータを集約し、新たな脅威を検知します。

- AIによる脅威分析:人工知能を使用して攻撃者の戦術、マルウェアの挙動、脆弱性を分析し、迅速なトリアージを実現します。

- リアルタイムのインテリジェンス配信:脅威データを継続的に更新し、タイムリーな意思決定と自動化されたリスク軽減をサポートします。

- 脅威行為者のプロファイリング:脅威グループ、そのTTP(戦術、技術、手順)、キャンペーンに関する洞察を提供します。

- マルウェアとランサムウェアの監視:悪意のあるペイロードとインフラストラクチャを追跡し、重要システムへの影響を防止します。

Source: サイブルビジョン

関連コンテンツ脅威インテリジェンス・プラットフォームのガイドを読む(近日公開予定)

結論

脅威ハンティング・ツールは、セキュリティ・チームが受動的な監視にとどまらず、標準的な検出方法を回避する脅威を能動的に発見することを可能にします。可視性、インテリジェンス、分析の深さを組み合わせることで、これらのツールはプロアクティブな防御態勢をサポートし、アナリストは重大な被害を引き起こす前に攻撃を特定して対応することができます。