التخفيف من التهديدات الأمنية باستخدام إطار MITRE للهجوم والتكتيكات والتقنيات المشتركة (ATT&CK) ®

- 5 minutes to read

فهرس المحتويات

في تدوينة سابقة، شرحت إطار MITRE للهجوم والتكتيكات والتقنيات المشتركة (ATT&CK) والطرق الأساسية التي يمكن للمؤسسات استخدامها لتحسين أمنها.

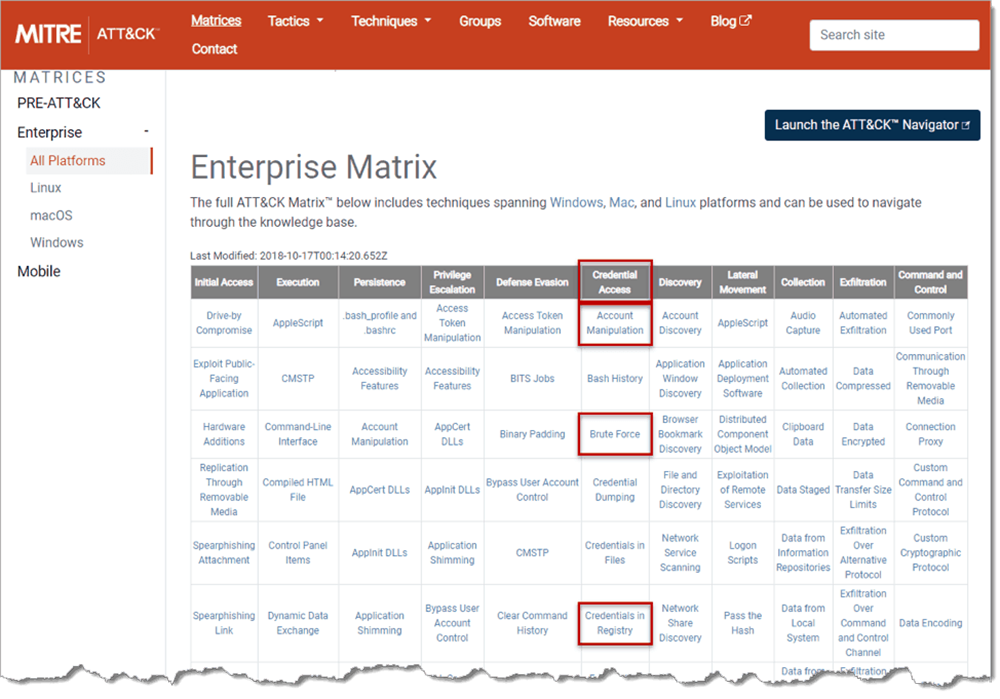

كتذكير، يوفر إطار عمل MITRE ATT&CK والنموذج والتصنيف كتالوجًا مصنفًا ومنظمًا لـ التكتيكات (سبب الهجوم) و التقنيات (كيف، وأحيانًا ماذا، في الهجوم). تُنظَّم العلاقة بين التكتيكات والتقنيات وتُقدَّم على أنها مصفوفة ATT&CK. فلسفة نموذج ATT&CK هي أنه من خلال التركيز على دفاعك ضد المخاطر وإعطائه الأولوية، موثقة تهديد الأمن السيبراني من خلال هذا السلوك، يمكنك فهم هذه التهديدات والهجمات ومنعها والتخفيف منها.

يكشف التعمق في تفاصيل كل مصفوفة عن تفاصيل أكثر، مما يؤدي في النهاية إلى صفحة ATT&CK التي تتضمن أمثلة على كيفية استخدام الخصوم المعروفين لتقنية معينة. تتراوح الطرق التي يمكن للمؤسسة من خلالها استخدام إطار MITRE للهجوم والتكتيكات والتقنيات المشتركة (ATT&CK) من محاكاة الخصوم وتشكيل فرق حمراء إلى تطوير التحليلات السلوكية وتقييم نضج مركز العمليات الأمنية.

في هذا المنشور، أنظر كيف يمكن للمنظمات استخدام موقع ATT&CK بالإضافة إلى مصفوفة PRE-ATT&CK، التي تركز على منع الهجمات قبل أن تتاح للخصوم الفرصة لاختراق شبكتك.

هذا المحتوى هو جزء من سلسلة حول إطار MITRE للهجوم والتكتيكات والتقنيات المشتركة (ATT&CK).

القراءة الموصى بها:UEBA (تحليل سلوك المستخدم والكيانات): الدليل الكامل.

استخدام موقع ATT&CK

لنقل أننا نريد فحص تكتيك الوصول إلى بيانات الاعتماد (TA0006). يمكن تسهيل هذا التكتيك من خلال العديد من التقنيات، بما في ذلك تلاعب بالحسابات (T1098)، القوة الغاشمة (T1110)، بيانات الاعتماد في السجل (T1214)، وما لا يقل عن 15 تقنية أخرى (الشكل 1).

®" class="wp-image-221136"/>

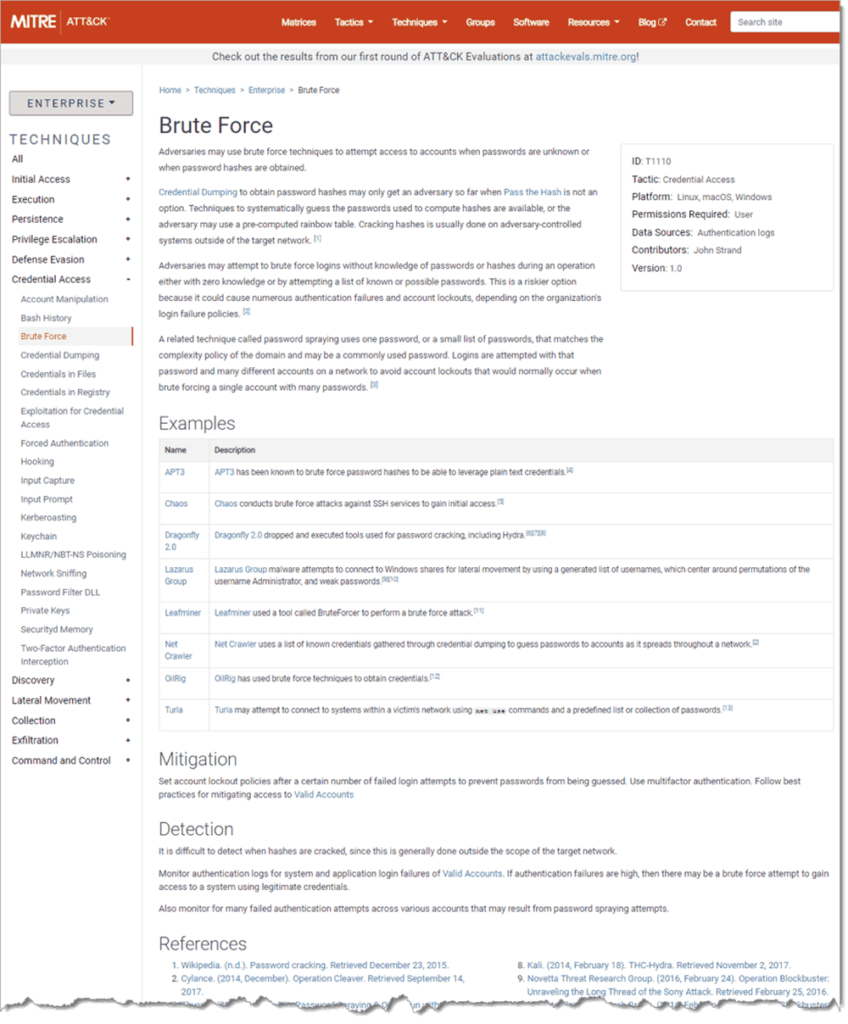

®" class="wp-image-221136"/>إذا تعمقنا في تقنية واحدة، مثلاً، هجوم القوة الغاشمة، يمكننا الحصول على لمحة عامة عنها، ورؤية أمثلة عديدة على جهات التهديد المرتبطة بها و/أو البرامج المستخدمة لتنفيذها، بالإضافة إلى استراتيجيات التخفيف والكشف. حتى تاريخ نشر هذه المدونة، أفادت ATT&CK أن ما لا يقل عن خمسة جهات تهديد وثلاثة تطبيقات برمجية متورطة في هجمات القوة الغاشمة (الشكل 2).

®" class="wp-image-221135"/>

®" class="wp-image-221135"/>يرجى ملاحظة أن المعلومات التي تقدمها كل صفحة من صفحات ATT&CK تتضمن مراجع مرتبطة بالمصادر، بحيث يمكنك بسهولة التحقق من صحة البيانات واكتشاف المزيد من التفاصيل.

وفقًا لمعلومات التخفيف والاكتشاف الموجودة في هذه الصفحة، يتضح أن هجمات القوة الغاشمة يصعب اكتشافها، ولكن إحدى طرق التخفيف منها هي استخدام المصادقة متعددة العوامل.

نصائح من الخبير

ستيف مور هو نائب الرئيس ورئيس استراتيجيات الأمن في إكزبيم، يساعد في تقديم الحلول لاكتشاف التهديدات وتقديم المشورة للعملاء بشأن برامج الأمن والاستجابة للاختراقات. وهو مضيف بودكاست "The New CISO Podcast"، و عضو في Forbes Tech Council، ومؤسس مشارك لـ TEN18 at Exabeam.

بناءً على تجربتي، إليك بعض النصائح التي يمكن أن تساعدك على استخدام إطاري عمل إطار MITRE للهجوم والتكتيكات والتقنيات المشتركة (ATT&CK) وPRE-ATT&CK بشكل أفضل لتعزيز دفاعات مؤسستك:

دمج ATT&CK مع التحليلات السلوكية

استخدم بيانات ATT&CK السلوكية لتحليل سلوك المستخدم والكيان (UEBA). يُصبح اكتشاف أي انحرافات عن سلوك المستخدم الطبيعي، مثل عمليات تسجيل الدخول غير الطبيعية أو الوصول إلى البيانات الحساسة، أسهل عند ربطها بتقنيات هجوم معروفة.

تحديد الأولويات بناءً على تقنيات التهديد السائدة

استخدم بيانات ATT&CK حول تواتر التقنيات لتحديد أولويات الدفاعات ضد التقنيات الأكثر استخدامًا من قِبل الخصوم في قطاعك. على سبيل المثال، ركّز أولًا على تعزيز الدفاعات المتعلقة بتقنيات الوصول إلى بيانات الاعتماد إذا كان قطاعك مُستهدفًا بشكل متكرر بسرقة الهوية.

أتمتة البحث عن التهديدات استنادًا إلى تقنيات ATT&CK

استخدم أدوات مثل Exabeam Threat Hunter لأتمتة الاستعلامات المتوافقة مع تقنيات ATT&CK المحددة. تُحسّن أتمتة الاستعلامات المتعلقة بالأنشطة المشبوهة، مثل تصعيد الصلاحيات أو التحرك الجانبي، من الكشف الاستباقي عن التهديدات.

استخدم PRE-ATT&CK للوقاية من التهديدات المبكرة

استخدم مصفوفة PRE-ATT&CK للكشف عن العلامات المبكرة لتحضيرات الخصم، مثل إعداد البنية التحتية أو تسجيل النطاق. تساعد مراقبة هذه الأنشطة على منع الهجمات قبل وصولها إلى شبكتك.

دمج ATT&CK في سير العمل في مركز العمليات الأمنية

قم بإدماج تقنيات ATT&CK في العمليات اليومية لمركز العمليات الأمنية الخاص بك، من معالجة التنبيهات إلى كتيبات استجابة الحوادث. هذا يضمن أن يستجيب فريقك للتهديدات بطريقة موحدة، مما يحسن من الكشف والتناسق.

استخدام إطار عمل MITRE PRE-ATT&CK

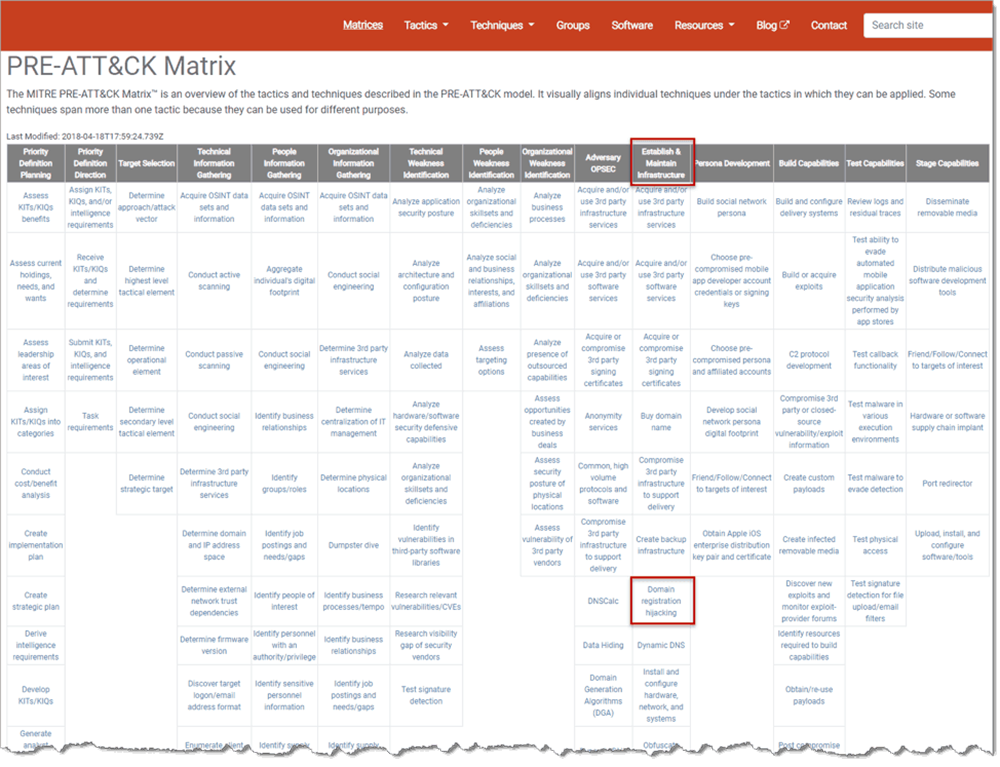

إذا كنت مهتمًا بتعلم السلوكيات التي تحدث قبل الهجوم (ويجب أن تكون مهتمًا إذا كنت تريد أن تظل خطوة أمام الخصوم)، يمكنك دراسة PRE-ATT&CK المصفوفة.

PRE-ATT&CK يركز على منع الهجمات قبل أن تتاح للخصوم الفرصة للتسلل إلى شبكتك. تتيح لك مصفوفة PRE-ATT&CK الإجابة على أسئلة مثل:

- هل هناك علامات تشير إلى أنك مستهدف لهجوم؟

- ما هي التقنيات الشائعة التي قد تُستخدم ضدك؟

- كيف يجب أن ترتب أولويات مواردك للحصول على أكبر قدر ممكن من الرؤية قبل تنفيذ الهجوم؟

يمكنك استخدام PRE-ATT&CK لفهم التكتيكات المختلفة التي تُستخدم عادةً لبدء الهجوم، ثم اكتشاف التقنيات التي تتماشى مع تنفيذ تلك التكتيكات.

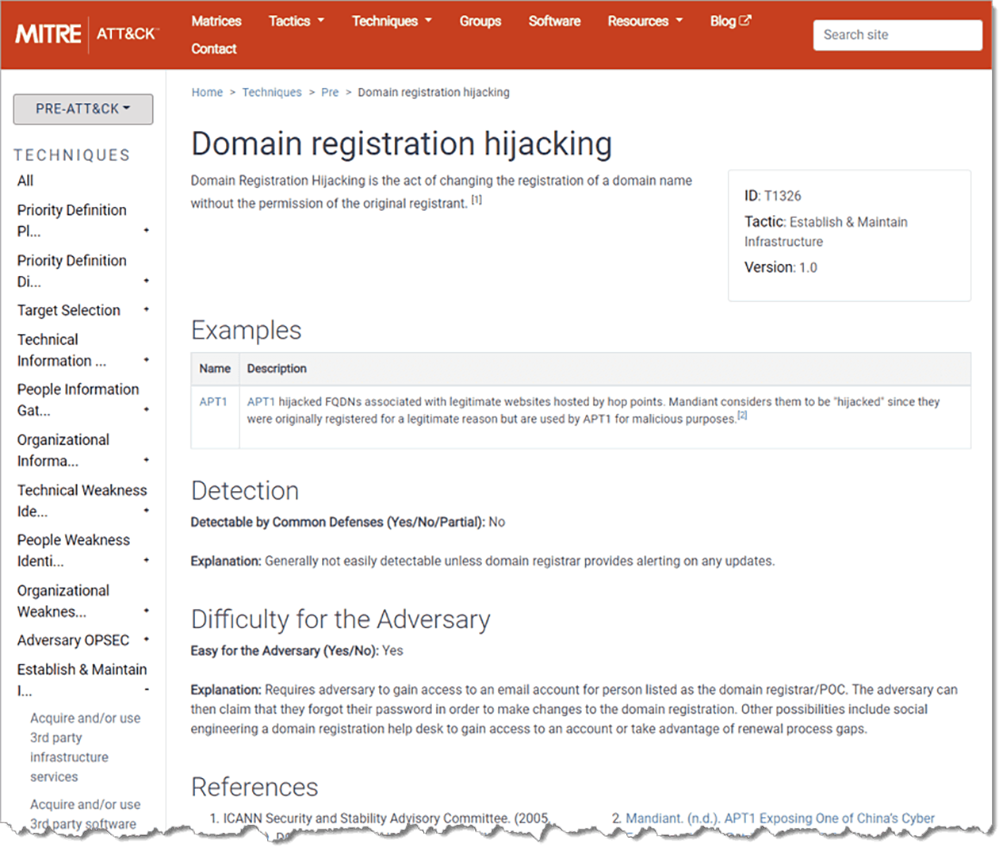

على سبيل المثال، إحدى التكتيكات هي إنشاء وصيانة البنية التحتية (TA0022). من خلال التعمق في تلك التكتيك، يمكننا رؤية تقنيات متعددة مرتبطة بتنفيذها. من بين هذه التقنيات هو اختطاف تسجيل النطاق (T1326).

®" class="wp-image-221134"/>

®" class="wp-image-221134"/>من خلال قراءة صفحة ATT&CK الناتجة (الشكل 4)، يمكننا أن نرى أن هذه التقنية قد تم تنفيذها من قبل مجموعة التهديد APT1، وأن هذه التقنية يصعب اكتشافها ولكن من السهل على الخصم تنفيذها.

®" class="wp-image-221133"/>

®" class="wp-image-221133"/>استخدام Exabeam Threat Hunter مع إطار عمل ATT&CK

يمكنك استخدام مصفوفة ATT&CK أو PRE-ATT&CK مع أداة Exabeam Threat Hunter للبحث عن تكتيكات مشبوهة في بيئتك. أدناه بعض الاستعلامات النموذجية التي يمكنك استخدامها لفحص الوصول الأولي المشبوه، وتصعيد الامتيازات، والحركة الجانبية، وسرقة البيانات - وهي سلسلة هجمات نموذجية لسرقة تفاصيل العملاء أو الملكية الفكرية. هذه ليست قوائم شاملة أو إلزامية، لكنها مكان جيد للبدء.

التكتيك: الوصول الأولي (TA0001)

استعلامات صائد التهديدات:

- أول نطاق بريد إلكتروني للمستخدم

- فشل تسجيل الدخول التفاعلي بواسطة حساب خدمة

- تسجيل الدخول التفاعلي باستخدام حساب خدمة

التكتيك: تصعيد الامتيازات (TA0004)

استعلامات صائد التهديدات:

- تحويل الحساب إلى حساب مميز أو تنفيذي.

- تسجيل دخول مستخدم غير تنفيذي إلى أصل تنفيذي

- إضافة غير طبيعية لمستخدم إلى مجموعة مميزة.

التكتيك: الحركة الجانبية (TA0008)

استعلامات صائد التهديدات:

- هجوم محتمل من نوع "pass the hash" من المصدر.

- أول نشاط لإدارة الحسابات من الأصول

- النشاط الأول لإدارة الحساب من الأصول للمستخدم

- أول تسجيل دخول عن بُعد إلى الأصل

- حساب الخدمة الذي قام بتسجيل الدخول إلى أكثر من 30 أصل.

التكتيك: الإخراج (TA0010)

استعلامات صائد التهديدات:

- احتمال تسرب البيانات: تم رفع كمية غير طبيعية من البيانات إلى مواقع ويب ذات تصنيف منخفض.

- احتمال تسرب البيانات: تم رفع كمية غير طبيعية من البيانات إلى الويب.

تابعونا لمزيد من المحتوى في السلسلة. سنغطي بعض التقنيات الناشئة، بالإضافة إلى دروس تفصيلية حول كيفية استخدام ATT&CK و PRE-ATT&CK مع منتجات Exabeam.

تعرف على المزيد حول تهديدات الأمن السيبراني:

- 21 تهديدًا رئيسيًا في الأمن السيبراني وكيف يمكن لاستخبارات التهديد أن تساعد

- تهديدات أمن المعلومات وأدوات للتعامل معها

- تنزيلات تلقائية: ما هي وكيفية تجنبها

- الجريمة الإلكترونية: الأنواع، الأمثلة، وما يمكن أن تفعله أعمالك

- ما هو إطار MITRE للهجوم والتكتيكات والتقنيات المشتركة (ATT&CK): Explainer

- الدفاع ضد برامج الفدية: الوقاية، الحماية، الإزالة

- أفضل 5 تقنيات الهندسة الاجتماعية وكيفية الوقاية منها

- كشف تصعيد الامتيازات: المفتاح لمنع الهجمات المتقدمة

- مفاهيم SIEM: حوادث الأمان

تعلم المزيد عن إكزابييم

تعرف على منصة Exabeam ووسع معرفتك في أمن المعلومات من خلال مجموعتنا من الأوراق البيضاء، البودكاست، الندوات، والمزيد.

-

مدونة

مدونة

فك رموز تقييمات إطار MITRE للهجوم والتكتيكات والتقنيات المشتركة (ATT&CK) لعام 2025: دعوة للوضوح ودليل للمحللين

- عرض المزيد