-

- Home

>

-

- Explainers

>

-

- IBM Qradar

IBM QRadar: Key Features, Pricing, Limitations and Alternatives

- 7 minutes to read

Table of Contents

What Is IBM QRadar?

IBM QRadar is a security information and event management (SIEM) solution that provides insights into network activities. It helps organizations detect and respond to security threats by collecting and analyzing security data from various sources. QRadar operates across cloud and on-premises environments, allowing for a detailed view of potential security incidents.

IBM QRadar detects behavioral anomalies and assists in compliance management. Its scalability allows it to cater to both small enterprises and large organizations with complex security demands.

Palo Alto Networks Acquisition of QRadar Cloud Service

In May 2024, IBM and Palo Alto Networks announced a strategic partnership that included the acquisition of IBM’s QRadar Software as a Service (SaaS) assets by Palo Alto Networks. This move positions Palo Alto Networks as the new home for QRadar’s cloud-based capabilities.

Under this agreement, Palo Alto Networks will integrate QRadar SaaS technologies and intellectual property into its Cortex XSIAM platform—a next-generation security operations platform powered by artificial intelligence. The aim is to provide improved threat detection and response through AI automation and a library of over 3,000 pre-built detectors.

Current QRadar SaaS clients will be offered migration pathways to Cortex XSIAM, supported by no-cost migration services provided jointly by IBM and Palo Alto Networks. IBM will also receive incremental payments for on-premises QRadar customers who transition to Cortex XSIAM. Those who choose to stay on QRadar’s on-premises version will continue receiving updates, bug fixes, and support from IBM.

Key Features of IBM QRadar

IBM QRadar offers the following capabilities:

- Compliance Management and Reporting: QRadar simplifies compliance management through automated reporting and audit functionalities. Its compliance features support various regulatory standards, ensuring organizations can meet legal and industry requirements. Automated reports simplify audit processes.

- Threat Detection and Response: IBM QRadar identifies threats by correlating data from multiple sources, improving threat detection. Its analytics engine processes vast amounts of security data, flagging suspicious activities with high accuracy.

- AI and Machine Learning Capabilities: These technologies analyze patterns within large datasets, identifying anomalies that traditional methods might miss. This approach improves detection rates and improves the system’s adaptability to evolving threat landscapes.

- User Behavior Analytics: QRadar’s user behavior analytics (UBA) module provides insights into user activities, flagging any unusual patterns that could signify a security threat. By monitoring changes in normal behavior, UBA helps in identifying threats such as insider attacks. UBA supports a range of actions from triggering alerts to initiating automated responses.

- Integration with Security Tools and Technologies: IBM QRadar integrates with numerous security tools, improving its capabilities and providing comprehensive threat intelligence. This interoperability allows for effective data sharing with a company’s existing security ecosystem.

IBM QRadar Products

Here’s an overview of the security products in the QRadar family.

QRadar SIEM

IBM QRadar SIEM is a platform for detecting and responding to security threats across an organization’s network. It uses AI and automation to improve threat detection, prioritization, and incident management, helping security teams simplify their operations. By integrating with other security tools, QRadar SIEM provides a unified view of potential threats and reduces the time spent on false positives and manual tasks.

Key features include:

- AI-driven threat detection and response

- Risk-based alert prioritization

- Integration with over 700 security tools and data sources

- Automated case creation and threat correlation

- User behavior analytics for insider threat detection

Source: IBM

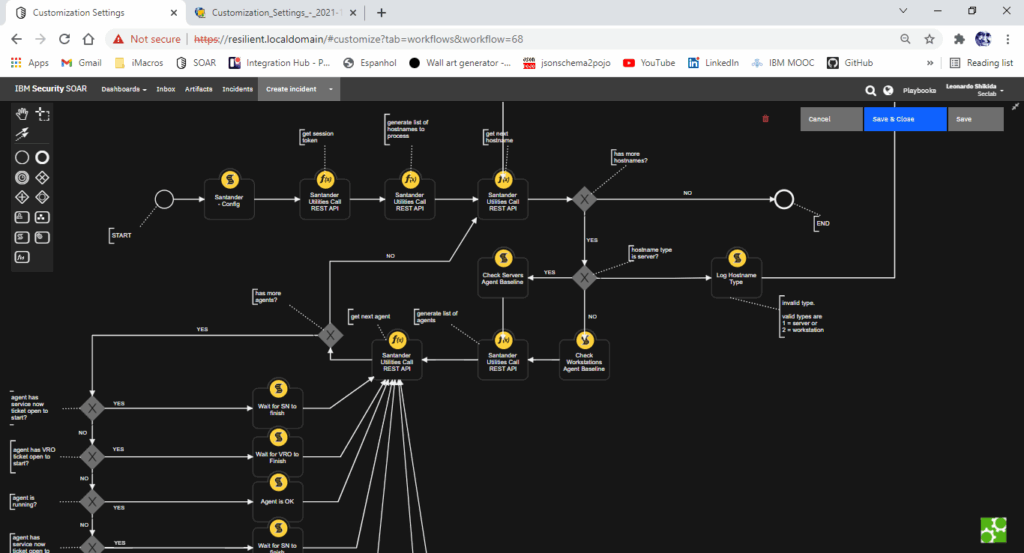

QRadar SOAR

IBM QRadar SOAR improves incident response by providing security teams with automated workflows, dynamic playbooks, and improved orchestration capabilities. It helps simplify response processes, manage compliance with privacy regulations, and ensure efficient handling of security incidents.

Key features include:

- Dynamic playbooks that adapt to incident conditions

- Automated workflows for faster incident response

- Compliance management for over 200 privacy regulations

- Integration with threat intelligence tools for enriched incident analysis

- Playbook designer for simplified automation

Source: IBM

Understanding the QRadar Architecture

IBM QRadar’s architecture is designed to collect, process, and store security data, providing actionable insights for threat detection and response. Its modular design allows it to scale according to an organization’s needs, with components that can be deployed individually or in combination, depending on the size and complexity of the network.

The architecture consists of three primary layers that work together to collect raw network data, process it for security analysis, and make it available for searches, reporting, and investigation:

- Data collection: Captures events and network flows from log sources using appliances like QRadar Event Collectors and Flow Collectors, normalizing the data for analysis.

- Data processing: Event and flow data is processed through the Custom Rules Engine (CRE) to detect and alert on security offenses, and is stored on local processors or Data Nodes.

- Data search and analysis: Processed data is made available through the QRadar Console for security tasks such as reporting, offense investigation, and alert management.

Additional components include:

- QRadar Console: User interface for managing events, flows, reports, and administrative tasks.

- QRadar Event Collector: Collects and normalizes log events from network sources.

- QRadar Event Processor: Applies custom rules to event data and stores it for analysis.

- QRadar Flow Collector and Processor: Collects and processes network flow data, scaling for high-flow environments.

- QRadar Data Node: Increases storage and processing capacity for large-scale deployments.

- QRadar App Host: Dedicated resource for running apps like User Behavior Analytics, improving performance without impacting the main system.

IBM QRadar Limitations

While IBM QRadar is a SIEM solution with many features, it is not without its limitations. Some of these challenges can impact user experience, ease of management, and overall efficiency. Below are some of the key limitations of IBM QRadar, as reported by users on the G2 platform:

- High cost: QRadar’s pricing is considered steep, especially for large organizations. It also tends to consume significant resources, driving up operational costs.

- Limited technical support: Users have reported slow response times from IBM’s technical support.

- New user interface restrictions: The updated QRadar UI lacks some of the functionality of the older version, such as the inability to search for offenses by a specific date, limiting users to predefined time ranges.

- Restricted dashboard customization: QRadar’s Pulse feature only allows the creator of a dashboard to edit it. Other administrators are not permitted to make changes.

- Lack of note creation in offenses: The new interface does not support adding notes to offenses, a feature that is often essential for tracking incident history and details during investigations.

- Alert overload: QRadar can generate an overwhelming number of alerts, particularly during high-traffic periods, which can hinder security analysts’ ability to effectively triage and respond to incidents.

- Complex implementation: Setting up QRadar can be complex and time-consuming. The system requires substantial tuning during deployment, and it offers limited “out-of-the-box” functionality, necessitating advanced knowledge for full utilization.

- Limited integration with custom applications: QRadar struggles to integrate with custom or less-known applications, making it less flexible compared to some newer SIEM platforms.

Notable IBM QRadar Competitors and Alternatives

In light of IBM’s sale of the QRadar cloud service to Palo Alto, the future of IBM’s on-premise SIEM solution is in question. This has caused many organizations to seek alternatives. Here are some popular options.

1. Exabeam

Exabeam’s Security Operations Platform provides a cloud-native solution focused on threat detection, investigation, and response (TDIR). It leverages behavioral analytics and automation to identify and address security threats across various environments.

Key features of the Exabeam platform include:

- Behavioral analytics: Utilizes User and Entity Behavior Analytics (UEBA) to establish normal activity patterns and detect deviations, such as insider threats or compromised accounts.

- Automated TDIR workflows: Automates the creation of incident timelines and correlates security events, aiming to reduce manual investigation efforts.

- Cloud-native scalability: Designed to handle high volumes of security data, supporting rapid ingestion and efficient querying for large-scale deployments.

- Extensive integrations: Connects with numerous third-party security tools and data sources, enabling data collection from diverse environments.

- Generative AI assistance: Incorporates generative AI capabilities to assist security analysts with natural language queries and summarizing investigation data.

2. Splunk Enterprise Security

Splunk Enterprise Security (ES) is a SIEM solution that provides visibility, threat detection, and operational efficiency. It leverages Splunk’s data platform and AI capabilities to ingest, normalize, and analyze data from any source at scale.

Key features of Splunk Enterprise Security include:

- Unified threat detection and response: Splunk’s Mission Control platform unifies workflows across detection, investigation, and response.

- Data visibility: Ingests and normalizes data from diverse sources, providing unmatched visibility into security events.

- Risk-based alerting (RBA): Reduces alert volumes, ensuring analysts focus on the most pressing threats.

- Curated detections: Offers over 1,700 out-of-the-box detections aligned with industry standards like MITRE ATT&CK.

- Integrated SOAR capabilities: Native integration with Splunk SOAR automates responses, reducing the time needed to detect and respond to incidents.

Source: Splunk

Learn more in our detailed guide to QRadar vs. Splunk (coming soon)

3. Rapid7 InsightIDR

Rapid7 InsightIDR is a SIEM solution for hybrid and cloud-first environments. It combines the scalability and speed needed for digital operations with actionable security insights, AI-driven behavioral analytics and threat intelligence.

Key features of Rapid7 InsightIDR include:

- Threat intelligence integration: Embedded threat intelligence, aligned with MITRE ATT&CK, provides comprehensive coverage to detect and respond to the latest attacker tactics and techniques.

- Cloud-native SIEM: Built for hybrid and cloud-first environments, InsightIDR provides elastic scalability and fast deployment to support evolving digital infrastructure.

- AI-driven behavioral detection: Utilizes AI and machine learning to detect anomalies and pinpoint critical threats, offering expertly vetted threat content for high fidelity alerts.

- User and entity behavior analytics (UEBA): Monitors user activity to detect unusual behavior, aiding in the early identification of potential insider threats or compromised accounts.

- Incident response and automation: Simplifies investigation with high-context timelines and automated response capabilities.

Source: Rapid7

4. Microsoft Sentinel

Microsoft Sentinel (formerly Azure Sentinel) is a scalable, cloud-native SIEM and SOAR solution for enterprises. By leveraging artificial intelligence, it offers capabilities for threat detection, investigation, and response. Microsoft Sentinel integrates with Azure services, such as Log Analytics and Logic Apps, and supports Microsoft’s threat intelligence feed and custom threat intelligence inputs.

Key features of Microsoft Sentinel include:

- Automated incident response: Automates repetitive security tasks and orchestrates response actions through Azure Logic Apps.

- Cloud-native SIEM and SOAR: Offers cloud-native scalability and integrates with Azure services, providing a unified platform for security orchestration and automation.

- Data collection at scale: Collects security data from users, devices, applications, and infrastructure, whether on-premises or across multiple cloud platforms.

- Threat detection: Uses AI-driven analytics and Microsoft’s threat intelligence to detect previously unnoticed threats and reduce false positives.

- MITRE ATT&CK framework integration: Analyzes security data to map threats using the MITRE ATT&CK framework, offering visualizations that help understand and mitigate attacks.

Source: Microsoft

5. CrowdStrike Falcon

CrowdStrike Falcon is a SIEM platform that leverages AI, automation, and advanced search capabilities to improve security operations centers (SOCs). It provides a unified approach to data management and adversary-driven detection, helping organizations find and stop attacks quickly.

Key features of CrowdStrike Falcon include:

- Integrated threat intelligence: Correlates incidents with adversary profiles from CrowdStrike’s threat intelligence, assisting investigations with insights into over 230 known adversaries.

- AI-powered threat detection: Uses AI to detect attacks in real time, correlating data across sources and mapping adversary techniques to the MITRE ATT&CK framework for precise detections.

- Fast search and investigation: Enables faster search speeds than legacy SIEMs, accelerating investigations and enabling quick visualization of attack paths.

- Scalability without limits: Logs data at petabyte scale in real time with an index-free architecture, offering flexible scalability without the high costs of traditional systems.

- No-code workflow automation: Automates responses using Falcon Fusion SOAR, reducing analyst workload by simplifying repetitive tasks and coordinating actions across endpoints.

Source: CrowdStrike

Conclusion

IBM QRadar remains a popular choice for organizations seeking a comprehensive SIEM solution. Its extensive features, such as AI-driven threat detection, user behavior analytics, and seamless integration with a variety of security tools, make it suitable for diverse environments. However, it’s crucial to weigh these strengths against QRadar’s limitations, including high costs, complexity of implementation, and challenges with customization.

Learn More About Exabeam

Learn about the Exabeam platform and expand your knowledge of information security with our collection of white papers, podcasts, webinars, and more.