資格情報の盗難は根深い問題であり、組織はこの問題の効果的な対策をいまだに見いだせていません。攻撃者が盗んだ資格情報で組織の環境にログインし、水平方向に拡散して特権アクセスを取得するというような、クレデンシャルスタッフィング攻撃が頻繁にニュースで取り上げられております。このような攻撃の目的は、プライベートデータや価値の高いアセットにアクセスするということです。

MITRE ATT&CKナレッジベースは攻撃者が用いる戦術、手法、技術に関する情報を提供しており、セキュリティチームは強力なセキュリティプロセスを構築するのに役立てることができます。Exabeamでは攻撃のMITREへのマッピングなどの分析を通じて組織がこうした活動を検知するために有効な支援を提供しています。機械学習を活用した当社の分析ソリューションを使って担当顧客のサポートに成功した筆者の事例を以下に紹介します

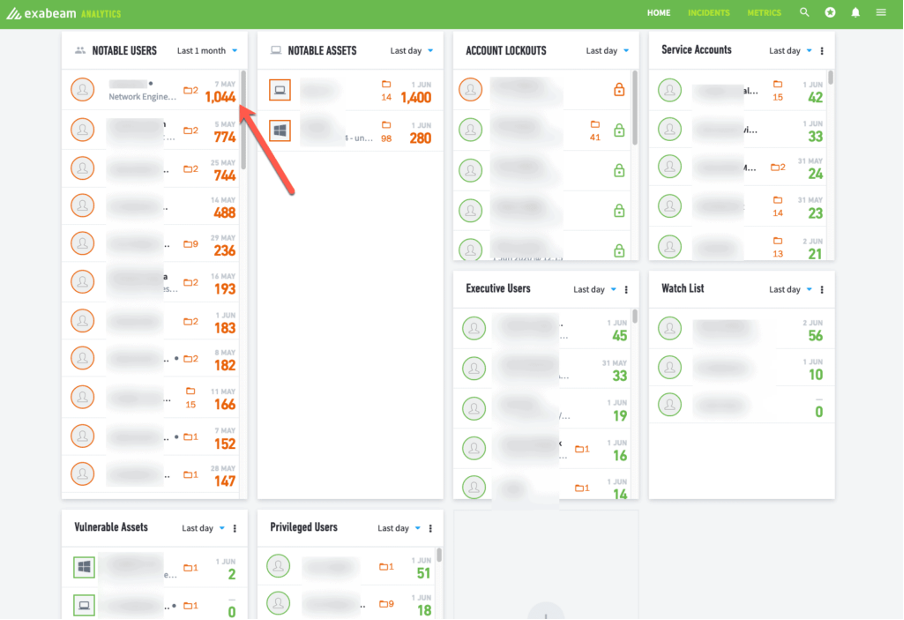

当時筆者は、顧客が利用していた既存SIEMに当社の最新強化デプロイメントに従事していました。当社ソリューションを完全にデプロイする前の段階として、既存SIEMからのSyslogフィードを当社分析エンジンに使用し、環境のモデリングを開始していました。この段階でExabeam Advanced Analyticsが注意すべき振る舞いをしている「要注意ユーザー」のトリガーが発生され、ラテラルムーブメントを通じてユーザーのアカウントが侵害アカウントへと変化していくのを目の当たりにしました。

5月7日木曜日、リスクスコア93点の「要注意ユーザー」のアラートをトリガー。

タイムラインに表示された情報によると、このユーザーは普段と比較して、きわめて異常な行動をしていることが検知されました。

動的KPIを使用することで、このユーザーの過去の行動と比較してもこれほど高いリスクスコアがなく、複数アカウントとアセットへのアクセス実績がなかったことを確認できました。

ユーザー行動を調べたところ、なぜ「要注意ユーザー」としてフラグが立てられたのかを大まかに把握することができましたが、より詳しく分析した内容をTimelineビューでも調べてみました。

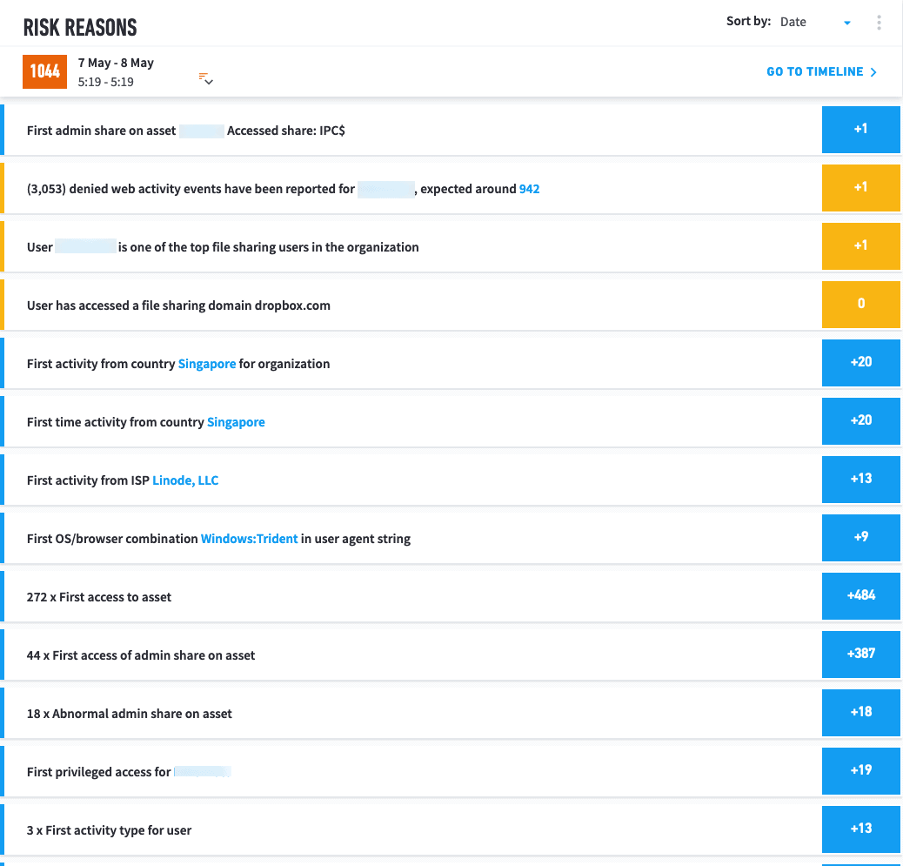

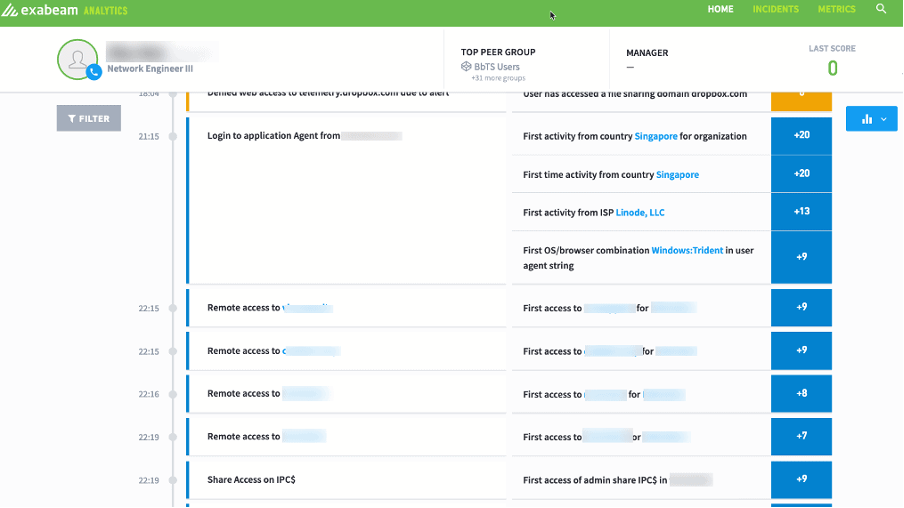

タイムラインの記録によると、 21時15分にシンガポールのVPNにアクセスされたことを確認。これより、リスクスコア20点分が加算され、フラグが立てられたことが確認できます。このユーザーだけでなく、組織の他ユーザーの間でも初めて検知された行動であったため、リスクスコアをさらに20点追加するきっかけとなりました。今まで観測されたことがないISPからの接続に合わせて、過去に関連付けられたことがないユーザーエージェント文字列からの接続も検知されたため、加えてリスクスコア 22点分が加算されました。

この段階で用いられたMITRE ATT&CK技術:外部リモートサービス (T1133) と有効なアカウント (T1078)。

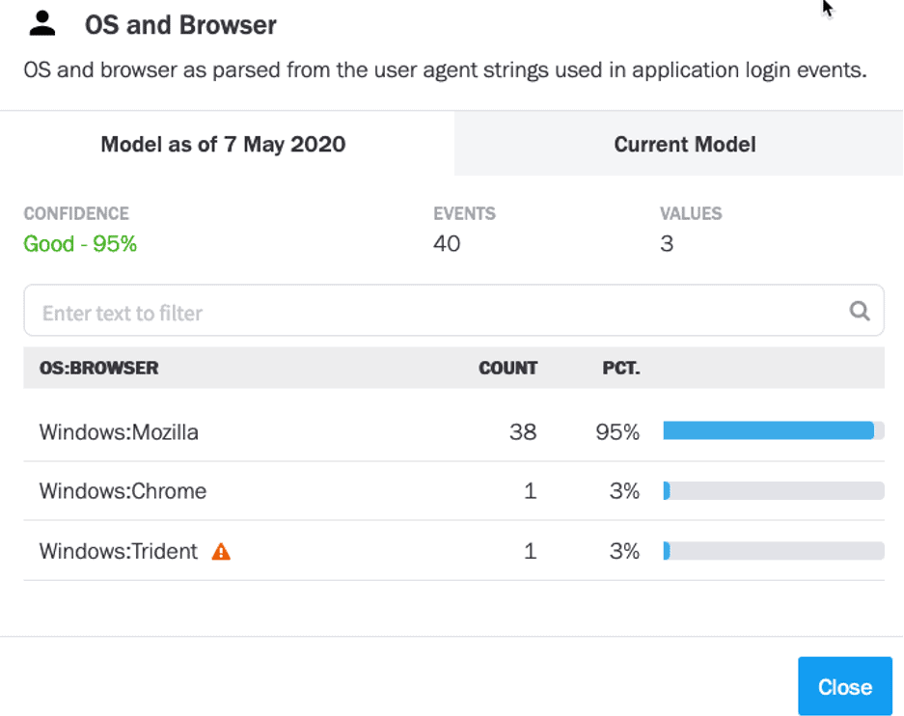

データモデルを調べると、普段はWindowsマシンから接続されており、今回記録されたTridentではなくMozillaブラウザーを使用していることが明確に確認され、リスクとしてタイムラインに適用されました。

ユーザータイムラインでのリスクスコアは計62点となり、1時間後の22時15分には、ユーザーが今までに接続したことのないアセットにアクセス。これにより、アクセスごとにリスクスコアが10点加算されていき、22時15分の2つのアセットへのアクセスによりリスクスコアは20点加算されました。22時16分に記録された再度のアクセスにより「要注意ユーザー」の世界的基準値であるリスクスコア93点を超え、この時点で調査アラートが発せられました。

この段階でタイムラインに適用されたリスクスコア割合の100%は、通常行動から逸脱したログオンロケーションおよび、アセットへのアクセスによる異常行動に基づくものでした。

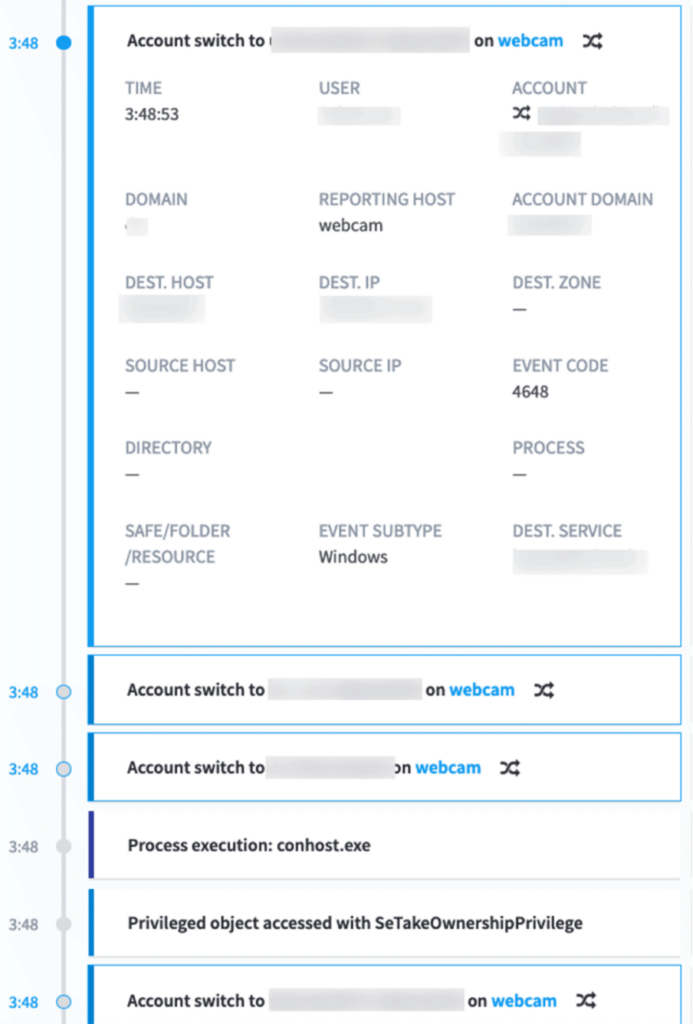

5月8日、3時48分

攻撃者は他アセットへの攻撃を数百回試みた後、水平方向に移動するための資格情報を遂に見つけ、別アカウントに切り替えました。この情報はアカウント切り替え活動としてタイムラインに織り込まれ、攻撃者が当初使用していたユーザー名、切り替え先のユーザー名と移動先のホストがタイムラインに記録されました。

使用されたMITRE ATT&CK技術:探索 (TA0007)、アカウント探索 (T1087)、ネットワーク共有探索 (T1135)、ラテラルムーブメント (TA0008)、リモートサービス:リモートデスクトッププロトコル (T1021.001)

当時の時点では、顧客は年中無休でセキュリティアラートを夜間に管理するためのSOCがなく、攻撃者はMimikatzからダンプされた233件の資格情報を介して計487のアセットにアクセスしました。当初の侵害ホストを離れ、同環境にある別のアセットへと移動し、さらに60の資格情報がダンプされ、環境全体で使用が試行されました。

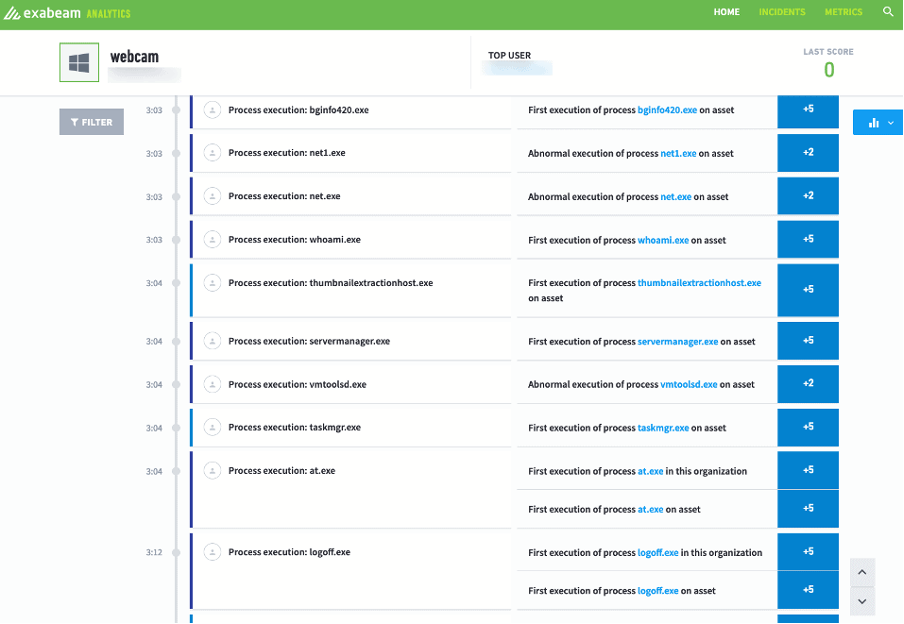

この組織はExabeam Entity Analyticsを使用していたため、アセットに対する行動の変化がトリガーされ、攻撃者が侵入を拡大したアセットが翌朝03時04分にフラグが立てられました。

Mimikatzはアカウントのログインとパスワード情報をプレーンテキスト形式で取得できる資格情報ダンパーであり、MITRE ATT&CKフレームワークで説明される技術で検知されます。例えば、アカウント操作 (T1098)、資格情報のダンプ (T1003)、不正ドメインコントローラ (T1207) といった技術が挙げられます。

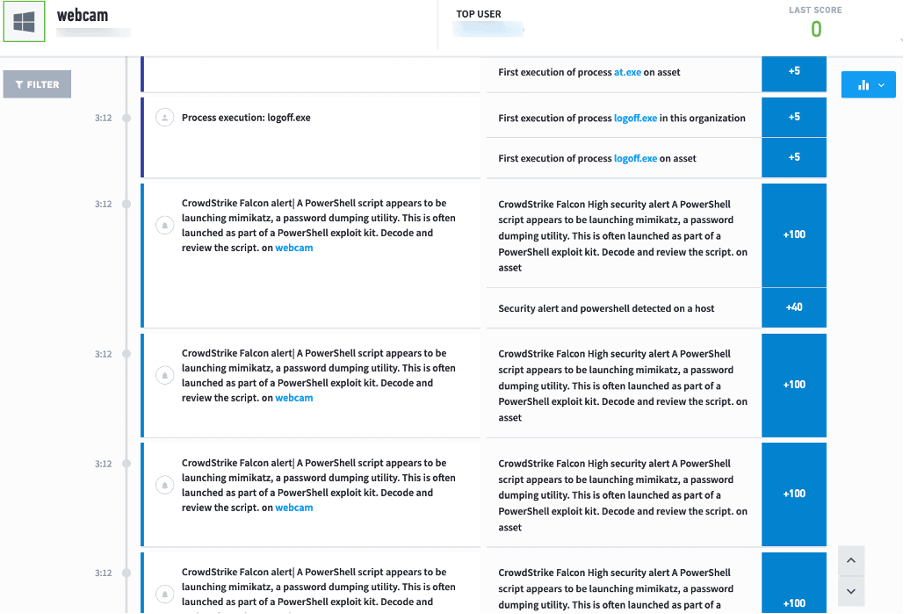

注意すべき振る舞いをしているアセットがトリガーされた直後に、顧客が使用していたEDRツールのアラートが通知され、Mimikatzツールが使用されたという状況が確認されました。これらアラートの情報も当社のAssets Timelineに織り込まれ、合計リスクスコアをさらに引き上げました。

当社のタイムラインとモデリングツールを使って、注意すべき振る舞いをしていたユーザーとアセットをトリガーし、検出された不審な行動に基づいた各イベント記録を明確につなぎ合わせることで、攻撃の全貌を把握することができました。

これまでの経緯をまとめると、Exabeam Advanced Analyticsが22時19分に注意すべき振る舞いをしているユーザーを検知。侵害された資格情報を使った最初のアクセスは21時15分に発生していたため、侵害を検知してから1時間をやや超えています。これは通常、MITRE ATT&CKフレームワークの有効なアカウント (T1078) 技術としてタグ付けされます。この技術には資格情報を取得した後、別のアセットにさらに侵入を拡大する攻撃者の行動を伴います。

EDRツールから最初のアラートを受信したのはMimikatzが実行された翌朝の03時12分。EDRツールが検出するのはMimikatzに限られるため、攻撃の詳細を理解するには、手動でログをクエリし、初回感染、ラテラルムーブメント、資格情報のダンプなど、攻撃の道筋を再現する必要があります。そのため、セキュリティのオーケストレーションと自動化によるレスポンス(SOAR) ソリューション) のアラートだけに頼って安心できるわけではありません。

MITRE ATT&CKフレームワークによると、ハッシュやクリアテキストパスワード形式の資格情報のダンプなどへのアクセス手法で用いられる技術があります (T1003)。攻撃者は内部システムへの不正アクセス権を取得してしまえば、リモートサービスをエクスプロイト (T1210) できるようになります。

顧客のAdvanced Analyticsのインストールはカスタマイズされておらず、全チェーンをサポートしていたのは既存SIEMからAdvanced Analyticsに直接送信されるSyslogフィードだけでした。そのため、旧式SIEMが関連コンテンツを作成するには数日から数か月かかることが多く、攻撃の予測方法に関するルールを前もって設定していなければ、さらに時間を要します。

当社ソリューションが顧客向けにカスタマイズされる前の段階でも、攻撃に関する膨大な情報を収集し、環境に関する知識のないアナリストでも今回のログの記録を確認しただけで脅威の判断と状況を理解することができました。また、顧客はクエリの記述や未加工ログを組み合わせる必要なく攻撃に関する調査を実行することができたため、お客様に大変喜んでいただきました。

この記事が読者の皆様のお役に立つことを願っています。Exabeamのサポートについて詳しくお知りになりたい場合は、ホームページをご確認くさい。デモのお申込みはこちら。

Stay Informed

Subscribe today and we'll send our latest blog posts right to your inbox, so you can stay ahead of the cybercriminals and defend your organization.

See a world-class SIEM solution in action

Most reported breaches involved lost or stolen credentials. How can you keep pace?

Exabeam delivers SOC teams industry-leading analytics, patented anomaly detection, and Smart Timelines to help teams pinpoint the actions that lead to exploits.

Whether you need a SIEM replacement, a legacy SIEM modernization with XDR, Exabeam offers advanced, modular, and cloud-delivered TDIR.

Get a demo today!